Un investigador de seguridad ha demostrado que los datos confidenciales pueden extraerse de las computadoras con brechas de aire a través de una técnica novedosa que aprovecha las señales de Wi-Fi como un canal encubierto, sorprendentemente, sin requerir la presencia de hardware de Wi-Fi en los sistemas objetivo.

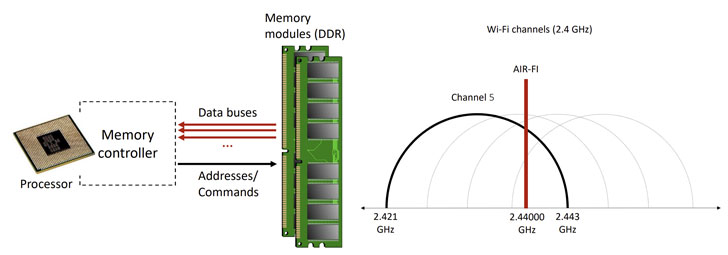

Apodado «AIR-FI», el ataque depende de la implementación de un malware especialmente diseñado en un sistema comprometido que explota los «buses DDR SDRAM para generar emisiones electromagnéticas en las bandas Wi-Fi de 2,4 GHz» y transmite información sobre estas frecuencias que luego pueden ser interceptadas. y decodificados por dispositivos con capacidad Wi-Fi cercanos, como teléfonos inteligentes, computadoras portátiles y dispositivos IoT, antes de enviar los datos a servidores remotos controlados por un atacante.

Los hallazgos se publicaron hoy en un artículo titulado «AIR-FI: Generating Covert Wi-Fi Signals from Air-Gapped Computers» por el Dr. Mordechai Guri, director de I+D del Centro de Investigación de Seguridad Cibernética de la Universidad Ben-Gurion del Negev, Israel.

«El ataque AIR-FI […] no requiere hardware relacionado con Wi-Fi en las computadoras con espacio de aire», explicó el Dr. Guri. En cambio, un atacante puede explotar los buses DDR SDRAM para generar emisiones electromagnéticas en las bandas de Wi-Fi de 2,4 GHz y codificar datos binarios en la parte superior. de eso.»

Dr. Guri, a principios de mayo, también demostró POWER-SUPPLaY, un mecanismo separado que permite que el malware explote la unidad de fuente de alimentación (PSU) de una computadora para reproducir sonidos y usarlo como un altavoz secundario fuera de banda para filtrar datos.

Las computadoras con espacio de aire (máquinas sin interfaces de red) se consideran una necesidad en entornos donde se involucran datos confidenciales en un intento de reducir el riesgo de fuga de datos.

Por lo tanto, para llevar a cabo ataques contra tales sistemas, a menudo es esencial que las máquinas transmisoras y receptoras estén ubicadas en estrecha proximidad física entre sí y que estén infectadas con el malware apropiado para establecer el enlace de comunicación.

Pero AIR-FI es único en el sentido de que el método no se basa en un transmisor Wi-Fi para generar señales ni requiere controladores de kernel, privilegios especiales como root o acceso a recursos de hardware para transmitir los datos.

Además, el canal encubierto funciona incluso dentro de una máquina virtual aislada y tiene una lista interminable de dispositivos habilitados para Wi-Fi que un atacante puede piratear para actuar como un receptor potencial.

La cadena de eliminación en sí misma consiste en una computadora con espacio de aire en la que se implementa el malware a través de señuelos de ingeniería social, gusanos que se propagan a sí mismos como Agent.BTZ, unidades flash USB manipuladas o incluso con la ayuda de personas internas malintencionadas.

También requiere infectar dispositivos habilitados para Wi-Fi ubicados en la red con espacio de aire al comprometer el firmware de los chips de Wi-Fi para instalar malware capaz de detectar y decodificar la transmisión AIR-FI y filtrar los datos a través de Internet.

Con esta configuración en su lugar, el malware en el sistema de destino recopila los datos relevantes (por ejemplo, documentos confidenciales, credenciales, claves de cifrado), que luego se codifican y transmiten en la banda Wi-Fi a una frecuencia de 2,4 GHz utilizando las emisiones electromagnéticas generadas por los buses DDR SDRAM se utilizan para intercambiar datos entre la CPU y la memoria, lo que anula el aislamiento del espacio de aire.

Para generar las señales Wi-Fi, el ataque utiliza el bus de datos (o bus de memoria) para emitir radiación electromagnética a una frecuencia correlacionada con el módulo de memoria DDR y las operaciones de lectura/escritura de memoria ejecutadas por los procesos que se ejecutan actualmente en el sistema.

AIR-FI se evaluó utilizando cuatro tipos de estaciones de trabajo con diferentes RAM y configuraciones de hardware, así como una radio definida por software (SDR) y un adaptador de red Wi-Fi USB que funcionó como receptor, y se encontró que el canal encubierto se puede mantener de manera efectiva. a distancias de hasta varios metros de las computadoras con espacio de aire y logrando tasas de bits que van desde 1 a 100 bit / seg, según el tipo y el modo de receptor utilizado.

En todo caso, la nueva investigación es otro recordatorio de que los componentes electromagnéticos, acústicos, térmicos y ópticos continúan siendo vectores lucrativos para montar sofisticados ataques de exfiltración contra instalaciones con espacios de aire.

Como contramedida, el Dr. Guri propone protecciones de zona para salvaguardar contra ataques electromagnéticos, lo que permite que los sistemas de detección de intrusos monitoreen e inspeccionen los procesos que realizan operaciones intensivas de transferencia de memoria, interfiriendo las señales y usando escudos de Faraday para bloquear el canal encubierto.

El malware AIR-FI muestra «cómo los atacantes pueden filtrar datos de computadoras con brechas de aire a un receptor de Wi-Fi cercano a través de señales de Wi-Fi», agregó.

«Los entornos de TI modernos están equipados con muchos tipos de dispositivos compatibles con Wi-Fi: teléfonos inteligentes, computadoras portátiles, dispositivos IoT, sensores, sistemas integrados, relojes inteligentes y otros dispositivos portátiles. El atacante puede potencialmente piratear dichos equipos para recibir el AIR-FI. transmisiones de computadoras con espacio de aire».