Los investigadores de seguridad cibernética de al menos dos empresas revelaron hoy los detalles de una nueva variedad de malware que se dirige a los sistemas Windows y macOS con un malware de minería de criptomonedas basado en Linux.

Puede sonar extraño, pero es verdad.

Doblado «Minero ruidoso«y también»pájaro minero,«El ataque aprovecha el software de virtualización basado en la línea de comandos en los sistemas específicos para iniciar silenciosamente una imagen del sistema operativo Tiny Core Linux que ya contiene un software de minería de criptomonedas activado por piratas informáticos.

¿No es interesante usar la emulación para ejecutar malware de una sola plataforma en varias plataformas?

Detectados por investigadores de ESET y Malwarebytes, los atacantes están distribuyendo este malware junto con copias pirateadas y descifradas del software VST (Virtual Studio Technology) en Internet y a través de la red Torrent desde agosto de 2018.

Las aplicaciones VST contienen sonidos, efectos, sintetizadores y otras funciones de edición avanzadas que permiten a los profesionales del audio centrados en la tecnología crear música.

«Con respecto a la naturaleza de las aplicaciones objetivo, es interesante observar que su propósito está relacionado con la producción de audio; por lo tanto, las máquinas en las que están instaladas deben tener una buena potencia de procesamiento y un alto consumo de CPU no sorprenderá a los usuarios», ESET dijeron los investigadores.

Los investigadores han encontrado varias versiones maliciosas de casi 137 aplicaciones relacionadas con VST, 42 de las cuales son para Windows y 95 para la plataforma macOS, incluidas Propellerhead Reason, Ableton Live, Sylenth1, Nexus, Reaktor 6 y AutoTune.

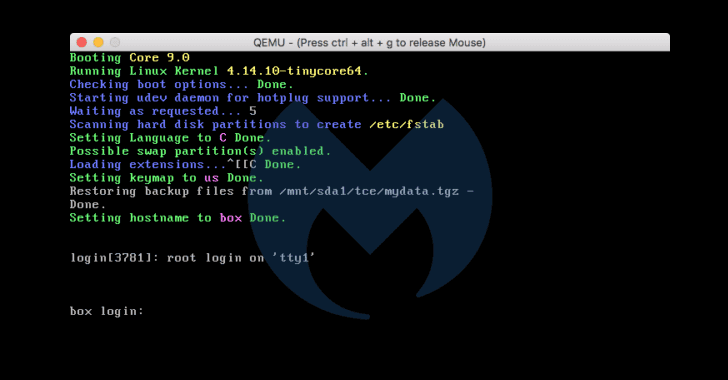

Para los sistemas macOS, el software ejecuta varios scripts de shell y utiliza la utilidad Quick Emulator (QEMU) de código abierto para iniciar el sistema operativo Linux virtual, y para Windows, se basa en VirtualBox para la emulación.

Una vez instalado y activado, el malware también gana persistencia en el sistema al instalar archivos adicionales y luego inicia máquinas virtuales en segundo plano.

Estas imágenes del sistema operativo Linux ya han sido preconfiguradas por los atacantes para iniciar el software de minería de criptomonedas automáticamente al inicio sin necesidad de que un usuario inicie sesión y se conecte a los servidores de comando y control del pirata informático.

«El archivo OVF incluido en la imagen de Linux describe la configuración de hardware de la máquina virtual: utiliza 1 GB de RAM y 2 núcleos de CPU (con un uso máximo del 90%)», dijeron los investigadores de ESET.

«La imagen de Linux es Tiny Core Linux 9.0 configurado para ejecutar XMRig, así como algunos archivos y scripts para mantener el minero actualizado continuamente».

El malware «puede ejecutar dos imágenes a la vez, cada una de las cuales requiere 128 MB de RAM y un núcleo de CPU» para minar simultáneamente.

«Además, el hecho de que el malware ejecute dos mineros separados, cada uno de ellos desde su propio archivo de imagen Qemu de 130 MB, significa que el malware consume muchos más recursos de los necesarios», dijo Malwarebytes.

El ataque es otra buena razón por la que nunca debe confiar en el software no oficial y pirateado disponible en Internet.