Un investigador de seguridad cibernética reveló hoy detalles técnicos de múltiples vulnerabilidades de alta gravedad que descubrió en WhatsApp, las cuales, de haber sido explotadas, podrían haber permitido a atacantes remotos comprometer la seguridad de miles de millones de usuarios de diferentes maneras.

Cuando se combinaron, los problemas informados podrían incluso haber permitido a los piratas informáticos robar archivos de forma remota de la computadora Windows o Mac de una víctima usando la aplicación de escritorio WhatsApp simplemente enviando un mensaje especialmente diseñado.

Descubierto por el investigador de PerimeterX Gal Weizman y rastreado como CVE-2019-18426las fallas residían específicamente en WhatsApp Web, una versión de navegador de la aplicación de mensajería más popular del mundo que también impulsa sus aplicaciones multiplataforma basadas en Electron para sistemas operativos de escritorio.

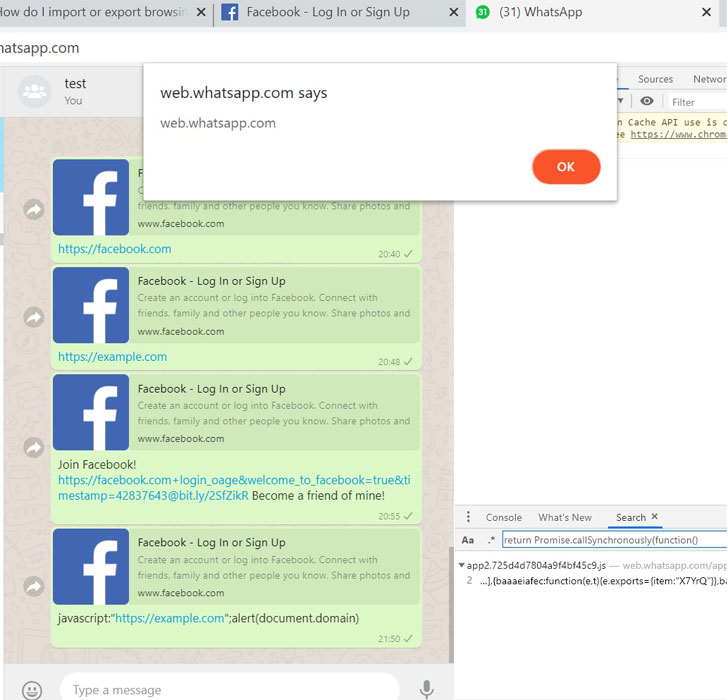

En una publicación de blog publicada hoy, Weizman reveló que WhatsApp Web era vulnerable a una falla de redirección abierta potencialmente peligrosa que condujo a ataques persistentes de secuencias de comandos entre sitios, que podrían haberse desencadenado al enviar un mensaje especialmente diseñado a los usuarios de WhatsApp objetivo.

En el caso de que una víctima desprevenida vea el mensaje malicioso en el navegador, la falla podría haber permitido a los atacantes ejecutar código arbitrario en el contexto del dominio web de WhatsApp.

Mientras que, cuando se ve a través de la aplicación de escritorio vulnerable, el código malicioso se ejecuta en los sistemas de los destinatarios en el contexto de la aplicación vulnerable.

Además, la política de seguridad de contenido mal configurada en el dominio web de WhatsApp también permitió al investigador cargar cargas útiles XSS de cualquier longitud utilizando un iframe de un sitio web independiente controlado por un atacante en Internet.

«Si las reglas de CSP estuvieran bien configuradas, la potencia obtenida por este XSS habría sido mucho menor. Ser capaz de eludir la configuración de CSP le permite a un atacante robar información valiosa de la víctima, cargar fácilmente cargas útiles externas y mucho más», dijo. dijo el investigador.

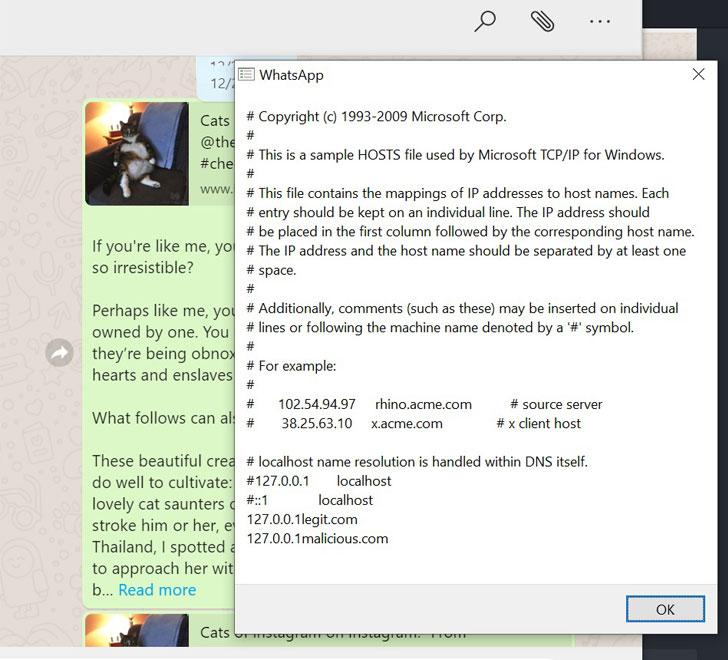

Como se muestra en la captura de pantalla anterior, Weizman demostró el ataque de lectura remota de archivos en WhatsApp al acceder al contenido del archivo hosts desde la computadora de la víctima.

Además de esto, la falla de redirección abierta también podría haberse utilizado para manipular banners de URL, una vista previa del dominio que WhatsApp muestra a los destinatarios cuando reciben un mensaje que contiene enlaces y engañar a los usuarios para que caigan en ataques de phishing.

Weizman informó responsablemente estos problemas al equipo de seguridad de Facebook el año pasado, quien luego reparó las fallas, lanzó una versión actualizada de su aplicación de escritorio y también recompensó a Weizman con $ 12,500 bajo el programa de recompensas por errores de la compañía.