Los investigadores de ciberseguridad han publicado detalles de una nueva familia de malware que se basa en el Sistema de archivos de registro común (CLFS) para ocultar la segunda fase de los datos en los archivos de transacciones de registro en un esfuerzo por evitar los mecanismos de detección.

El equipo de prácticas avanzadas de FireEye Mandiant que descubrió el descubrimiento lo llamó malware REGISTRO PRIVADOy su instalador, STASHLOG. Los datos específicos sobre la identidad del actor de la amenaza o sus motivos siguen sin estar claros.

Aunque el malware aún no se ha detectado en ataques reales centrados en el cliente ni se ha visto en ninguna segunda fase de la carga útil, Mandiant sospecha que PRIVATELOG aún podría estar en desarrollo, investigación o implementación como parte de una actividad altamente dirigida.

CLFS es un subsistema de registro universal en Windows al que pueden acceder aplicaciones en modo kernel y en modo usuario, como sistemas de bases de datos, sistemas OLTP, clientes de mensajería y sistemas de gestión de eventos de red para crear y compartir registros de transacciones de alto rendimiento.

«Debido a que el formato de archivo no se usa ni documenta ampliamente, no hay herramientas disponibles para analizar archivos CLFS», explicaron los investigadores de Mandiant en un informe publicado esta semana. «Esto brinda a los atacantes la oportunidad de ocultar sus datos como registros de forma conveniente porque se puede acceder a ellos a través de las funciones de la API».

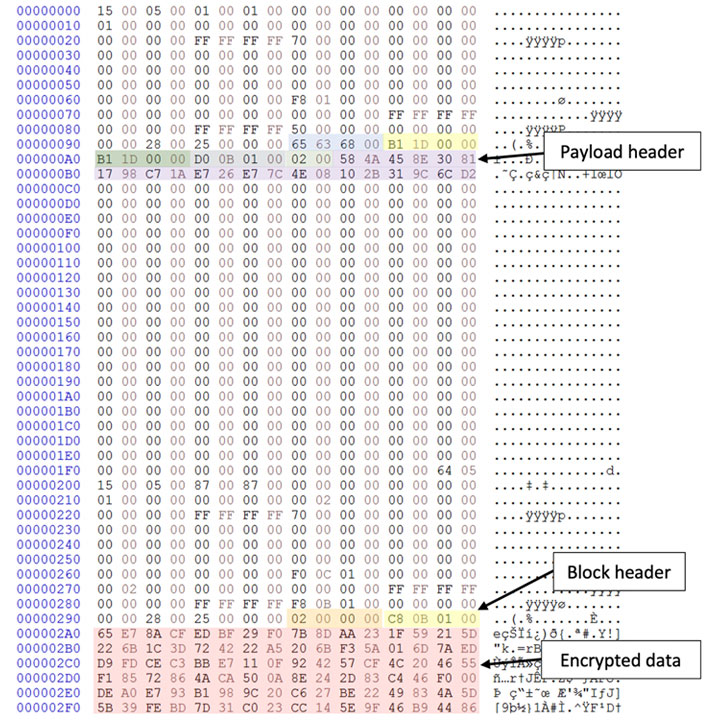

PRIVATELOG y STASHLOG vienen con características que permiten que el software malicioso persista en los dispositivos infectados y evite la detección, incluido el uso de cadenas ocultas y técnicas de control de flujo que están diseñadas específicamente para hacer que el análisis estático sea engorroso. Además, el instalador de STASHLOG toma como argumento la parte de datos de la siguiente fase, cuyo contenido se almacena en un archivo CLFS específico.

PRIVATELOG, creado como un DLL desordenado de 64 bits llamado «prntvpt.dll», por otro lado, utiliza una técnica llamada secuestro de búsqueda de DLL para cargar una biblioteca maliciosa cuando lo llama un programa víctima, en este caso un servicio llamado «PrintNotify» .

«Al igual que STASHLOG, PRIVATELOG comienza enumerando archivos * .BLF en el directorio de perfil de usuario predeterminado y usa un archivo .BLF con la fecha de creación y la marca de tiempo más antiguas», señalaron los investigadores antes de usarlo para descifrar y almacenar datos de segunda etapa.

Mandiant recomienda que las organizaciones apliquen las reglas YARA para escanear las redes internas en busca de señales de malware y buscar posibles compensaciones (IoC) en eventos de «proceso», «carga de imágenes» o «escritura de archivos» relacionados con los protocolos del sistema de detección y respuesta de punto final (EDR). . ). .