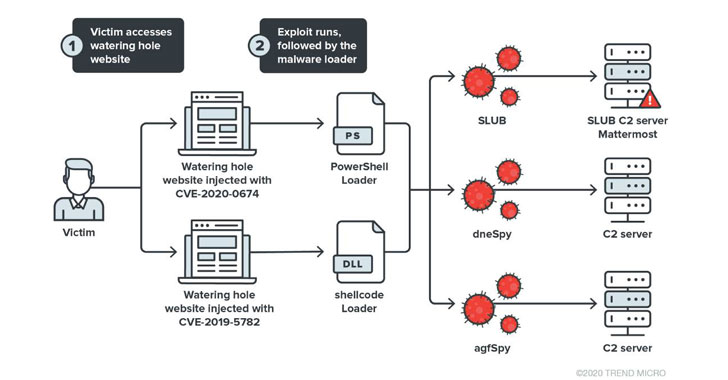

Investigadores de seguridad cibernética han revelado detalles sobre un nuevo ataque de pozo de agua dirigido a la diáspora coreana que explota vulnerabilidades en navegadores web como Google Chrome e Internet Explorer para implementar malware con fines de espionaje.

Apodada «Operation Earth Kitsune» por Trend Micro, la campaña involucra el uso de malware SLUB (para SLack y githUB) y dos nuevas puertas traseras, dneSpy y agfSpy, para extraer información del sistema y obtener un control adicional de la máquina comprometida.

Los ataques se observaron durante los meses de marzo, mayo y septiembre, según la firma de ciberseguridad.

Los ataques Watering Hole permiten que un mal actor comprometa un negocio objetivo al comprometer un sitio web cuidadosamente seleccionado mediante la inserción de un exploit con la intención de obtener acceso al dispositivo de la víctima e infectarlo con malware.

Se dice que Operation Earth Kitsune desplegó las muestras de spyware en sitios web asociados con Corea del Norte, aunque el acceso a estos sitios web está bloqueado para los usuarios que se originan en direcciones IP de Corea del Sur.

Una campaña diversificada

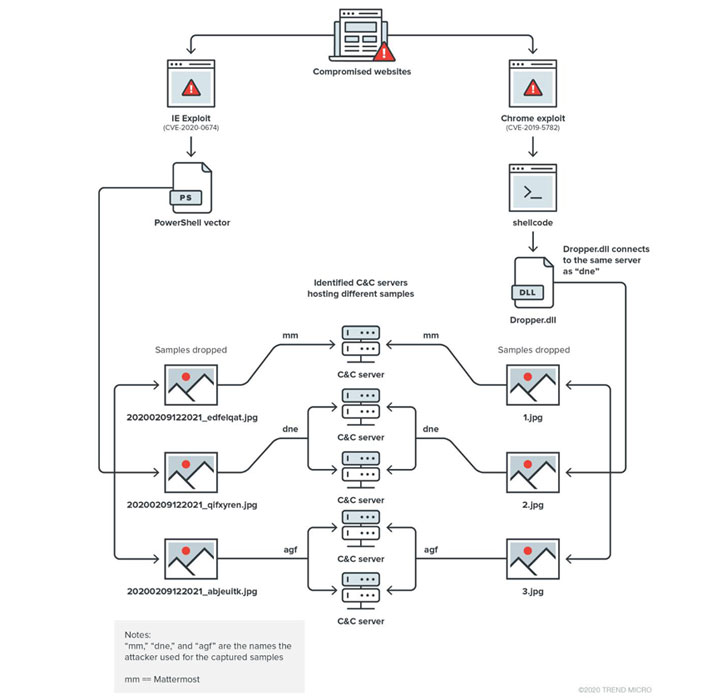

Aunque las operaciones anteriores que involucraban a SLUB utilizaron la plataforma de repositorio GitHub para descargar fragmentos de código malicioso en el sistema de Windows y publicar los resultados de la ejecución en un canal de Slack privado controlado por el atacante, la última iteración del malware se ha dirigido a Mattermost, un código abierto similar a Slack. -fuente del sistema de mensajería colaborativa.

«La campaña está muy diversificada, implementando numerosas muestras en las máquinas de las víctimas y utilizando múltiples servidores de comando y control (C&C) durante esta operación», dijo Trend Micro. «En total, encontramos la campaña utilizando cinco servidores C&C, siete muestras y exploits para cuatro errores de N días».

Diseñado para omitir sistemas que tienen software de seguridad instalado como un medio para frustrar la detección, el ataque utiliza como arma una vulnerabilidad de Chrome ya parcheada (CVE-2019-5782) que permite a un atacante ejecutar código arbitrario dentro de un espacio aislado a través de un código HTML especialmente diseñado. página.

Por separado, también se utilizó una vulnerabilidad en Internet Explorer (CVE-2020-0674) para enviar malware a través de los sitios web comprometidos.

dneSpy y agfSpy: puertas traseras de espionaje completamente funcionales

A pesar de la diferencia en el vector de infección, la cadena de explotación procede a través de la misma secuencia de pasos: iniciar una conexión con el servidor C&C, recibir el cuentagotas, que luego verifica la presencia de soluciones antimalware en el sistema de destino antes de continuar con la descarga. las tres muestras de puerta trasera (en formato «.jpg») y ejecutarlas.

Lo que cambió esta vez es el uso del servidor Mattermost para realizar un seguimiento de la implementación en varias máquinas infectadas, además de crear un canal individual para que cada máquina recupere la información recopilada del host infectado.

De las otras dos puertas traseras, dneSpy y agfSpy, la primera está diseñada para acumular información del sistema, capturar capturas de pantalla y descargar y ejecutar comandos maliciosos recibidos del servidor C&C, cuyos resultados se comprimen, cifran y filtran al servidor.

«Un aspecto interesante del diseño del día es su comportamiento pivotante de C&C», dijeron los investigadores de Trend Micro. «La respuesta del servidor C&C central es en realidad el dominio/IP del servidor C&C de la próxima etapa, con el que dneSpy tiene que comunicarse para recibir más instrucciones».

agfSpy, la contraparte de dneSpy, viene con su propio mecanismo de servidor C&C que utiliza para obtener comandos de shell y devolver los resultados de la ejecución. La principal de sus características incluye la capacidad de enumerar directorios y enumerar, cargar, descargar y ejecutar archivos.

«La Operación Earth Kitsune resultó ser compleja y prolífica, gracias a la variedad de componentes que utiliza y las interacciones entre ellos», concluyeron los investigadores. «El uso de la campaña de nuevas muestras para evitar la detección por parte de los productos de seguridad también es bastante notable».

«Desde el shellcode de explotación de Chrome hasta el agfSpy, los elementos de la operación están codificados de forma personalizada, lo que indica que hay un grupo detrás de esta operación. Este grupo parece estar muy activo este año, y predecimos que seguirán yendo en esta dirección durante algún tiempo. «