Se han identificado cuatro vulnerabilidades de seguridad en Sage X3 Enterprise Resource Planning (ERP), dos de las cuales podrían encadenarse como parte de una secuencia de ataques para que los enemigos puedan ejecutar comandos maliciosos y tomar el control de los sistemas vulnerables.

Estos problemas fueron descubiertos por investigadores de Rapid7 que informaron sus hallazgos a Sage Group el 3 de febrero de 2021. Desde entonces, el proveedor ha introducido correcciones en las últimas versiones para Sage X3 versión 9 (Syracuse 9.22.7.2), Sage X3 HR y Payroll versión 9 ( Syracuse 9.24)..1.3), Sage X3 versión 11 (Syracuse 11.25.2.6) y Sage X3 versión 12 (Syracuse 12.10.2.8), que se entregaron en marzo.

La lista de vulnerabilidades es la siguiente:

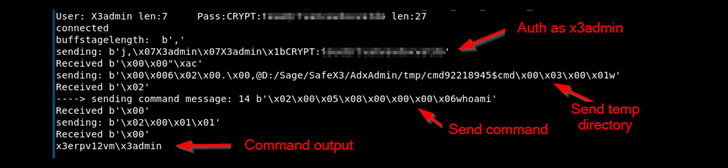

- CVE-2020-7388 (Puntuación CVSS: 10.0) – Ejecución de comando remoto no autenticado (RCE) de Sage X3 como SISTEMA en AdxDSrv.exe

- CVE-2020-7389 (Puntuación CVSS «5.5) – Sistema» CHAINE «insertando el comando de variable de secuencia de comandos (no se planea ninguna solución)

- CVE-2020-7387 (Puntuación CVSS: 5.3) – Ruta de instalación de Sage X3 publicada

- CVE-2020-7390 (Puntuación CVSS: 4.6) – Vulnerabilidad XSS guardada en la página «Editar» del perfil de usuario

«Con la combinación de CVE-2020-7387 y CVE-2020-7388, un atacante puede aprender primero la ruta de instalación del software afectado y luego usar esta información para pasar comandos al sistema host para que se ejecuten en el contexto del SISTEMA ”, dijeron los investigadores. él dijo. «Esto podría permitir que un atacante ejecute comandos arbitrarios del sistema operativo para crear usuarios a nivel de usuario, instalar software malicioso y, de lo contrario, tomar el control total del sistema para cualquier propósito».

El problema más grave es CVE-2020-7388, que utiliza un servicio administrativo que está disponible en Internet para crear solicitudes maliciosas para ejecutar comandos arbitrarios en el servidor como un usuario «NT AUTHORITY / SYSTEM». El servicio en cuestión se utiliza para administrar de forma remota una solución Sage ERP a través de la consola Sage X3.

Por separado, la página ‘Editar’ asociada con los perfiles de usuario en el componente del servidor web Sage X3 Syracuse es vulnerable a un ataque XSS almacenado (CVE-2020-7390), que permite que se ejecute código JavaScript arbitrario durante los eventos ‘mouseOver’ en ‘First Name ‘, ‘Apellido’ y ‘Correo electrónico’.

«Sin embargo, si la vulnerabilidad tiene éxito, podría permitir que un usuario regular de Sage X3 realice funciones privilegiadas como el administrador actualmente conectado, o interceptar las cookies de la sesión del administrador para luego hacerse pasar por el administrador actualmente conectado», dijeron los investigadores.

El uso exitoso de CVE-2020-7387, por otro lado, da como resultado que las rutas de instalación de Sage X3 estén expuestas a un usuario no autorizado, mientras que CVE-2020-7389 aborda la falta de autenticación en los entornos de desarrollo de Syracuse que podrían usarse para ejecutar código. mediante inyección de comandos.

«En términos generales, las instalaciones de Sage X3 no deben exponerse directamente a Internet y, en cambio, deben estar disponibles a través de una conexión VPN segura si es necesario», dijeron los investigadores en una descripción. «El cumplimiento de esta recomendación operativa mitiga de manera efectiva las cuatro vulnerabilidades, aunque aún se alienta a los clientes a actualizar de acuerdo con sus planes de ciclo de reparación habituales».