Los actores maliciosos están escaneando activamente Internet en forma masiva en busca de servidores VMware vCenter vulnerables que no tengan un parche contra una falla crítica de ejecución remota de código, que la compañía abordó a fines del mes pasado.

La actividad en curso fue detectada por Bad Packets el 3 de junio y corroborada ayer por el investigador de seguridad Kevin Beaumont. «Se detectó actividad de escaneo masivo de 104.40.252.159 buscando hosts de VMware vSphere vulnerables a la ejecución remota de código». tuiteó Troy Mursch, director de investigación de Bad Packets.

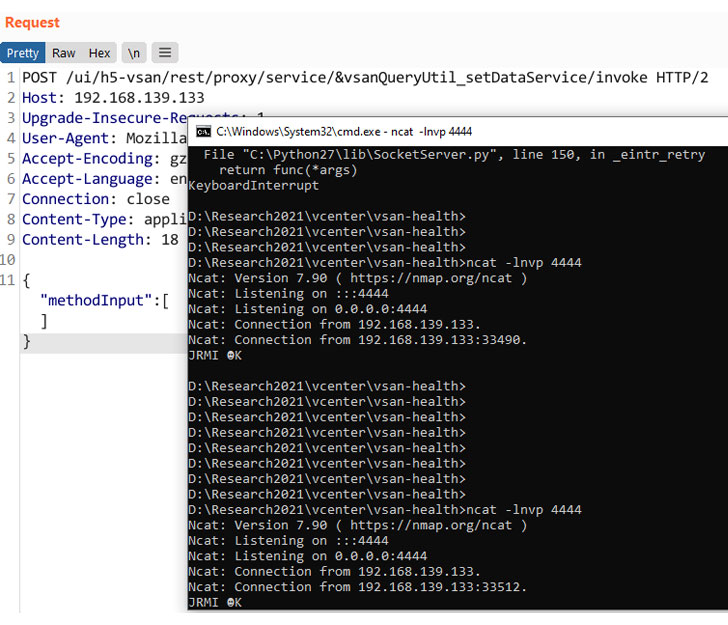

El desarrollo sigue a la publicación de un código de explotación RCE de prueba de concepto (PoC) dirigido al error de VMware vCenter.

Registrado como CVE-2021-21985 (puntaje CVSS 9.8), el problema es una consecuencia de la falta de validación de entrada en el complemento de verificación de estado de Virtual SAN (vSAN), que podría ser abusado por un atacante para ejecutar comandos con privilegios sin restricciones. en el sistema operativo subyacente que aloja vCenter Server.

Aunque VMware corrigió la falla el 25 de mayo, la compañía instó encarecidamente a sus clientes a aplicar el cambio de emergencia de inmediato. «En esta era de ransomware, es más seguro asumir que un atacante ya está dentro de la red en algún lugar, en un escritorio y tal vez incluso en control de una cuenta de usuario, por lo que recomendamos encarecidamente declarar un cambio de emergencia y parchear lo antes posible. «, dijo VMware.

Esta no es la primera vez que los adversarios escanean masivamente Internet de manera oportunista en busca de servidores VMware vCenter vulnerables. Una vulnerabilidad similar de ejecución remota de código (CVE-2021-21972) que parcheó VMware en febrero se convirtió en la objetivo de los actores de amenazas cibernéticas intentar explotar y tomar el control de sistemas sin parches.

Por lo menos 14.858 servidores vCenter se encontraron accesibles a través de Internet en ese momento, según Bad Packets y Binary Edge.

Además, una nueva investigación de Cisco Talos a principios de esta semana descubrió que el actor de amenazas detrás del bot Necro basado en Python se abrió paso en los servidores expuestos de VMware vCenter al abusar de la misma debilidad de seguridad para aumentar las capacidades de propagación de infecciones del malware.