Casi 10 días después de que la empresa de seguridad de aplicaciones F5 Networks lanzara parches para vulnerabilidades críticas en sus productos BIG-IP y BIG-IQ, los adversarios han comenzado a escanear masivamente de manera oportunista y apuntar a dispositivos de red expuestos y sin parches para ingresar a las redes empresariales.

La noticia de la explotación salvaje llega inmediatamente después de un código de explotación de prueba de concepto que apareció en línea a principios de esta semana mediante la ingeniería inversa del parche de software de Java en BIG-IP. El escaneos masivos se dice que han aumentado desde el 18 de marzo.

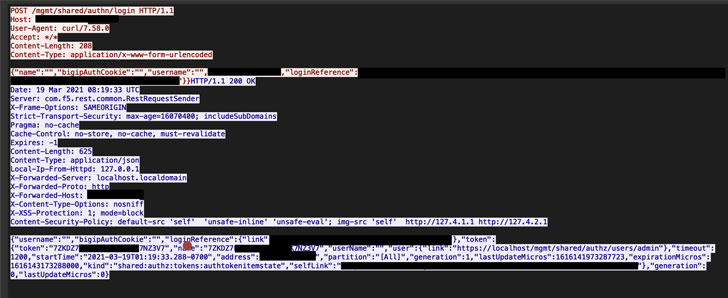

Las fallas afectan a las versiones 11.6 o 12.x y posteriores de BIG-IP, con una ejecución remota crítica de código (CVE-2021-22986) que también afecta a las versiones 6.x y 7.x de BIG-IQ. CVE-2021-22986 (puntaje CVSS: 9.8) es notable por el hecho de que es una vulnerabilidad de ejecución remota de comandos no autenticada que afecta la interfaz REST de iControl, lo que permite a un atacante ejecutar comandos arbitrarios del sistema, crear o eliminar archivos y deshabilitar servicios sin la necesidad de ninguna autenticación.

La explotación exitosa de estas vulnerabilidades podría llevar a un compromiso total de los sistemas susceptibles, incluida la posibilidad de ejecución remota de código, así como desencadenar un desbordamiento de búfer, lo que lleva a un ataque de denegación de servicio (DoS).

Si bien F5 dijo que no estaba al tanto de ninguna explotación pública de estos problemas el 10 de marzo, los investigadores de NCC Group dijeron que ahora han encontrado evidencia de «explotación de cadena completa de las vulnerabilidades CVE-2021 de F5 BIG-IP / BIG-IQ iControl REST API -22986 «a raíz de múltiples intentos de explotación contra su infraestructura trampa.

Además, el equipo de inteligencia de amenazas de la Unidad 42 de Palo Alto Networks dicho encontró intentos de explotar CVE-2021-22986 para instalar una variante de la botnet Mirai. Pero no está claro de inmediato si esos ataques tuvieron éxito.

Dada la popularidad de BIG-IP/BIG-IQ en redes corporativas y gubernamentales, no debería sorprender que esta sea la segunda vez en un año que los dispositivos F5 se han convertido en un objetivo lucrativo para la explotación.

En julio pasado, la compañía abordó una falla crítica similar (CVE-2020-5902), luego de lo cual fue abusada por grupos de piratería patrocinados por el estado iraní y chino, lo que llevó a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) a emitir una alerta advirtiendo de una «amplia actividad de exploración para detectar la presencia de esta vulnerabilidad en los departamentos y agencias federales».

«La conclusión es que [the flaws] afectan a todos los clientes e instancias de BIG-IP y BIG-IQ: instamos a todos los clientes a actualizar sus implementaciones de BIG-IP y BIG-IQ a las versiones fijas lo antes posible «, señaló la semana pasada la vicepresidenta sénior de F5, Kara Sprague.