Emotet, el notorio malware de Windows basado en correo electrónico detrás de varias campañas de spam impulsadas por botnets y ataques de ransomware, se eliminó automáticamente de las computadoras infectadas en masa luego de una operación policial europea.

El desarrollo se produce tres meses después de una interrupción coordinada de Emotet como parte de la «Operación Ladybird» para tomar el control de los servidores utilizados para ejecutar y mantener la red de malware. El esfuerzo orquestado vio al menos 700 servidores asociados con la infraestructura de la botnet neutralizados desde el interior, evitando así una mayor explotación.

Las autoridades encargadas de hacer cumplir la ley de los Países Bajos, Alemania, EE. UU., Reino Unido, Francia, Lituania, Canadá y Ucrania participaron en la acción internacional.

Anteriormente, la policía holandesa, que incautó dos servidores centrales ubicados en el país, dijo que había implementado una actualización de software para contrarrestar la amenaza que representaba Emotet de manera efectiva. «Todos los sistemas informáticos infectados recuperarán automáticamente la actualización allí, después de lo cual la infección de Emotet se pondrá en cuarentena», señaló la agencia en enero.

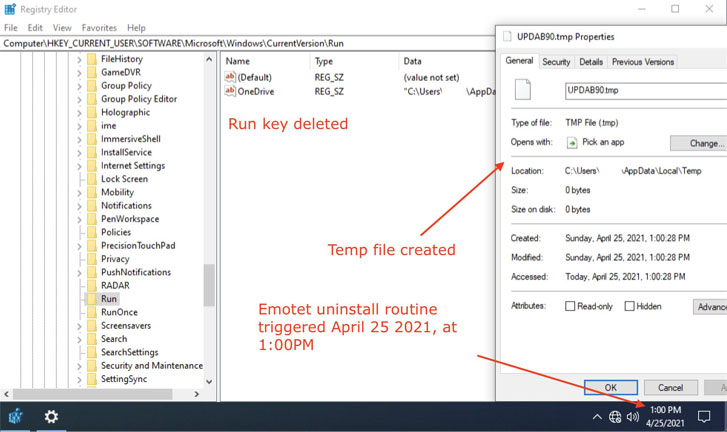

Esto implicó enviar una carga útil de 32 bits llamada «EmotetLoader.dll» a través de los mismos canales que se usaron para distribuir el Emotet original a todas las máquinas comprometidas. La rutina de limpieza, que se configuró para activarse automáticamente el 25 de abril de 2021, funcionó al eliminar el malware del dispositivo, además de eliminar la clave de registro de ejecución automática y finalizar el proceso.

Ahora el domingo, la firma de ciberseguridad Malwarebytes confirmado que su máquina infectada con Emotet que había recibido el código de bomba de tiempo especialmente diseñado había iniciado con éxito la rutina de desinstalación y se eliminó del sistema Windows.

Al momento de escribir, Feodo Tracker de Abuse.ch muestra que ninguno de los servidores de Emotet está en línea. Sin embargo, queda por ver si este golpe «final» a la red de bots hará que se recupere en el futuro o la deje inoperable de forma permanente, allanando el camino para que otros actores del delito cibernético llenen el vacío.

«Históricamente, los operadores de Emotet utilizaron largas pausas en la actividad para mejorar su malware», señalaron los investigadores de Redscan el viernes. «Esto significa que existe una posibilidad realista de que los operadores de Emotet aprovechen esta oportunidad para hacer que el malware del cargador sea aún más resistente, por ejemplo, mediante el uso de técnicas polimórficas para contrarrestar futuras acciones coordinadas. También podrían usar el código fuente de Emotet para ramificarse y crear botnets más pequeñas e independientes».

La acción masiva marca la segunda vez que las agencias de aplicación de la ley intervienen para eliminar el malware de las máquinas comprometidas.

A principios de este mes, el gobierno de los EE. UU. tomó medidas para eliminar las puertas traseras de shell web lanzadas por el actor de amenazas Hafnium de los servidores de Microsoft Exchange ubicados en el país que fueron violados mediante las vulnerabilidades de ProxyLogon.

Tras la operación autorizada por el tribunal, la Oficina Federal de Investigaciones dijo que está en proceso de notificar a todas las organizaciones de las que había eliminado los shells web, lo que implica que la agencia de inteligencia accedió a los sistemas sin su conocimiento.