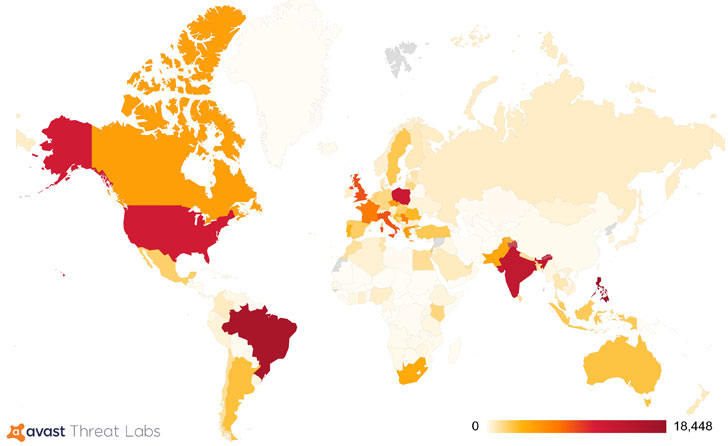

Un malware de Windows previamente no documentado ha infectado más de 222,000 sistemas en todo el mundo desde al menos junio de 2018, lo que le ha dado a su desarrollador no menos de 9,000 Moneros ($ 2 millones) en ganancias ilegales.

Doblado «Crackonosh, «el malware se distribuye a través de copias ilegales y descifradas de software popular, solo para deshabilitar los programas antivirus instalados en la máquina e instalar un paquete de minería de monedas llamado XMRig para explotar sigilosamente los recursos del host infectado para extraer Monero.

Se han descubierto al menos 30 versiones diferentes del ejecutable de malware entre el 1 de enero. 1, 2018 y noviembre. El 23 de enero de 2020, dijo el jueves la compañía checa de software de ciberseguridad Avast, con la mayoría de las víctimas ubicadas en los EE. UU., Brasil, India, Polonia y Filipinas.

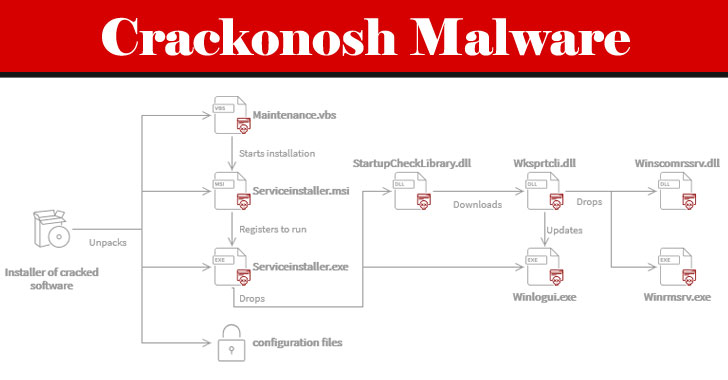

Crackonosh funciona reemplazando archivos críticos del sistema de Windows como «serviceinstaller.msi» y «maintenance.vbs» para cubrir sus huellas y abusar del modo seguro, que impide que funcione el software antivirus, para eliminar Windows Defender (y otras soluciones instaladas) y convertir desactiva las actualizaciones automáticas.

Como parte de sus tácticas antidetección y antiforense, el malware también instala su propia versión de «MSASCuiL.exe» (es decir, Windows Defender), que coloca el ícono de Seguridad de Windows con una marca verde en la bandeja del sistema y ejecuta pruebas para determinar si se está ejecutando en una máquina virtual.

En diciembre pasado, el investigador de seguridad Roberto Franceschetti reveló que las aplicaciones antivirus podrían desactivarse iniciando en modo seguro y cambiando el nombre de sus directorios de aplicaciones antes de que se inicien sus servicios correspondientes en Windows.

Microsoft, sin embargo, dijo que el problema no «cumple con el estándar de servicio de seguridad», y señaló que el ataque se basa en tener privilegios administrativos/raíz, y agregó que un «administrador malicioso puede hacer cosas mucho peores».

El desarrollo también se produce cuando se descubrió que los presuntos actores de amenazas chinos detrás del malware DirtyMoe y Purple Fox comprometieron alrededor de 100,000 máquinas con Windows como parte de una campaña de cryptojacking en evolución que se remonta a 2017.

«Crackonosh muestra los riesgos de descargar software descifrado», dijo Daniel Beneš, investigador de seguridad de Avast. «Mientras las personas continúen descargando software pirateado, los ataques como estos continuarán y seguirán siendo rentables para los atacantes. La conclusión clave de esto es que realmente no puedes obtener algo por nada y cuando intentas robar software, Lo más probable es que alguien esté tratando de robarte».