Los operadores detrás del troyano bancario Mekotio han reaparecido con un cambio en el flujo de infección para mantenerse bajo la vigilancia del radar y evitar el software de seguridad, habiendo realizado casi 100 ataques en los últimos tres meses.

“Una de las principales características […] es un ataque modular que permite a los atacantes cambiar solo una pequeña parte del equipo para evitar la detección «, dijeron investigadores de Check Point Research en un informe compartido con The Hacker News. La última ola de ataques supuestamente se dirige principalmente a víctimas en Brasil, Chile y México, Perú y España.

Este desarrollo se produce después de que las autoridades policiales españolas arrestaran a 16 delincuentes en julio de 2021 en relación con la operación de Mekotio y otro malware bancario en nombre de Grandoreiro como parte de una campaña de ingeniería social dirigida a instituciones financieras en Europa.

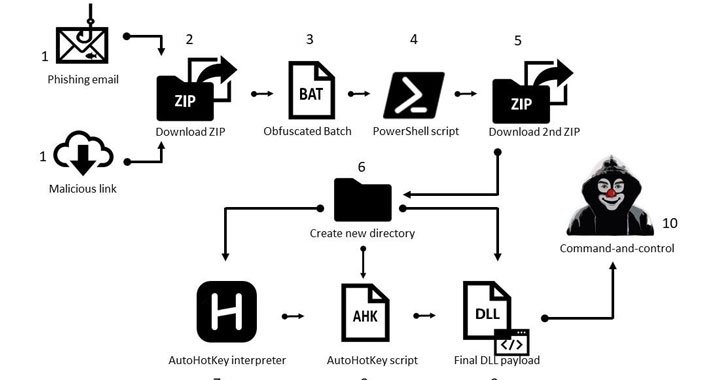

La versión desarrollada de la cepa de malware Mekotio está diseñada para comprometer los sistemas Windows mediante una cadena de ataques que comienza con correos electrónicos de phishing que fingen ser documentos fiscales pendientes y que contienen un enlace a un archivo ZIP o un archivo ZIP como archivo adjunto. Al hacer clic en el archivo ZIP abierto, se ejecutará un script por lotes, que a su vez ejecutará un script de PowerShell para descargar el archivo ZIP de la segunda etapa.

Este archivo ZIP secundario contiene tres archivos diferentes: el intérprete AutoHotkey (AHK), el script AHK y la carga útil de la DLL de Mekotio. El script de PowerShell antes mencionado luego llama al intérprete AHK para ejecutar el script AHK, que ejecuta una DLL de carga útil para robar contraseñas de los portales bancarios en línea y pasar los resultados al servidor remoto.

Los módulos maliciosos se caracterizan por el uso de técnicas simples de ofuscación, como cifrados de sustitución, que brindan al malware una mayor privacidad y evitan que la mayoría de las soluciones antivirus los detecten.

«Existe un peligro muy real de que el banquero Mekotio robe nombres de usuario y contraseñas para ingresar a las instituciones financieras», dijo Kobi Eisenkraft de Check Point. «La detención ha detenido, por tanto, las actividades de las bandas españolas, pero no de los principales grupos de ciberdelincuencia detrás de Mekotio».

Se recomienda encarecidamente a los usuarios latinoamericanos que utilicen la autenticación de dos factores para proteger sus cuentas contra ataques de adquisición y que busquen dominios similares, errores ortográficos en correos electrónicos o sitios web y correos electrónicos de remitentes desconocidos.