Investigadores de ciberseguridad descubrieron el miércoles varias vulnerabilidades de seguridad que afectan el software de automatización CODESYS y la plataforma de controlador lógico programable (PLC) de WAGO que podrían explotarse de forma remota para tomar el control de la infraestructura de tecnología basada en la nube (OT) de una empresa.

Las deficiencias pueden «convertirse en ataques innovadores que podrían poner a los jugadores vulnerables en una posición para controlar de forma remota la implementación de OT en la nube de una empresa y comprometer cualquier proceso industrial impulsado por la nube», dijo Claroty, con sede en Nueva York, en un informe. s The Hacker News, y agregó que «se pueden usar para apuntar a una consola de administración en la nube desde un dispositivo de campo comprometido o para hacerse cargo de una nube corporativa y atacar los PLC y otros dispositivos para interrumpir las operaciones».

CODESYS es un entorno de desarrollo para programar aplicaciones de controladores, que permite una fácil configuración de PLC en sistemas de control industrial. WAGO PFC100/200 es una serie de PLC que utilizan la plataforma CODESYS para la programación y configuración de controladores.

La lista de siete vulnerabilidades se proporciona a continuación:

- CVE-2021-29238 (Puntuación CVSS: 8,0) – Solicitudes de falsificación en todos los sitios en CODESYS Automation Server

- CVE-2021-29240 (Puntuación CVSS: 7.8) – Autenticación de datos insuficiente en CODESYS Package Manager

- CVE-2021-29241 (Puntuación CVSS: 7,5) – Desreferencia de puntero cero en productos CODESYS V3 que contienen el componente CmpGateway

- CVE-2021-34569 (Puntuación CVSS: 10,0) – Herramientas de diagnóstico WAGO PFC – Fuera de los límites

- CVE-2021-34566 (Puntuación CVSS: 9.1) – Servicio WAGO PFC iocheckd «I/O-Check» – desbordamiento del búfer de memoria compartida

- CVE-2021-34567 (Puntuación CVSS: 8,2) – Servicio WAGO PFC iocheckd «I/O-Check» – lectura fuera de cuadro

- CVE-2021-34568 (Puntuación CVSS: 7,5) – Servicio WAGO PFC iocheckd «I/O-Check» – Asignación de recursos sin restricciones

La explotación exitosa de las vulnerabilidades podría permitir la instalación de paquetes CODESYS maliciosos, conducir a un estado de denegación de servicio (DoS) o conducir a una escalada de permisos mediante la ejecución de código JavaScript malicioso y, peor aún, a la manipulación o interrupción completa del dispositivo.

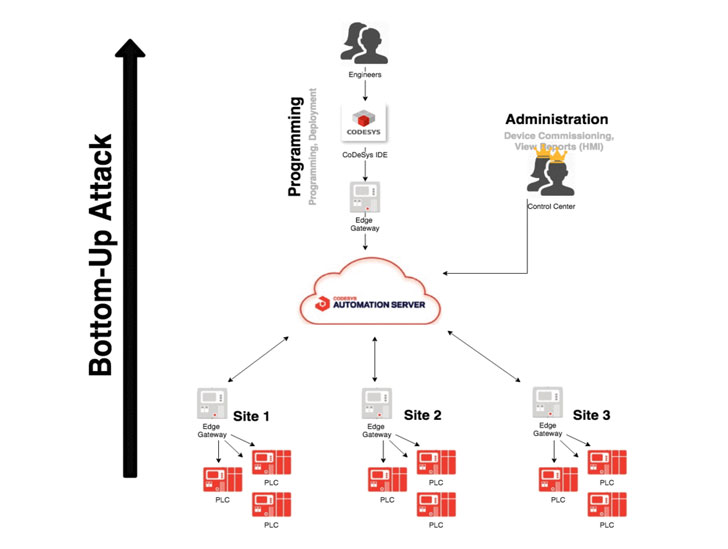

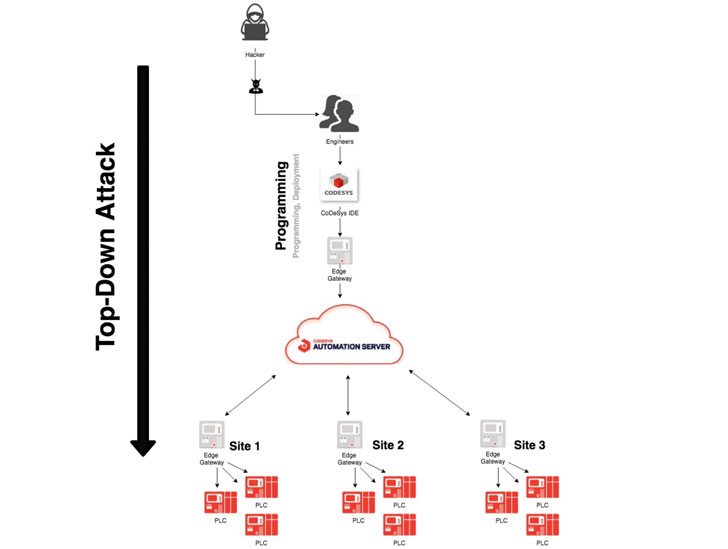

En la naturaleza, esto puede suceder de dos maneras: «de abajo hacia arriba» o «de arriba hacia abajo». Los enfoques duales imitan las rutas que probablemente tomará un adversario para controlar un punto final de PLC y, en última instancia, comprometer la consola de administración de la nube o, por el contrario, controlar la nube para manipular todos los dispositivos de red en el campo.

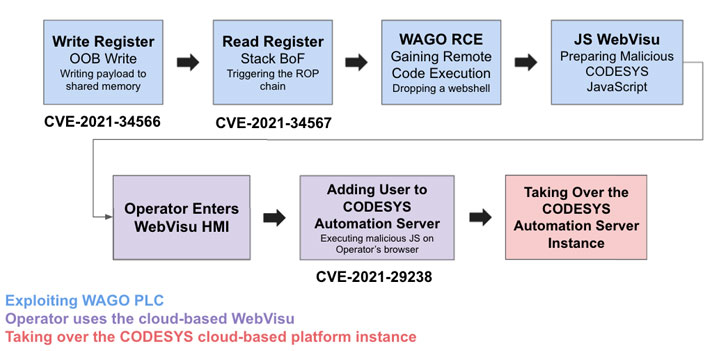

En la compleja cadena de explotación ascendente diseñada por Claroty, se explotó una combinación de CVE-2021-34566, CVE-2021-34567 y CVE-2021-29238 para obtener la ejecución remota de código en un PLC WAGO, solo para obtener acceso a la Interfaz humana El motor CODESYS WebVis y organiza un ataque de falsificación de solicitud entre sitios (CSRF) para tomar el control de la instancia del servidor de automatización CODESYS.

Un atacante que obtiene acceso a un PLC administrado por Automation Server Cloud puede editar el archivo «webvisu.js» y agregar código JavaScript al final del archivo para enviar una solicitud maliciosa al servidor en la nube en nombre de los que iniciaron sesión. usuario”, explicó el investigador senior de Clarota, Uri Katz, quien descubrió y reportó las deficiencias.

«Cuando un usuario de la nube ve una página de WebVis, el JavaScript modificado aprovecha la falta de un token CSRF y se ejecuta en el contexto del usuario que lo ve; la solicitud incluirá una cookie CAS. Un administrador que les otorga acceso completo a la plataforma en la nube CODESYS”, agregó Katz.

Un escenario alternativo de ataque de arriba hacia abajo, por otro lado, involucra comprometer la estación de ingeniería de CODESYS al implementar un paquete malicioso (CVE-2021-29240) que está diseñado para revelar las credenciales de la nube asociadas con la cuenta del operador y luego usarlas. manipule la lógica programada y obtenga acceso sin restricciones a todos los PLC conectados.

«Las organizaciones que avanzan con la administración de la nube de OT e ICS deben ser conscientes de los riesgos inherentes y las mayores amenazas que plantean los atacantes que buscan atacar a las empresas industriales con ataques basados en el chantaje, incluido el ransomware, y los ataques más sofisticados que pueden causar daño físico. dijo Katz.

Los comunicados indican por segunda vez los errores críticos que se han descubierto en CODESYS y WAGO PLC en tantos meses. En junio, los investigadores de Positive Technologies identificaron diez vulnerabilidades críticas en el servidor web y los componentes de tiempo de ejecución del software que podrían explotarse para obtener la ejecución remota de código en un PLC.

El desarrollo también se produce una semana después de que la empresa de seguridad IoT Armis descubriera una vulnerabilidad crítica de omisión de autenticación que afectaba al PLC Schneider Electric Modicon, apodado «ModiPwn» (CVE-2021-22779), que se puede usar para permitir el control total del PLC, incluida la sobrescritura. áreas críticas de la memoria fuga de contenidos sensibles de la memoria o recuperación de funciones internas.

En un informe relacionado publicado a principios de mayo de este año, Claroty anunció una vulnerabilidad de omisión de protección de memoria en los PLC Siemens SIMATIC S7-1200 y S7-1500 (CVE-2020-15782) que un jugador insidioso podría explotar para obtener acceso remoto a áreas protegidas. . memoria y lograr una ejecución de código sin restricciones ni detección.

Las revelaciones también coinciden con una recomendación conjunta de seguridad cibernética emitida por la Agencia de Seguridad de Infraestructura y Seguridad Cibernética de EE. UU. (CISA) y la Oficina Federal de Investigaciones (FBI), que documenta una histórica campaña de phishing patrocinado por el gobierno chino. -actores patrocinados desde diciembre de 2011 a 2013, enfocados en 23 operadores de petróleo y gas (ONG) del país.

“CISA y el FBI estiman que estos actores han apuntado específicamente a la infraestructura de oleoductos de EE. UU. para poner en peligro la infraestructura de oleoductos de EE. UU.”, dijeron las agencias. «Además, la CISA y el FBI estiman que esta actividad fue diseñada en última instancia para ayudar a China a desarrollar capacidades de ataque cibernético en los EE. UU. para dañar físicamente o interrumpir las tuberías».