Matrix, la organización detrás de un proyecto de código abierto que ofrece un protocolo para la comunicación segura y descentralizada en tiempo real, sufrió un ciberataque masivo después de que atacantes desconocidos obtuvieran acceso a los servidores que alojan su sitio web oficial y sus datos.

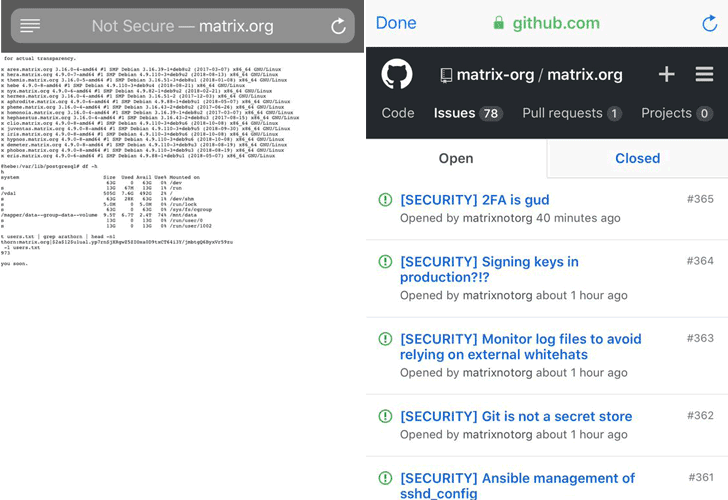

Los piratas informáticos desfiguraron el sitio web de Matrix y también robaron mensajes privados sin cifrar, hash de contraseñas, tokens de acceso, así como claves GPG que los mantenedores del proyecto usaron para firmar paquetes.

El ataque cibernético finalmente obligó a la organización a cerrar toda su infraestructura de producción durante varias horas y cerrar la sesión de todos los usuarios de Matrix.org.

Por lo tanto, si tiene una cuenta con el servicio Matrix.org y no tiene copias de seguridad de sus claves de encriptación o no estaba usando una copia de seguridad de la clave de encriptación del lado del servidor, desafortunadamente, no podrá leer todo su historial de conversaciones encriptadas.

Matrix es un protocolo de mensajería encriptada de extremo a extremo de código abierto que permite que cualquier persona aloje un servicio de mensajería en sus propios servidores, potenciando muchos mensajeros instantáneos, VoIP, WebRTC, bots y comunicación IoT.

Jenkins vulnerable permitió a los atacantes acceder al servidor

Según un comunicado de prensa publicado hoy por Matrix Project, atacantes desconocidos explotaron una vulnerabilidad de omisión de sandbox en su infraestructura de producción el 4 de abril que se ejecutaba en una versión obsoleta y vulnerable del servidor de automatización Jenkins.

La falla de Jenkins permitió a los atacantes robar claves SSH internas, que usaron para acceder a la infraestructura de producción de Matrix, lo que finalmente les otorgó acceso a contenido no cifrado, incluidos mensajes personales, hash de contraseñas y tokens de acceso.

|

| Captura de pantalla de crédito: David en Twitter |

Después de ser informado de la vulnerabilidad por jaikey sarraf el 9 de abril, Matrix.org identificó el alcance total del ataque y eliminó el servidor Jenkins vulnerable, además de revocar el acceso del atacante a sus servidores el 10 de abril.

Al día siguiente, Matrix.org también desactivó su servidor doméstico y comenzó a reconstruir su infraestructura de producción desde cero, que ahora ha vuelto a estar en línea.

Hoy, alrededor de las 5 a. m. UTC, los atacantes detrás del ataque cibernético también lograron redirigir DNS para matrix.org a un sitio web de desfiguración alojado en GitHub usando una clave API de Cloudflare, que se vio comprometida en el ataque y teóricamente reemplazada durante la reconstrucción.

Dado que la última alteración confirma que los hashes de contraseñas cifradas robadas se extrajeron de la base de datos de producción, Matrix.org obligó a cerrar la sesión de todos los usuarios y les recomendó enfáticamente que cambiaran sus contraseñas de inmediato.

«Esta fue una decisión difícil de tomar. Sopesamos el riesgo de que algunos usuarios perdieran el acceso a los mensajes cifrados contra el riesgo de que las cuentas de todos los usuarios fueran vulnerables al secuestro a través de los tokens de acceso comprometidos», dice la compañía.

«Esperamos que pueda ver por qué tomamos la decisión de priorizar la integridad de la cuenta sobre el acceso a los mensajes encriptados, pero lamentamos las molestias que esto pueda haber causado».

La empresa también confirma que las claves GPG utilizadas para firmar paquetes también se vieron comprometidas, pero afortunadamente, los atacantes no las usaron para liberar versiones maliciosas del software firmado con las claves robadas.

El proyecto Matrix asegura que ambas claves ahora han sido revocadas.

Los mantenedores del proyecto también dicen que en breve comenzarán a enviar correos electrónicos a todos los usuarios afectados para informarles sobre el incidente y aconsejarles que cambien sus contraseñas.