Las plataformas de comercio electrónico en los EE. UU., Alemania y Francia han sido atacadas por una nueva forma de malware que se dirige a los servidores Nginx en un esfuerzo por enmascarar su presencia y la detección de deslizamientos mediante soluciones de seguridad.

«Este nuevo código está incrustado en la aplicación de host Nginx y es casi invisible», dijo el equipo de investigación de amenazas de Sansec en un nuevo informe. «El parásito se utiliza para robar datos de servidores de comercio electrónico, también conocido como ‘Magecart del lado del servidor'».

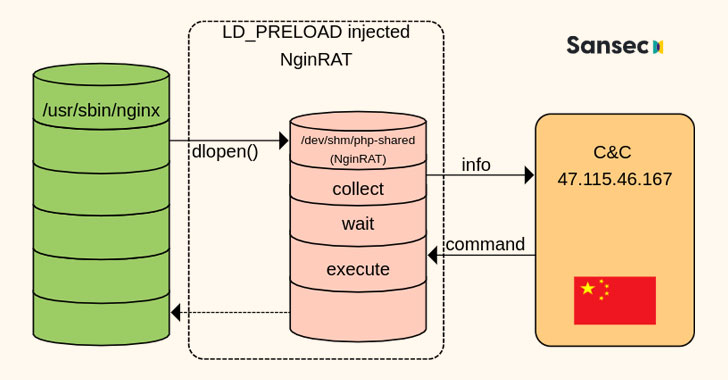

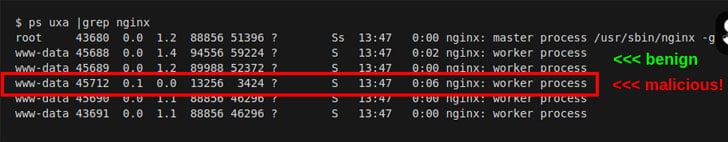

El software gratuito de código abierto Nginx es un servidor web que también se puede utilizar como proxy inverso, equilibrio de carga, proxy de correo y caché HTTP. NginRAT, como se llama el malware avanzado, funciona secuestrando la aplicación de host Nginx para integrarse en un proceso de servidor web.

El troyano de acceso remoto en sí viene a través de CronRAT, otro malware que una empresa holandesa de ciberseguridad descubrió la semana pasada que ocultaba datos maliciosos en las tareas de cron, que están programadas para ejecutarse el 31 de febrero, un día calendario inexistente.

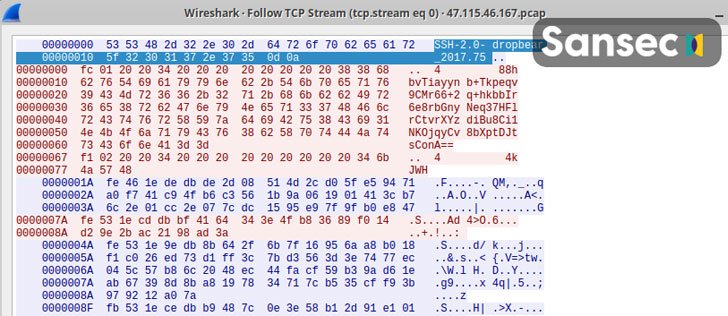

Tanto CronRAT como NginRAT están diseñados para proporcionar una ruta remota a los servidores comprometidos, y el objetivo de las intrusiones es realizar modificaciones del lado del servidor en los sitios web de comercio electrónico comprometidos de una manera que permita a los adversarios filtrar datos mediante el escaneo de pagos en línea. formas.

Los ataques, comúnmente conocidos como Magecart o web skimming, son el trabajo de un sindicato de delitos cibernéticos de docenas de subgrupos que están involucrados en el robo de tarjetas de crédito digitales al explotar las vulnerabilidades del software para obtener acceso al código fuente de un portal en línea e incrustar código JavaScript malicioso. que sifones, que los clientes ingresan en el sitio web de la caja registradora.

«Los grupos de skimmer están creciendo rápidamente y están apuntando a diferentes plataformas de comercio electrónico utilizando diferentes formas de pasar desapercibidos», dijeron los investigadores de Zscaler en un análisis de las últimas tendencias de Magecart publicado a principios de este año.

«Las últimas técnicas incluyen comprometer versiones vulnerables de plataformas de comercio electrónico, alojar scripts skimmer en CDN y servicios en la nube, y usar dominios recién registrados (NRD) léxicamente cercanos a cualquier servicio web legítimo o tienda electrónica para alojar scripts skimmer maliciosos. «