Los desertores de Corea del Norte, los periodistas de noticias de Corea del Norte y las entidades de Corea del Sur están siendo rastreados por una Amenaza Persistente Avanzada (APT) patrocinada por un estado-nación en una nueva ola de ataques de vigilancia altamente dirigidos.

Kaspersky, una empresa rusa de seguridad cibernética, ha atribuido la infiltración a un grupo de piratas informáticos de Corea del Norte visto como ScarCruft, también conocido como APT37, Reaper Group, InkySquid y Ricochet Chollima.

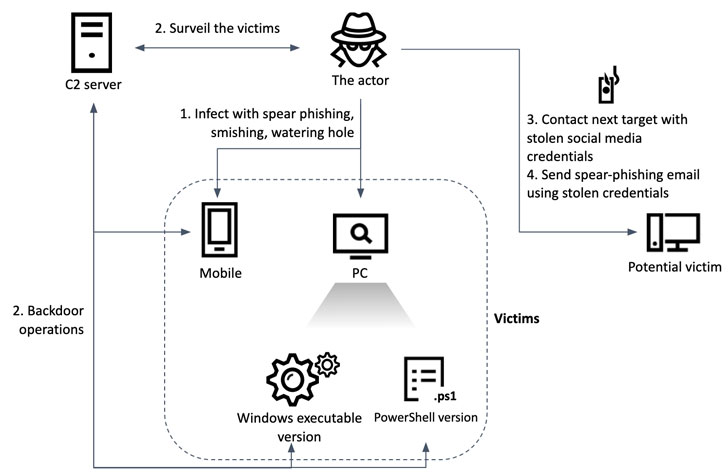

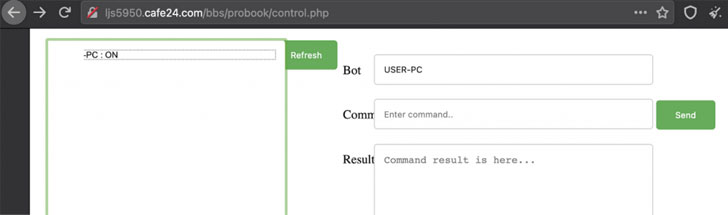

«El actor usó tres tipos de malware con características similares: versiones implementadas en PowerShell, ejecutables de Windows y aplicaciones de Android», dijo el equipo global de investigación y análisis (GReAT) de la compañía en un nuevo informe publicado hoy. «Aunque están diseñados para diferentes plataformas, comparten un esquema de comando y control similar basado en la comunicación HTTP. Por lo tanto, los operadores de malware pueden controlar toda la familia de malware a través de un solo conjunto de scripts de comando y control».

ScarCruft probablemente ha estado activo desde al menos 2012 y se sabe que se dirige a los sectores público y privado ubicados en Corea del Sur para saquear información confidencial almacenada en sistemas comprometidos, y se observó anteriormente usando una puerta trasera basada en Windows llamada RokRAT.

El principal vector de infección inicial que utiliza APT37 es el spear-phishing, en el que el actor envía un correo electrónico a un objetivo que está armado con un documento malicioso. En agosto de 2021, se descubrió que el actor usaba dos exploits en el navegador web Internet Explorer para infectar a las víctimas con su propio implante conocido como BLUELIGHT al realizar un ataque de riego contra un periódico en línea de Corea del Sur.

El caso investigado por Kaspersky es similar y diferente en algunos aspectos. El actor se acercó a compañeros de trabajo y víctimas conocidas con credenciales de Facebook robadas para hacer el primer contacto, pero fue seguido por un correo electrónico de phishing que contenía un archivo RAR protegido con contraseña que contenía un documento de Word. Este documento de cebo afirma ser sobre «la situación más reciente en Corea del Norte y nuestra seguridad nacional».

Al abrir un documento de Microsoft Office, se inicia la ejecución de una macro y se descifra la siguiente fase de la porción de datos insertada en el documento. La parte de la utilidad, Visual Basic para aplicaciones (VBA), contiene un código de shell que, a su vez, recupera la parte final de los datos de la puerta trasera de un servidor remoto.

Otras técnicas descubiertas por GReAT en una de las víctimas infectadas muestran que después de su violación el 22 de marzo de 2021, los operadores lograron recopilar capturas de pantalla durante dos meses, de agosto a septiembre, antes de finalmente implementar un malware con todas las funciones llamado Chinotto. August para controlar el dispositivo y filtrar información confidencial al servidor de comando y control (C2).

Además, Chinotto presenta su propia variante de Android para lograr el mismo objetivo: espiar a sus usuarios. El APK malicioso, entregado a los destinatarios a través de un ataque de smishing, solicita al usuario que les conceda una amplia gama de permisos durante la fase de instalación, lo que permite que la aplicación recopile listas de contactos, mensajes, registros de llamadas, información del dispositivo, grabaciones de audio y datos. almacenados en aplicaciones como Huawei Drive, Tencent WeChat (también conocido como Weixin) y KakaoTalk.

Kaspersky dijo que había trabajado con los equipos de respuesta de emergencia de Corea del Sur para eliminar la infraestructura ofensiva de ScarCruft, y agregó que las raíces de Chinotto se habían rastreado hasta PoorWeb, una puerta trasera atribuida anteriormente al grupo APT.

«Muchos periodistas, desertores y activistas de derechos humanos son el objetivo de sofisticados ataques cibernéticos», dijeron los investigadores. «A diferencia de las corporaciones, estos objetivos generalmente no tienen herramientas suficientes para protegerse y responder a ataques de vigilancia altamente calificados».