La empresa de venta de ordenadores con sede en EE. UU. fue objeto de un implante no descubierto anteriormente, el llamado Acera como parte de una campaña reciente del Grupo de Amenazas Persistentes Avanzadas de China, mejor conocido por asegurar entidades en el este y sudeste de Asia.

ESET, una empresa de ciberseguridad eslovaca, atribuye el malware a una amenaza persistente avanzada, apodada SparklingGoblin, un adversario que se cree que está vinculado al grupo paraguas Winnti, y señala su parecido con otra puerta trasera llamada Crosswalk, que fue utilizada por el mismo actor. en el campo de las amenazas. 2019

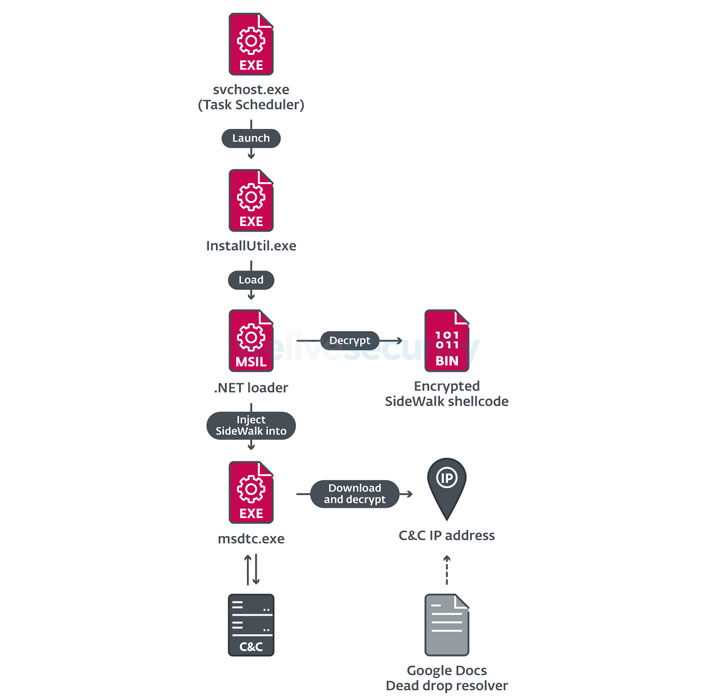

«SideWalk es una puerta trasera modular que puede cargar dinámicamente módulos adicionales enviados desde C&C [command-and-control] El servidor, que usa Google Docs como un traductor directo y el personal de Cloudflare como un servidor C&C «, dijeron los investigadores de ESET Thibaut Passilly y Mathieu Tartare en un informe publicado el martes. «También puede manejar el tráfico proxy correctamente».

Desde su primera aparición en la escena de amenazas en 2019, SparklingGoblin se ha relacionado con varios ataques de puerta trasera que utilizan universidades de Hong Kong, como Spyder y ShadowPad, el último de los cuales se ha convertido en el malware preferido entre muchos grupos de amenazas chinos en los últimos años.

Durante el año pasado, el equipo llegó a una amplia gama de organizaciones y verticales en todo el mundo, con un enfoque especial en instituciones académicas en Bahrein, Canadá, Georgia, India, Macao, Singapur, Corea del Sur, Taiwán y Estados Unidos. Otras entidades objetivo incluyen empresas de medios, organizaciones religiosas, plataformas de comercio electrónico, fabricantes de computadoras y productos electrónicos y gobiernos locales.

SideWalk se caracteriza por un shellcode cifrado que se implementa mediante un cargador .NET que se encarga de «recuperar el shellcode cifrado del disco, descifrarlo e insertarlo en un proceso legítimo mediante una técnica de excavación de procesos». La siguiente fase de la infección comienza cuando SideWalk establece comunicación con el servidor C&C, y el malware obtiene una dirección IP cifrada de un documento de Google Docs.

«La dirección IP descifrada es 80.85.155[.]80. Este servidor C&C usa un certificado autofirmado para facebookint[.]dominio com. Este dominio fue acreditado por Microsoft a BARIUM, que se superpone parcialmente con lo que definimos como Winnti Group. Debido a que esta dirección IP no es la primera que usa el malware, se considera una copia de seguridad”, dijeron los investigadores.

Además de usar HTTPS para la comunicación de C&C, SideWalk está diseñado para recuperar los complementos enviados desde el servidor, recopilar información sobre los procesos en ejecución y filtrar los resultados al servidor remoto.

«SideWalk es una puerta trasera no documentada previamente utilizada por SparklingGoblin APT. Lo más probable es que haya sido creada por los mismos desarrolladores que están detrás de CROSSWALK, con los que comparte muchas estructuras de diseño y detalles de implementación», concluyeron los investigadores.