Las organizaciones industriales y gubernamentales, incluidas las empresas del complejo militar-industrial y los laboratorios de investigación, son el objetivo de una nueva botnet de malware llamada ApodoManyscrypt que infectó alrededor de 35,000 computadoras con Windows solo este año.

El nombre proviene de su parecido con el malware Manuscrypt, que es parte del conjunto de herramientas de ataque Lazarus APT, dijeron los investigadores de Kaspersky, describiendo la operación como una «campaña de ataque masivo de software espía». Una empresa rusa de ciberseguridad dijo que detectó por primera vez una serie de intrusiones en junio de 2021.

Al menos el 7,2% de todas las computadoras infectadas con malware son parte de los sistemas de control industrial (ICS) utilizados por organizaciones en las industrias de ingeniería, automatización de edificios, energía, manufactura, construcción, servicios públicos y gestión del agua, ubicadas principalmente en India, Vietnam y Rusia. Aproximadamente un tercio (29,4%) de las computadoras sin ICS se encuentran en Rusia (10,1%), India (10%) y Brasil (9,3%).

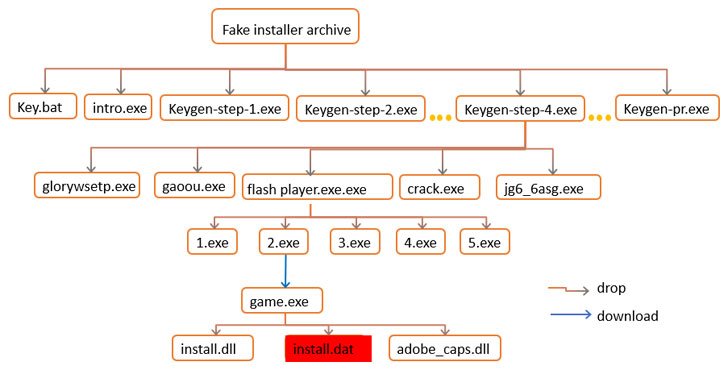

«El cargador de arranque PseudoManuscrypt ingresa a los sistemas de los usuarios a través de la plataforma MaaS, que distribuye malware en los archivos de los instaladores pirateados», dijo el equipo de Kaspersky ICS CERT. «Un caso específico de distribución del descargador PseudoManuscrypt es su instalación a través de la botnet Glupteb».

Casualmente, las operaciones de Glupteby también se vieron muy afectadas después de que Google reveló a principios de este mes que había actuado para desmantelar la infraestructura de la botnet y está en litigio contra dos ciudadanos rusos que supuestamente administraron malware con otras 15 personas anónimas.

Los instaladores agrietados que se utilizan como combustible de botnets incluyen Windows 10, Microsoft Office, Adobe Acrobat, Garmin, Call of Duty, SolarWinds Engineer’s Toolset e incluso la propia solución antivirus de Kaspersky. Las instalaciones de software pirateado se controlan mediante un método llamado envenenamiento de búsqueda, en el que los atacantes crean sitios web maliciosos y utilizan tácticas de optimización de motores de búsqueda (SEO) para aparecer al frente de los resultados de búsqueda.

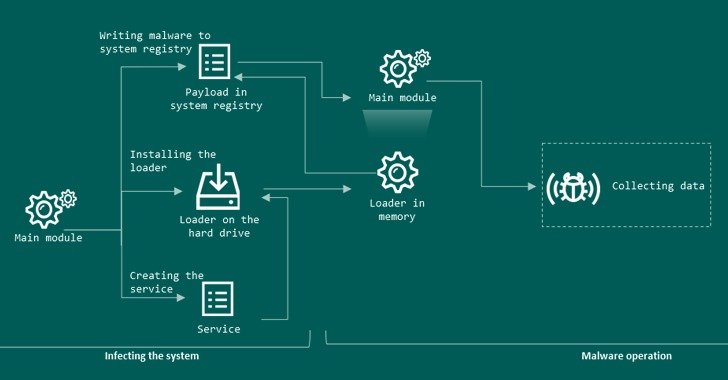

Una vez instalado, PseudoManuscrypt viene con una serie de características intrusivas que permiten a los atacantes un control total sobre el sistema infectado. Esto incluye deshabilitar soluciones antivirus, robar datos de VPN, registrar pulsaciones de teclas, grabar audio, tomar capturas de pantalla y videos, y capturar datos almacenados en el buzón.

Kaspersky señaló que identificó 100 versiones diferentes del cargador de arranque PseudoManuscrypt, y las primeras variantes de prueba datan del 27 de marzo de 2021. Los componentes del caballo de Troya se tomaron prestados de malware básico como Fabookie y las bibliotecas de protocolo KCP utilizadas por el APT41 chino. grupo para enviar datos a los servidores de comando y control (C2) de los atacantes.

Las muestras de malware analizadas por ICS CERT también contenían comentarios escritos en chino y se encontró que determinaban que el chino era el idioma preferido al conectarse al servidor C2, pero estas pautas no eran en sí mismas convincentes para evaluar a los operadores de malware o su origen. Los objetivos finales de la campaña tampoco están claros, lo que plantea dudas sobre si los ataques están motivados económicamente o apoyados por el estado.

«La gran cantidad de computadoras de ingeniería comprometidas, incluidos los sistemas utilizados para el modelado físico y 3D, el desarrollo y uso de gemelos digitales, plantea el problema del espionaje industrial como uno de los posibles objetivos de la campaña», dijeron los investigadores.