Los investigadores de ciberseguridad descubrieron hoy una nueva variedad de malware bancario que se dirige no solo a las aplicaciones bancarias, sino que también roba datos y credenciales de aplicaciones de redes sociales, citas y criptomonedas: un total de 337 aplicaciones de Android no financieras en su lista de objetivos.

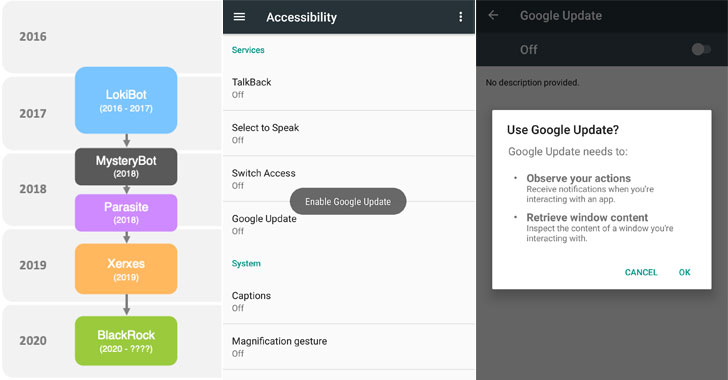

Apodado «BlackRock» por los investigadores de ThreatFabric, que descubrieron el troyano en mayo, su código fuente se deriva de una versión filtrada del malware bancario Xerxes, que a su vez es una variedad del troyano bancario para Android LokiBot que se observó por primera vez durante 2016-2017.

Entre sus funciones principales se encuentran el robo de credenciales de usuario, la interceptación de mensajes SMS, el secuestro de notificaciones e incluso el registro de pulsaciones de teclas de las aplicaciones objetivo, además de ser capaz de ocultarse del software antivirus.

“No solo el [BlackRock] El troyano sufre cambios en su código, pero también viene con una lista de objetivos aumentada y ha estado en curso durante un período más largo”, dijo ThreatFabric.

«Contiene una importante cantidad de aplicaciones sociales, de networking, de comunicación y de citas [that] no se han observado en las listas de destino de otros troyanos bancarios existentes».

BlackRock realiza la recopilación de datos abusando de los privilegios del Servicio de Accesibilidad de Android, para lo cual solicita los permisos de los usuarios bajo la apariencia de actualizaciones falsas de Google cuando se inicia por primera vez en el dispositivo, como se muestra en las capturas de pantalla compartidas.

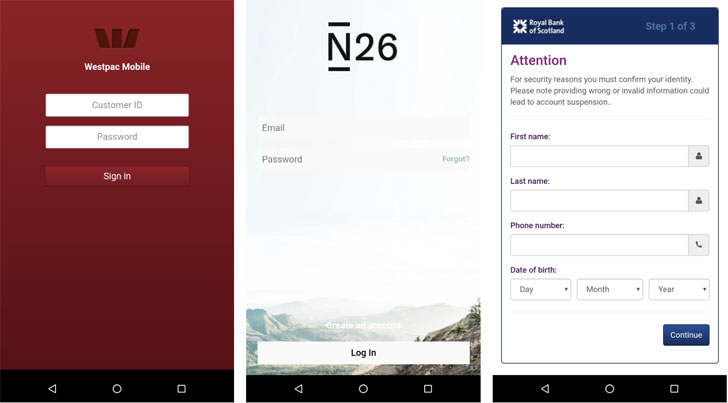

Posteriormente, se otorga a sí mismo permisos adicionales y establece una conexión con un servidor remoto de comando y control (C2) para llevar a cabo sus actividades maliciosas al inyectar superposiciones sobre las pantallas de inicio de sesión y pago de las aplicaciones objetivo.

Estas superposiciones de robo de credenciales se han encontrado en aplicaciones bancarias que operan en Europa, Australia, EE. UU. y Canadá, así como en aplicaciones de compras, comunicación y negocios.

«La lista objetivo de aplicaciones no financieras contiene aplicaciones famosas como, entre otras, Tinder, TikTok, PlayStation, Facebook, Instagram, Skype, Snapchat, Twitter, Grinder, VK, Netflix, Uber, eBay, Amazon, Reddit y Tumblr. «, dijeron los investigadores a The Hacker News.

Esta no es la primera vez que el malware móvil abusa de las funciones de accesibilidad de Android.

A principios de este año, los investigadores de IBM X-Force detallaron una nueva campaña de TrickBot, llamada TrickMo, que se encontró dirigida exclusivamente a usuarios alemanes con malware que abusaba de las funciones de accesibilidad para interceptar contraseñas de un solo uso (OTP), TAN móvil (mTAN) y autenticación pushTAN. códigos.

Luego, en abril, Cybereason descubrió una clase diferente de malware bancario conocido como EventBot que aprovechó la misma función para filtrar datos confidenciales de aplicaciones financieras, leer mensajes SMS de usuarios y secuestrar códigos de autenticación de dos factores basados en SMS.

Lo que hace que la campaña de BlackRock sea diferente es la gran variedad de aplicaciones objetivo, que van más allá de las aplicaciones de banca móvil que normalmente se seleccionan.

«Después de Alien, Eventbot y BlackRock, podemos esperar que los actores de amenazas motivados financieramente construyan nuevos troyanos bancarios y continúen mejorando los existentes», concluyeron los investigadores de ThreatFabric.

«Con los cambios que esperamos que se realicen en los troyanos bancarios móviles, la línea entre el malware bancario y el spyware se vuelve más delgada. [and] el malware bancario representará una amenaza para más organizaciones».