La reciente ola de ataques de malware se vio usando varias tácticas para esclavizar máquinas vulnerables con credenciales administrativas fáciles de adivinar para cooptarlas en la red con el fin de extraer ilegalmente la criptomoneda.

«La táctica principal del malware es propagarse mediante el uso de sistemas vulnerables y credenciales administrativas débiles. Una vez infectados, estos sistemas se utilizan para extraer criptomonedas», dijo el investigador de seguridad de Akamai, Larry Cashdollar, en un artículo publicado la semana pasada. .

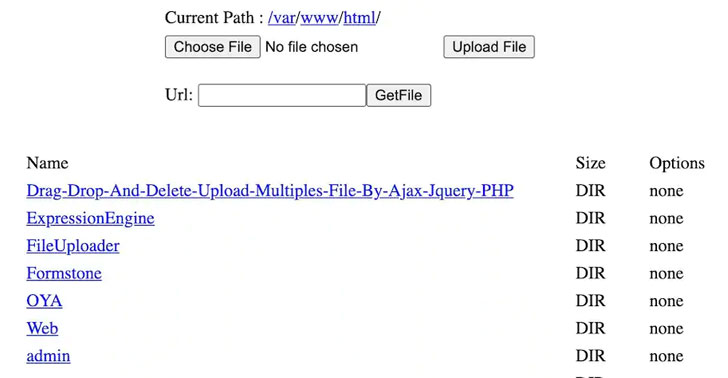

Se dice que el malware PHP, con nombre en código «Capoae» (abreviatura de «Escaneo», palabra rusa para «Escaneo»), se entrega a los hosts a través de un complemento de puerta trasera para el complemento de WordPress llamado «descarga-monitor» que está instalado. después de aplicar brutalmente con éxito las credenciales de administrador de WordPress. Los ataques también implican la implementación de un código binario de Golang con una función de descifrado, donde los datos oscuros se recuperan mediante un complemento troyano para crear una solicitud GET desde un dominio controlado por un actor.

También se incluye una función para descifrar y ejecutar otras partes de datos, mientras que el binario de Golang usa exploits para múltiples errores de ejecución remota de código en Oracle WebLogic Server (CVE-2020-14882), NoneCms (CVE-2018-20062) y Jenkins (CVE -2019- 1003029 y CVE-2019-1003030) para usar la fuerza bruta en los sistemas SSH y, finalmente, lanzar el software de minería XMRig.

Además, la cadena de ataques sobresale con sus trucos de perseverancia, que implican seleccionar una ruta de sistema de aspecto legítimo en el disco donde es probable que se encuentren los archivos binarios del sistema, así como generar un archivo aleatorio de seis caracteres que luego se usa para copiar sí mismo. a una nueva ubicación en el sistema antes de eliminar el malware después del inicio.

«El uso de numerosas vulnerabilidades y tácticas en la campaña de Capoae muestra cuánto quieren estos operadores obtener soporte en tantas máquinas como sea posible», dijo Cashdollar. «La buena noticia es que se siguen aplicando las mismas técnicas que recomendamos a la mayoría de las organizaciones para garantizar la seguridad de los sistemas y las redes».

«No use credenciales débiles o predeterminadas para servidores o aplicaciones implementadas», agregó Cashdollar. «Asegúrese de actualizar estas aplicaciones implementadas con los últimos parches de seguridad y verifíquelas de vez en cuando. Tenga cuidado con el consumo de recursos del sistema superior al normal, los procesos en ejecución extraños/inesperados, los artefactos sospechosos y el acceso sospechoso». los registros de registro, etc. lo ayudarán a identificar potencialmente las computadoras comprometidas».