Días después de que se descubriera el primer malware dirigido a los chips Apple M1, los investigadores revelaron otra pieza de software malicioso no detectada anteriormente que se encontró en aproximadamente 30,000 Mac con Intel x86_64 y los procesadores M1 del fabricante de iPhone.

Sin embargo, el objetivo final de la operación sigue siendo un enigma, ya que la falta de una carga útil final o de próxima etapa deja a los investigadores inseguros de su cronograma de distribución y si la amenaza está en desarrollo activo.

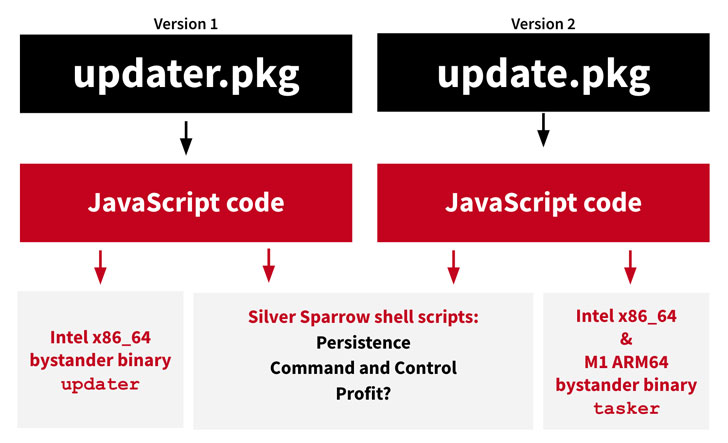

Llamando al malware «Silver Sparrow», la firma de seguridad cibernética Red Canary dijo que identificó dos versiones diferentes del malware: una compilada solo para Intel x86_64 y cargada en VirusTotal el 31 de agosto de 2020 (versión 1), y una segunda variante enviada a la base de datos. el 22 de enero que es compatible con las arquitecturas Intel x86_64 y M1 ARM64 (versión 2).

Agregando al misterio, el binario x86_64, después de la ejecución, simplemente muestra el mensaje «¡Hola, mundo!» donde el binario M1 dice «¡Lo hiciste!», que los investigadores sospechan que se está utilizando como marcador de posición.

«Los binarios compilados de Mach-O no parecen hacer mucho […] y por eso los hemos estado llamando ‘binarios espectadores’ «, dijo Tony Lambert de Red Canary.

«No tenemos forma de saber con certeza qué carga útil distribuiría el malware, si ya se entregó y eliminó una carga útil, o si el adversario tiene una línea de tiempo futura para la distribución», agregó Lambert.

Los 29 139 puntos finales de macOS están ubicados en 153 países al 17 de febrero, incluidos altos volúmenes de detección en los EE. UU., el Reino Unido, Canadá, Francia y Alemania, según datos de Malwarebytes.

A pesar de la diferencia en la plataforma macOS objetivo, las dos muestras siguen el mismo modus operandi: usar la API de JavaScript del instalador de macOS para ejecutar comandos de ataque mediante la generación dinámica de dos scripts de shell que se escriben en el sistema de archivos del objetivo.

Mientras que «agent.sh» se ejecuta inmediatamente al final de la instalación para informar a un servidor de comando y control (C2) de AWS de una instalación exitosa, «verx.sh» se ejecuta una vez cada hora y se comunica con el servidor C2 para obtener contenido adicional para descargar y ejecutar.

Además, el malware viene con capacidades para borrar por completo su presencia del host comprometido, lo que sugiere que los actores asociados con la campaña pueden estar motivados por técnicas de sigilo.

En respuesta a los hallazgos, Apple revocó los archivos binarios que se firmaron con Saotia Seay (v1) y Julie Willey (v2) de ID de desarrollador de Apple, lo que impidió futuras instalaciones.

Silver Sparrow es la segunda pieza de malware que contiene un código que se ejecuta de forma nativa en el nuevo chip M1 de Apple. La semana pasada se identificó que una extensión de adware de Safari llamada GoSearch22 se había portado para ejecutarse en la última generación de Mac con los nuevos procesadores.

«Aunque aún no hemos observado que Silver Sparrow entregue cargas útiles maliciosas adicionales, su compatibilidad con el chip M1 con visión de futuro, su alcance global, su tasa de infección relativamente alta y su madurez operativa sugieren que Silver Sparrow es una amenaza razonablemente grave, en una posición única para ofrecer un impacto potencialmente impactante». carga útil en cualquier momento «, dijo Lambert.