Investigadores de ciberseguridad revelaron hoy detalles de dos ataques Magecart recientemente identificados dirigidos a compradores en línea de minoristas de ropa de cama. Mi almohada y amerisleep.

Carro mágico es un término general que los investigadores dieron a por lo menos 11 grupos de piratas informáticos diferentes que se especializan en implantar código malicioso en sitios web de comercio electrónico con la intención de robar los detalles de las tarjetas de pago de sus clientes de manera silenciosa.

Magecart llegó a los titulares el año pasado después de que los atacantes realizaran varios ataques cibernéticos de alto perfil contra las principales compañías internacionales, incluidas British Airways, Ticketmaster y Newegg.

Los piratas informáticos de Magecart utilizan un skimmer de tarjeta de pago digital, unas pocas líneas de código Javascript malicioso que insertan en la página de pago de los sitios web pirateados y están diseñados para capturar la información de pago de los clientes en tiempo real y luego enviarla a un servidor remoto controlado por un atacante.

A principios de este año, los atacantes de Magecart también comprometieron casi 277 sitios web de comercio electrónico en un ataque a la cadena de suministro al insertar su código de desnatado en una popular biblioteca de JavaScript de terceros de Adverline.

Ese ataque cibernético ampliamente difundido finalmente apuntó a todos los clientes que realizaron compras en línea en cientos de sitios de comercio electrónico europeos que servían un script Adverline modificado.

Los piratas informáticos de MageCart apuntan a los minoristas de ropa de cama MyPillow y Amerisleep

En un nuevo informe que RiskIQ compartió con The Hacker News antes de su publicación, los investigadores revelaron dos nuevas infracciones relacionadas con Magecart que comprometieron a los minoristas de ropa de cama en línea MyPillow y Amerisleep y robaron la información de pago de sus clientes.

Al igual que en ataques anteriores, después de encontrar una manera de afianzarse en los sitios web objetivo, los piratas informáticos de Magecart implantaron un código de robo digital en ambos sitios web y lograron robar las tarjetas de pago de sus clientes durante las transacciones en línea.

Los atacantes de Magecart violaron MyPillow en octubre del año pasado, en el que los atacantes insertaron un script malicioso de skimming en el sitio que estaba alojado en un dominio similar (también conocido como typosquatting) con un certificado SSL de LetsEncrypt.

«La última vez que observamos este skimmer activo en el sitio web de MyPillow fue el 19 de noviembre. Desde entonces, no hemos observado nuevos dominios registrados para ataques a MyPillow», dicen los investigadores.

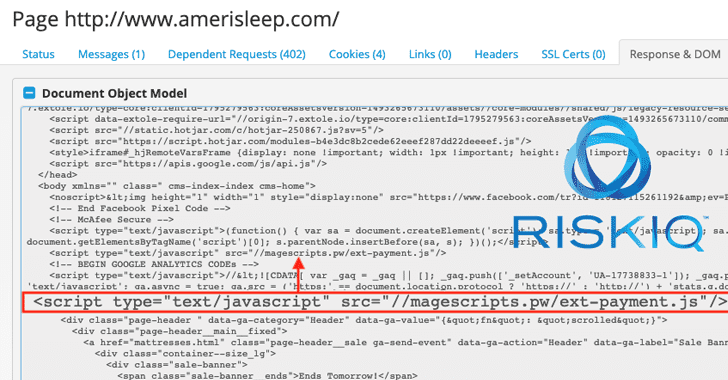

Otra empresa de colchones, Amerisleep, fue atacada por los atacantes de Magecart varias veces en 2017 para robar las tarjetas de sus clientes durante las transacciones en línea, pero nuevamente fue víctima del ataque en diciembre de 2018, cuando los atacantes de Magecart alojaron un código malicioso que contenía skimmers en una cuenta de Github.

Sin embargo, el ataque más reciente contra la empresa se observó en enero de este año, cuando los atacantes decidieron mover algunos controles condicionales para que sus skimmers se inyectaran solo en las páginas de pago, en lugar de en todas las páginas.

«Si bien el dominio del skimmer se desconectó, la inyección aún está activa en el sitio web a partir de esta publicación», dice RisKIQ. «Los intentos de informar a Amerisleep a través de su servicio de asistencia y directamente por correo electrónico no han obtenido respuesta».

¿Y lo que es más? A pesar de haber sido atacado durante varios meses, ni MyPillow ni Amerisleep emitieron ninguna alerta o declaración oficial advirtiendo a sus clientes sobre el ataque de Magecart que pudo haber comprometido sus datos de pago.

Dado que los atacantes suelen explotar vulnerabilidades conocidas en el software de comercio electrónico en línea, se recomienda encarecidamente a los administradores de sitios web que sigan las mejores prácticas estándar, como aplicar las últimas actualizaciones y parches, limitar los privilegios para los sistemas críticos y fortalecer los servidores web.

Los compradores en línea también deben revisar regularmente su tarjeta de crédito y estados de cuenta bancarios para detectar actividades desconocidas. No importa cuán pequeña sea la transacción no autorizada que observe, los usuarios afectados siempre deben informarla a sus instituciones financieras de inmediato.