Una semana después de que el gobierno de EE. UU. emitiera un aviso sobre una «misión de recopilación de inteligencia global» operada por piratas informáticos patrocinados por el estado de Corea del Norte, surgieron nuevos hallazgos sobre las capacidades de software espía del grupo de amenazas.

El APT, denominado «Kimsuky» (también conocido como Black Banshee o Thallium) y que se cree que estuvo activo desde 2012, ahora se ha relacionado con hasta tres programas maliciosos hasta ahora no documentados, incluido un ladrón de información, una herramienta equipada con antianálisis de malware. características y una nueva infraestructura de servidor con superposiciones significativas a su antiguo marco de espionaje.

«El grupo tiene una rica y notoria historia de operaciones cibernéticas ofensivas en todo el mundo, incluidas operaciones dirigidas a grupos de expertos de Corea del Sur, pero en los últimos años han ampliado su objetivo a países como Estados Unidos, Rusia y varias naciones de Europa, «Dijeron los investigadores de Cyberreason en un análisis ayer.

La semana pasada, el FBI y los departamentos de Defensa y Seguridad Nacional publicaron conjuntamente un memorando que detalla las tácticas, técnicas y procedimientos (TTP) de Kimsuky.

Aprovechando los trucos de ingeniería social y spear-phishing para obtener el acceso inicial a las redes de las víctimas, se sabe que APT se dirige específicamente a personas identificadas como expertos en varios campos, grupos de expertos, la industria de las criptomonedas y entidades gubernamentales de Corea del Sur, además de posar. como periodistas de Corea del Sur para enviar correos electrónicos integrados con el malware BabyShark.

En los últimos meses, se ha atribuido a Kimsuky a una serie de campañas que utilizan señuelos de correo electrónico con temas de coronavirus que contienen documentos de Word armados como su vector de infección para afianzarse en las máquinas de las víctimas y lanzar ataques de malware.

«Kimsuky centra sus actividades de recopilación de inteligencia en cuestiones de política exterior y seguridad nacional relacionadas con la península de Corea, la política nuclear y las sanciones», dijo la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA).

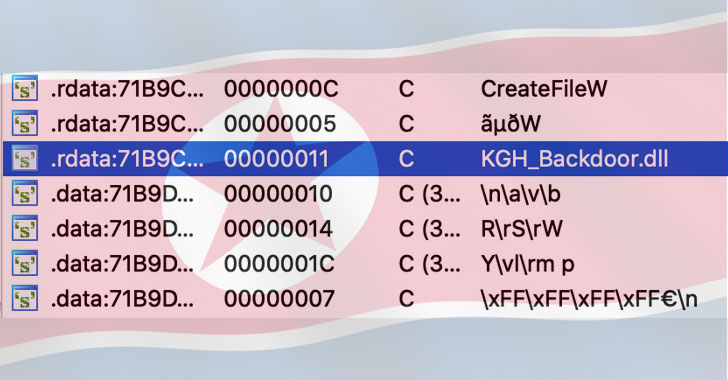

Ahora, según Cybereason, el actor de amenazas ha adquirido nuevas capacidades a través de una suite de spyware modular llamada «KGH_SPY», que le permite realizar un reconocimiento de las redes de destino, capturar pulsaciones de teclas y robar información confidencial.

Además de esto, la puerta trasera KGH_SPY puede descargar cargas útiles secundarias desde un servidor de comando y control (C2), ejecutar comandos arbitrarios a través de cmd.exe o PowerShell, e incluso recolectar credenciales de navegadores web, Windows Credential Manager, WINSCP y clientes de correo.

También cabe destacar el descubrimiento de un nuevo malware llamado «CSPY Downloader» que está diseñado para frustrar el análisis y descargar cargas útiles adicionales.

Por último, los investigadores de Cybereason desenterraron una nueva infraestructura de conjunto de herramientas registrada entre 2019 y 2020 que se superpone con el malware BabyShark del grupo que se utilizó anteriormente para apuntar a los think tanks con sede en EE. UU.

«Los actores de amenazas invirtieron esfuerzos para permanecer bajo el radar, empleando varias técnicas anti-forenses y anti-análisis que incluyeron retroceder el tiempo de creación/compilación de las muestras de malware a 2016, ofuscación de código, anti-VM y anti-depuración. técnicas «, dijeron los investigadores.

«Si bien la identidad de las víctimas de esta campaña sigue sin estar clara, hay pistas que pueden sugerir que la infraestructura se dirigió a organizaciones que se ocupan de las violaciones de derechos humanos».