Un nuevo grupo de hackers con motivaciones políticas llamado «Palo de Moisés“Está relacionado con una ola de ataques dirigidos contra organizaciones israelíes desde septiembre de 2021 para saquear y divulgar información confidencial antes de cifrar sus redes, sin posibilidad de recuperar el acceso o negociar un rescate”.

“El grupo afirma abiertamente que su motivación en los ataques a empresas israelíes es causar daños mediante la filtración de datos confidenciales robados y el cifrado de las redes de la víctima sin exigir un rescate”, dijo Check Point Research en un informe publicado el lunes. «En el lenguaje de los invasores, su propósito es ‘combatir la resistencia y exponer los crímenes sionistas en los territorios ocupados'».

Según las estadísticas publicadas por el equipo hasta la fecha, se han filtrado datos de al menos 16 víctimas.

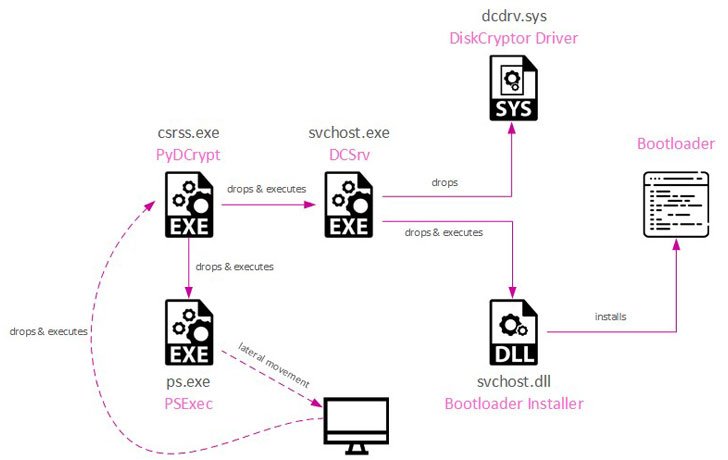

El actor de amenazas supuestamente usa una vulnerabilidad conocida públicamente como un medio para piratear servidores corporativos y obtener acceso inicial, seguido de la implementación de su propio entorno web, que se usa para eliminar malware adicional. Una vez que los intrusos ingresan, usan técnicas de vivir fuera de la tierra (LotL) para moverse lateralmente a través de la red e implementar malware para bloquear máquinas detrás de barreras de cifrado utilizando malware PyDCrypt especialmente diseñado.

Específicamente, los ataques se basan en la biblioteca de código abierto DiskCryptor para cifrar volúmenes, además de infectar los sistemas con un gestor de arranque que evita que se inicien sin la clave de cifrado correcta. El objetivo, según los científicos, es interrumpir las operaciones y causar «daños irreversibles» a las víctimas.

Esto significa que los archivos cifrados se pueden recuperar en ciertos escenarios porque el grupo utiliza un mecanismo de clave simétrica para generar claves de cifrado. Check Point no atribuyó al enemigo a ningún país en particular, citando la falta de evidencia definitiva, pero señaló que algunos de los artefactos del juego de herramientas del grupo habían sido enviados a VirusTotal desde Palestina meses antes del primer ataque.

El bastón de Moisés también opera en Twitter y Telegram para publicar sus ataques, y la actividad dañina no se informó hasta el 14 de noviembre. El propio sitio web del grupo afirma que se centró en más de 257 sitios web y también en datos y documentos robados que miden 34 terabytes. Además, el portal en línea hace un llamado a las partes externas para que «los contacten para» exponer los crímenes sionistas en la Palestina ocupada «.

«El personal de Moses todavía está activo y está publicando noticias y videos provocativos en sus cuentas de redes sociales», dijeron los investigadores. «Las vulnerabilidades explotadas en los ataques grupales no son de día cero y, por lo tanto, todas las víctimas potenciales pueden protegerse mediante parches inmediatos de todos los sistemas disponibles públicamente».