Los investigadores han revelado un nuevo tipo de ataque que aprovecha las configuraciones incorrectas en los servidores de seguridad de la capa de transporte (TLS) para redirigir el tráfico HTTPS desde el navegador web de la víctima a un punto final de servicio TLS diferente ubicado en otra dirección IP para robar información confidencial.

Los ataques han sido denominados ALPACA, abreviatura de «Confusión de protocolo de capa de aplicación: análisis y mitigación de grietas en la autenticación de tls», por un grupo de académicos de la Universidad Ruhr de Bochum, la Universidad de Ciencias Aplicadas de Münster y la Universidad de Paderborn.

«Los atacantes pueden redirigir el tráfico de un subdominio a otro, lo que da como resultado una sesión TLS válida», dijo el estudio. «Esto rompe la autenticación de TLS y los ataques entre protocolos pueden ser posibles donde el comportamiento de un servicio de protocolo puede comprometer al otro en la capa de aplicación».

TLS es un protocolo criptográfico que sustenta varios protocolos de capa de aplicación como HTTPS, SMTP, IMAP, POP3 y FTP para proteger las comunicaciones a través de una red con el objetivo de agregar una capa de autenticación y preservar la integridad de los datos intercambiados mientras están en tránsito.

Los ataques ALPACA son posibles porque TLS no vincula una conexión TCP con el protocolo de capa de aplicación previsto, explicaron los investigadores. Por lo tanto, se podría abusar de la falla de TLS para proteger la integridad de la conexión TCP para «redirigir el tráfico TLS para el punto final y el protocolo del servicio TLS previsto a otro punto final y protocolo del servicio TLS sustituto».

Dado un cliente (es decir, un navegador web) y dos servidores de aplicaciones (es decir, el previsto y el sustituto), el objetivo es engañar al servidor sustituto para que acepte los datos de la aplicación del cliente, o viceversa. Dado que el cliente usa un protocolo específico para abrir un canal seguro con el servidor previsto (por ejemplo, HTTPS) mientras que el servidor sustituto emplea un protocolo de capa de aplicación diferente (por ejemplo, FTP) y se ejecuta en un extremo TCP separado, la confusión culmina en lo que se llama un ataque de protocolo cruzado.

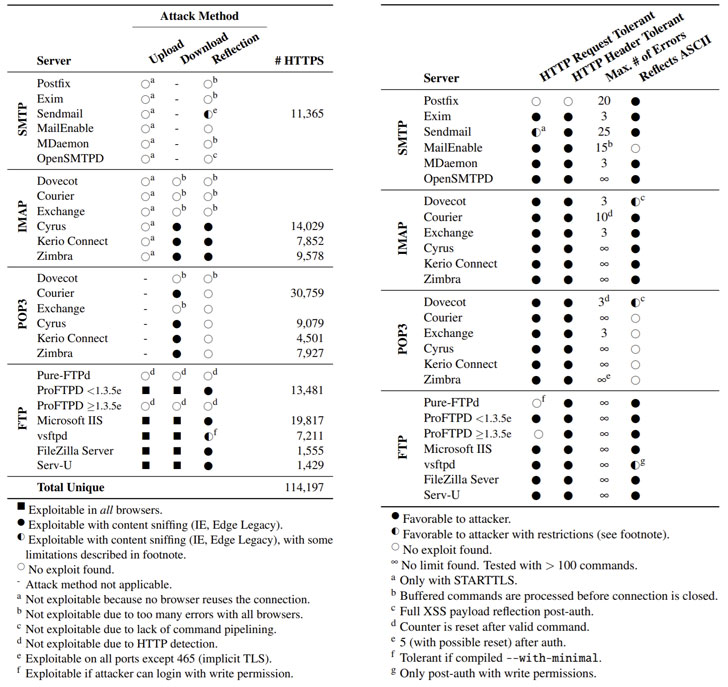

Se han descubierto al menos tres escenarios hipotéticos de ataques entre protocolos, que pueden ser aprovechados por un adversario para eludir las protecciones TLS y apuntar a servidores FTP y de correo electrónico. Los ataques, sin embargo, dependen del requisito previo de que el perpetrador pueda interceptar y desviar el tráfico de la víctima en la capa TCP/IP.

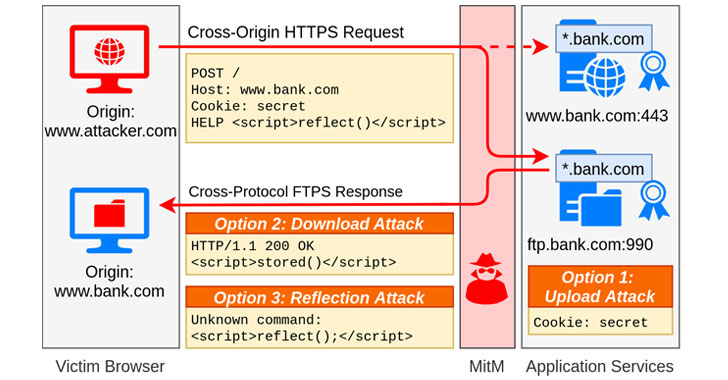

En pocas palabras, los ataques toman la forma de un esquema de hombre en el medio (MitM) en el que el actor malicioso atrae a una víctima para que abra un sitio web bajo su control para activar una solicitud HTTPS de origen cruzado con una carga útil de FTP especialmente diseñada. Luego, esta solicitud se redirige a un servidor FTP que usa un certificado que es compatible con el del sitio web, lo que genera una sesión TLS válida.

En consecuencia, la mala configuración en los servicios TLS puede explotarse para filtrar cookies de autenticación u otros datos privados al servidor FTP (ataque de carga), recuperar una carga útil de JavaScript malicioso del servidor FTP en un ataque XSS almacenado (ataque de descarga), o incluso ejecutar un XSS reflejado en el contexto del sitio web de la víctima (Reflection Attack).

Se espera que todos los servidores TLS que tengan certificados compatibles con otros servicios TLS se vean afectados. En una configuración experimental, los investigadores encontraron que al menos 1,4 millones de servidores web eran vulnerables a los ataques entre protocolos, con 114.197 de los servidores considerados propensos a los ataques utilizando un servidor SMTP, IMAP, POP3 o FTP explotable con un certificado confiable y compatible. .

Para contrarrestar los ataques entre protocolos, los investigadores proponen utilizar extensiones de negociación de protocolo de capa de aplicación (ALPN) y de indicación de nombre de servidor (SNI) para TLS que un cliente puede usar para informar al servidor sobre el protocolo previsto que se utilizará en un entorno seguro. conexión y el nombre de host al que intenta conectarse al comienzo del proceso de negociación.

Se espera que los hallazgos se presenten en Black Hat USA 2021 y en USENIX Security Symposium 2021. Se puede acceder a artefactos adicionales relevantes para el ataque ALPACA a través de GitHub aquí.