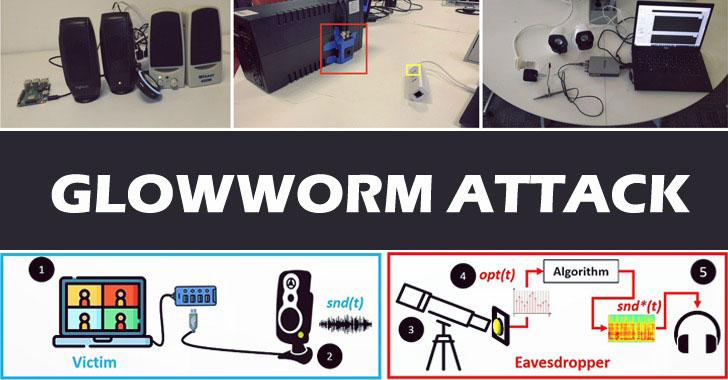

Una técnica novedosa aprovecha las emanaciones ópticas del indicador LED de encendido de un dispositivo para recuperar los sonidos de los periféricos conectados y espiar las conversaciones electrónicas desde una distancia de hasta 35 metros.

Apodado el «ataque Glowworm», los hallazgos fueron publicados por un grupo de académicos de la Universidad Ben-Gurion del Negev a principios de esta semana, describiendo el método como «un ataque TEMPEST óptico que puede ser utilizado por los espías para recuperar el sonido mediante el análisis óptico». mediciones obtenidas a través de un sensor electro-óptico dirigido al indicador LED de encendido de varios dispositivos.

Acompañando a la configuración experimental hay una transformación de audio óptico (OAT) que permite recuperar el sonido aislando el habla de las mediciones ópticas obtenidas al dirigir un sensor electroóptico al LED indicador de alimentación del dispositivo.

TEMPEST es el nombre en clave de las emanaciones involuntarias de inteligencia producidas por equipos de procesamiento de información electrónicos y electromecánicos. Glowworm se basa en un ataque similar llamado Lamphone que fue demostrado por los mismos investigadores el año pasado y permite recuperar el sonido de la habitación de la víctima que contiene una bombilla colgante.

Si bien ambos métodos recuperan el sonido de la luz a través de un sensor electroóptico, también son diferentes en que, si bien el ataque Lamphone «es un ataque de canal lateral que explota las vibraciones minúsculas de una bombilla, que son el resultado de las ondas de sonido que golpean la bombilla, «Glowworm es un» ataque TEMPEST que explota la forma en que se diseñaron los circuitos eléctricos. Puede recuperar el sonido de dispositivos como divisores de concentradores USB que no se mueven en respuesta a la información acústica reproducida por los altavoces «.

El ataque depende de la correlación óptica entre el sonido que reproducen los altavoces conectados y la intensidad de su indicador LED de encendido, que no solo están conectados directamente a la línea de alimentación, sino también que la intensidad del indicador LED de encendido de un dispositivo está influenciada por la el consumo de energía. Además, la calidad del sonido recuperado es proporcional a la calidad del equipo utilizado por el intruso.

En un escenario del mundo real, el modelo de amenaza apunta al discurso generado por los participantes en una plataforma de reunión virtual como Zoom, Google Meet y Microsoft Teams, con la parte malintencionada ubicada en una habitación en un edificio adyacente, lo que permite al adversario. para recuperar el sonido del LED indicador de encendido de los altavoces.

En un escenario de ataque indirecto en el que el indicador LED de alimentación no es visible desde el exterior de la habitación, el intruso puede recuperar el sonido del indicador LED de alimentación del dispositivo utilizado para proporcionar alimentación al altavoz.

Aunque tales ataques pueden ser contrarrestados por parte del consumidor colocando una cinta negra sobre el indicador LED de encendido de un dispositivo, los investigadores recomiendan a los fabricantes de dispositivos que integren un capacitor o un amplificador operacional para eliminar las fluctuaciones de consumo de energía que ocurren cuando los parlantes producen sonido.

«Si bien el costo de nuestras contramedidas puede parecer insignificante, dada la probabilidad de que los dispositivos se produzcan en masa, la adición de un componente para prevenir el ataque podría costarle al fabricante millones de dólares», dijeron los investigadores. «Dada la naturaleza impulsada por los costos de los consumidores y la naturaleza impulsada por las ganancias de los fabricantes, las vulnerabilidades conocidas a menudo se ignoran como un medio para reducir los costos. Este hecho puede dejar muchos circuitos eléctricos vulnerables al ataque de Glowworm en los años venideros».