El nuevo actor de amenazas altamente capaz y persistente apunta a las principales entidades públicas y privadas en los Estados Unidos en una serie de ataques de intrusión cibernética dirigidos mediante el uso de servidores de Microsoft Internet Information Services (IIS) para infiltrarse en sus redes.

La empresa de ciberseguridad israelí Sygnia, que identificó la campaña, está rastreando a un enemigo avanzado y discreto apodado «Mantis Religiosa» o «TG2021».

«TG1021 utiliza su propio marco de malware, construido sobre un kernel común, diseñado para servidores IIS. El conjunto de herramientas es completamente volátil, se carga reflexivamente en la memoria de la máquina afectada y casi no deja rastro en los objetivos infectados», dijeron los investigadores. «El actor de amenazas también utiliza puertas traseras secretas adicionales y varios módulos posteriores a la explotación para realizar encuestas de red, elevar los privilegios y el movimiento lateral dentro de las redes».

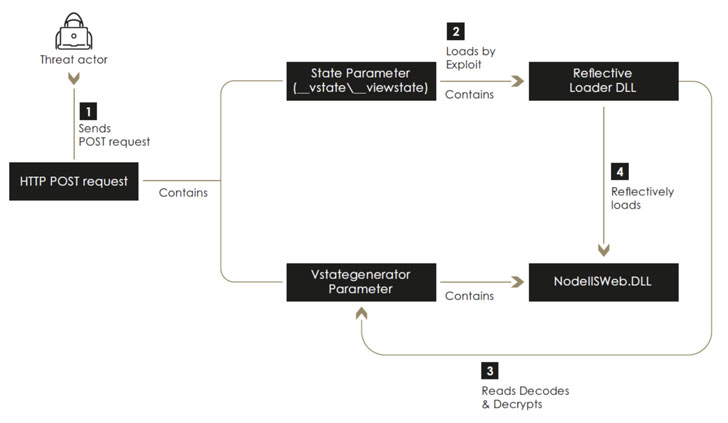

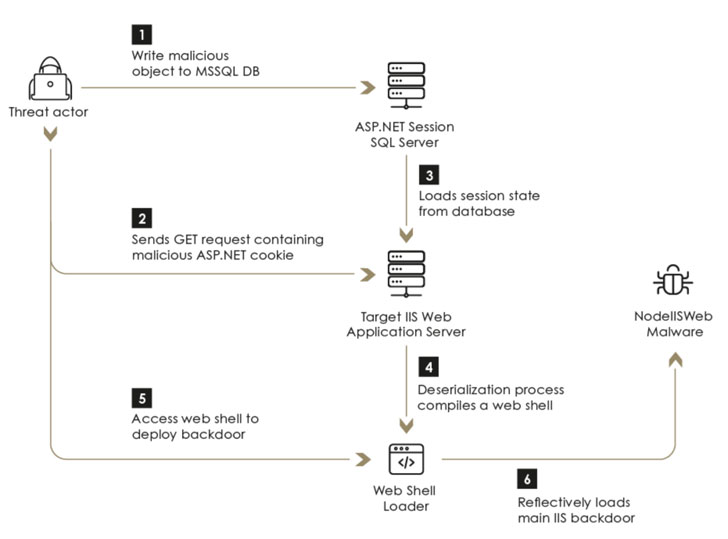

Además de demostrar capacidades que hacen esfuerzos significativos para evitar la detección al interferir activamente con los mecanismos de registro y evitar con éxito los sistemas comerciales de detección y respuesta (EDR) de punto final, se sabe que el actor de amenazas explota el arsenal de explotación de aplicaciones web ASP.NET para obtener el servidor inicial. soporte y puertas traseras mediante la ejecución de un implante sofisticado llamado «NodeIISWeb», que está diseñado para cargar archivos DLL personalizados y también capturar y procesar solicitudes HTTP recibidas por el servidor.

Las vulnerabilidades que explota el actor incluyen:

Curiosamente, la investigación de Tácticas, Técnicas y Procedimientos (TTP) TG1021 de Sygnia reveló ‘importantes superposiciones’ con las del actor patrocinado por el estado ‘Copy-Paste Compromises’, como se detalla en una recomendación emitida por el Centro Australiano de Seguridad Cibernética (ACSC) en junio de 2020, que describía una campaña cibernética dirigida a la infraestructura pública principalmente a través de errores no corregidos en la interfaz de usuario de Telerik y los servidores IIS. Sin embargo, la acreditación formal aún no ha tenido lugar.

«La mantis religiosa, que se ha observado apuntando a entidades públicas y privadas de alto rango en dos importantes mercados occidentales, es un ejemplo de una tendencia creciente de ciberdelincuentes que utilizan métodos sofisticados de ataque de estados nacionales para atacar organizaciones comerciales», dijeron los investigadores. «La actividad forense continua y la respuesta temprana a los incidentes son esenciales para identificar y defender eficazmente las redes de los ataques de actores de amenazas similares».