ShadowPad, la infame puerta trasera de Windows que permite a los atacantes descargar módulos maliciosos adicionales o robar datos, ha estado utilizando cinco amenazas chinas diferentes desde 2017.

«Adoptar ShadowPad reduce significativamente los costos de desarrollo y mantenimiento para los actores de amenazas», dijeron los investigadores de SentinelOne Yi-Jhen Hsieh y Joey Chen en una revisión detallada de malware, y agregaron que «algunos grupos de amenazas han dejado de desarrollar sus propias puertas traseras después de obtener acceso». y ShadowPad».

La empresa estadounidense de ciberseguridad calificó a ShadowPad como «una obra maestra del malware de venta privada en el espionaje chino».

ShadowPad, el sucesor de PlugX y una plataforma de malware modular desde 2015, se ha catapultado a incidentes generalizados en la cadena de suministro que involucran a NetSarang, CCleaner y ASUS, lo que ha llevado a los operadores a cambiar de táctica y actualizar sus defensas a través de la persistencia y la detección avanzada. tecnicas

Los ataques que involucran a ShadowPad han identificado recientemente organizaciones en Hong Kong, así como infraestructura crítica en India, Pakistán y otros países de Asia Central. Aunque el implante se atribuye principalmente a APT41, se sabe que lo comparten varios agentes de espionaje chinos, como Tick, RedEcho, RedFoxtrot y grupos apodados Operation Redbonus, Redkanka y Fishmonger.

«[The threat actor behind Fishmonger is] Ahora lo usan y otra puerta trasera llamada Spyder como su puerta trasera principal para el monitoreo a largo plazo, mientras distribuyen puertas traseras adicionales de primera etapa para infecciones iniciales, incluidos FunnySwitch, BIOPASS RAT y Cobalt Strike «, dijeron los investigadores. Las víctimas incluyen universidades, gobiernos , empresas del sector de los medios de comunicación, empresas tecnológicas y organizaciones sanitarias que realizan investigaciones sobre el COVID-19 en Hong Kong, Taiwán, India y EE. UU.

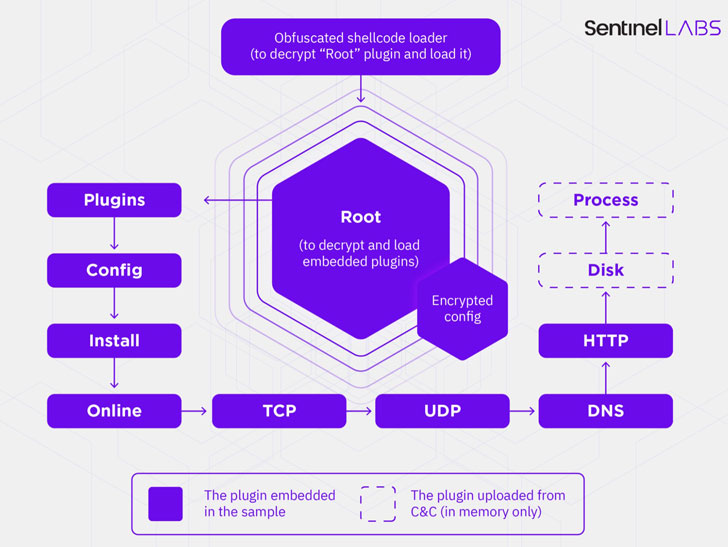

El malware funciona descifrando y cargando el complemento raíz en la memoria, que se encarga de cargar otros módulos integrados en tiempo de ejecución, además de implementar dinámicamente complementos adicionales desde un servidor de comando y control remoto (C2), lo que permite a los oponentes incorporar funciones adicionales. . no está integrado con el malware de forma predeterminada. Hasta la fecha, se han identificado al menos 22 complementos únicos.

Las máquinas infectadas se ven comprometidas por un controlador basado en Delphi, que se utiliza para la comunicación de puerta trasera, las actualizaciones de la infraestructura C2 y la administración de complementos.

Curiosamente, el conjunto de funciones disponible para los usuarios de ShadowPad no solo está estrictamente controlado por su revendedor, sino que cada complemento se vende por separado en lugar de ofrecer el paquete completo que contiene todos los módulos, con la mayoría de las muestras, de aproximadamente 100, construidas con menos de nueve. complementos

«La aparición de ShadowPad, una puerta trasera funcional, bien desarrollada y de venta privada, ofrece a los jugadores de amenazas una buena oportunidad para alejarse de las puertas traseras desarrolladas por ellos mismos», dijeron los investigadores. «Aunque está bien diseñado y es muy probable que lo desarrolle un desarrollador de malware con experiencia, sus características y capacidades antiforenses están en desarrollo activo».