Una campaña de malware de Mac dirigida a los desarrolladores de Xcode se ha rediseñado para agregar soporte para los nuevos chips M1 de Apple y expandir sus funciones para robar información confidencial de las aplicaciones de criptomonedas.

XCSSET se convirtió en el centro de atención en agosto de 2020 después de que se descubriera que se propagaba a través de proyectos IDE de Xcode modificados, que, en el momento de la construcción, se configuraron para ejecutar la carga útil. El malware vuelve a empaquetar los módulos de carga útil para imitar las aplicaciones legítimas de Mac, que en última instancia son responsables de infectar los proyectos locales de Xcode e inyectar la carga útil principal para que se ejecute cuando se compila el proyecto comprometido.

Los módulos XCSSET vienen con la capacidad de robar credenciales, capturar capturas de pantalla, inyectar JavaScript malicioso en sitios web, saquear datos de usuarios de diferentes aplicaciones e incluso cifrar archivos a cambio de un rescate.

Luego, en marzo de 2021, los investigadores de Kaspersky descubrieron muestras XCSSET compiladas para los nuevos chips Apple M1, lo que sugiere que la campaña de malware no solo estaba en curso, sino también que los adversarios están adaptando activamente sus ejecutables y portándolos para que se ejecuten en las nuevas Apple Silicon Mac de forma nativa.

La última investigación de Trend Micro muestra que XCSSET continúa abusando de la versión de desarrollo del navegador Safari para plantar puertas traseras de JavaScript en sitios web a través de ataques Universal Cross-site Scripting (UXSS).

«Aloja paquetes de actualización de Safari en el [command-and-control] servidor, luego descarga e instala paquetes para la versión del sistema operativo del usuario «, dijeron los investigadores de Trend Micro en un análisis publicado el viernes. «Para adaptarse al Big Sur recién lanzado, se agregaron nuevos paquetes para ‘Safari 14′».

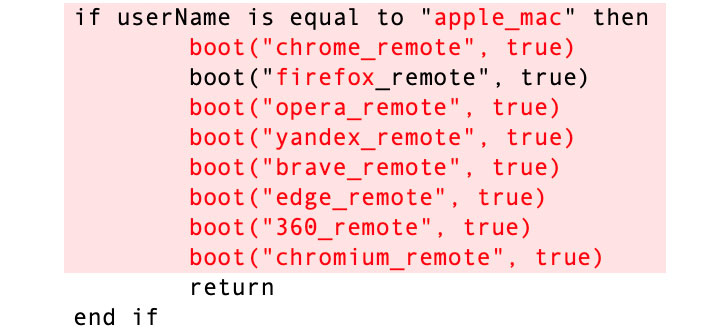

Además de troyanizar Safari para filtrar datos, el malware también es conocido por explotar el modo de depuración remota en otros navegadores como Google Chrome, Brave, Microsoft Edge, Mozilla Firefox, Opera, Qihoo 360 Browser y Yandex Browser para llevar a cabo ataques UXSS. .

Además, el malware ahora incluso intenta robar información de la cuenta de múltiples sitios web, incluidos NNCall.net, Envato y 163.com, y plataformas de comercio de criptomonedas como Huobi y Binance, con la capacidad de reemplazar la dirección en la billetera de criptomonedas de un usuario con esas bajo el control del atacante.

El modo de distribución de XCSSET a través de proyectos Xcode alterados representa una seria amenaza, ya que los desarrolladores afectados que, sin darse cuenta, comparten su trabajo en GitHub podrían transmitir el malware a sus usuarios en forma de proyectos Xcode comprometidos, lo que lleva a «un ataque similar a la cadena de suministro». para los usuarios que confían en estos repositorios como dependencias en sus propios proyectos».