Las agencias de seguridad cibernética en los EE. UU. y el Reino Unido emitieron ayer un aviso conjunto sobre una amenaza masiva de malware en curso que infecta los dispositivos de almacenamiento conectado a la red (NAS) de la empresa taiwanesa QNAP.

Llamado QSnatch (o Derek), se dice que el malware de robo de datos ha comprometido 62,000 dispositivos desde que surgieron los informes en octubre pasado, con un alto grado de infección en Europa occidental y América del Norte.

«Todos los dispositivos NAS de QNAP son potencialmente vulnerables al malware QSnatch si no se actualizan con las últimas correcciones de seguridad», dijeron en la alerta la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y el Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido.

«Además, una vez que un dispositivo ha sido infectado, los atacantes pueden evitar que los administradores ejecuten con éxito actualizaciones de firmware».

El modo de compromiso, es decir, el vector de infección, aún no está claro, pero CISA y NCSC dijeron que la primera campaña probablemente comenzó en 2014 y continuó hasta mediados de 2017 antes de intensificarse en los últimos meses para infectar alrededor de 7600 dispositivos en los EE. UU. y aproximadamente 3900 dispositivos en el Reino Unido.

Sobre 7000 dispositivos NAS fueron atacados con el malware solo en Alemania, según el Equipo Alemán de Respuesta a Emergencias Informáticas (CERT-Bund) en octubre de 2019.

Aunque la infraestructura utilizada por los malos actores en ambas campañas no está actualmente activa, la segunda ola de ataques involucra la inyección de malware durante la etapa de infección y el uso manual de un algoritmo de generación de dominio (DGA) para configurar un comando y control (C2 ) canal para la comunicación remota con los hosts infectados y filtrar datos confidenciales.

«Las dos campañas se distinguen por la carga útil inicial utilizada, así como por algunas diferencias en las capacidades», dijeron las agencias.

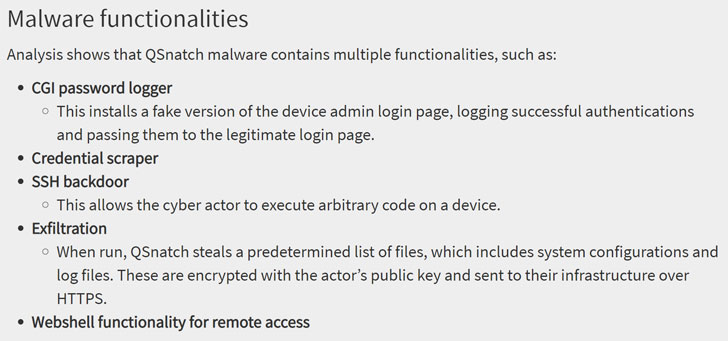

La última versión de QSnatch viene con una amplia gama de funciones, incluido un registrador de contraseñas CGI que utiliza una pantalla de inicio de sesión de administrador falsa para capturar contraseñas, un raspador de credenciales, una puerta trasera SSH capaz de ejecutar código arbitrario y una funcionalidad de shell web para acceder a la dispositivo de forma remota.

Además, el malware gana persistencia al evitar que se instalen actualizaciones en el dispositivo QNAP infectado, lo que se hace «redirigiendo los nombres de dominio centrales utilizados por el NAS a versiones locales desactualizadas para que las actualizaciones nunca se puedan instalar».

Las dos agencias han instado a las organizaciones a asegurarse de que sus dispositivos no hayan sido comprometidos previamente y, de ser así, ejecuten un restablecimiento completo de fábrica en el dispositivo antes de realizar la actualización del firmware. También se recomienda seguir el aviso de seguridad de QNAP para evitar la infección siguiendo los pasos que se indican aquí.

«Verifique que haya comprado dispositivos QNAP de fuentes confiables», sugirieron CISA y NCSC como parte de la mitigación adicional contra QSnatch. «Bloquee las conexiones externas cuando el dispositivo esté destinado a ser utilizado estrictamente para almacenamiento interno».