Los investigadores revelaron el martes una nueva campaña de espionaje que recurre a ataques destructivos de borrado de datos dirigidos a entidades israelíes al menos desde diciembre de 2020 que camuflan la actividad maliciosa como extorsiones de ransomware.

La firma de seguridad cibernética SentinelOne atribuyó los ataques a un actor de estado-nación afiliado a Irán que rastrea bajo el nombre de «Agrius».

“Un análisis de lo que a primera vista parecía ser un ataque de ransomware reveló nuevas variantes de limpiaparabrisas que se desplegaron en una serie de ataques destructivos contra objetivos israelíes”, dijeron los investigadores. «Los operadores detrás de los ataques enmascararon intencionalmente su actividad como ataques de ransomware, un comportamiento poco común para grupos motivados financieramente».

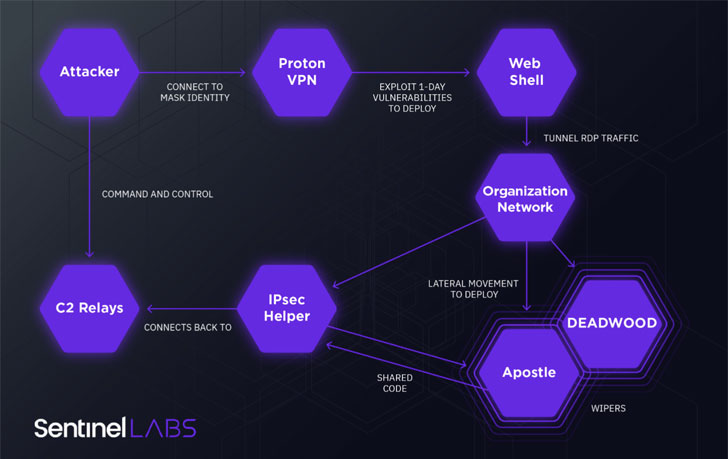

El modus operandi del grupo consiste en implementar un malware .NET personalizado llamado Apóstol que ha evolucionado para convertirse en un ransomware completamente funcional, reemplazando sus capacidades de limpieza anteriores, mientras que algunos de los ataques se han llevado a cabo utilizando un segundo limpiador llamado DEADWOOD (también conocido como Detbosit) después de un La falla lógica en las primeras versiones de Apostle impidió que se borraran los datos.

Además, los actores de Agrius lanzan un implante .NET llamado IPsec Helper que se puede usar para filtrar datos o implementar malware adicional. Además, las tácticas del actor de amenazas también han sido testigos de un cambio del espionaje a exigir rescates de sus víctimas para recuperar el acceso a los datos cifrados, solo para que los destruyan en un ataque de borrado.

Además de usar ProtonVPN para la anonimización, el ciclo de ataque de Agrius aprovecha las vulnerabilidades de 1 día en las aplicaciones basadas en la web, incluido CVE-2018-13379, para obtener un punto de apoyo inicial y el mío ofrece shells web ASPXSpy para mantener el acceso remoto a los sistemas comprometidos y ejecutar comandos arbitrarios. .

En todo caso, la investigación se suma a la evidencia de que los actores patrocinados por el estado con vínculos con el gobierno iraní están considerando cada vez más las operaciones de ransomware como una técnica de subterfugio para imitar a otros grupos de ransomware cibercriminales motivados financieramente.

Documentos filtrados recientemente por Lab Dookhtegan revelaron una iniciativa llamada «Proyecto Signal» que vinculaba al Cuerpo de la Guardia Revolucionaria Islámica de Irán con una operación de ransomware a través de una empresa contratista.

«Aunque son perturbadoras y efectivas, las actividades de ransomware brindan negación, lo que permite a los estados enviar un mensaje sin asumir la culpa directa», dijeron los investigadores. «Estrategias similares han sido utilizadas con efectos devastadores por otros actores patrocinados por el estado-nación».