Un grupo de ciberespionaje con presuntos vínculos con los gobiernos kazajo y libanés ha desatado una nueva ola de ataques contra una multitud de industrias con una versión renovada de un troyano de puerta trasera de 13 años.

Check Point Research llamó a los piratas informáticos afiliados a un grupo llamado Dark Caracal en un nuevo informe publicado ayer por sus esfuerzos para implementar «docenas de variantes firmadas digitalmente» del Troyano de Windows Bandook durante el año pasado, por lo que una vez más «volvió a encender el interés en esta antigua familia de malware».

Las diferentes verticales señaladas por el actor de amenazas incluyen instituciones gubernamentales, financieras, energéticas, alimentarias, sanitarias, educativas, de TI y legales ubicadas en Chile, Chipre, Alemania, Indonesia, Italia, Singapur, Suiza, Turquía y EE. UU.

La variedad inusualmente grande de mercados y ubicaciones objetivo «refuerza la hipótesis anterior de que el malware no se desarrolla internamente ni lo usa una sola entidad, sino que es parte de una infraestructura ofensiva vendida por un tercero a gobiernos y actores de amenazas en todo el mundo, para facilita operaciones cibernéticas ofensivas «, dijeron los investigadores.

El uso extensivo de Bandook RAT por parte de Dark Caracal para ejecutar espionaje a escala global fue documentado por primera vez por Electronic Frontier Foundation (EFF) y Lookout a principios de 2018, y se atribuyó al grupo al robo de propiedad intelectual empresarial e información de identificación personal de miles de víctimas. que abarca más de 21 países.

El prolífico grupo, que ha operado al menos desde 2012, se ha vinculado a la Dirección General de Seguridad General (GDGS) libanesa, considerándolo una amenaza persistente avanzada a nivel de nación-estado.

El uso simultáneo de la misma infraestructura de malware por parte de diferentes grupos para campañas aparentemente no relacionadas llevó a EFF y Lookout a suponer que el actor de APT «usa o administra la infraestructura que alberga varias campañas globales de ciberespionaje generalizadas».

Ahora, el mismo grupo está de vuelta con una nueva variedad de Bandook, con esfuerzos adicionales para frustrar la detección y el análisis, según Check Point Research.

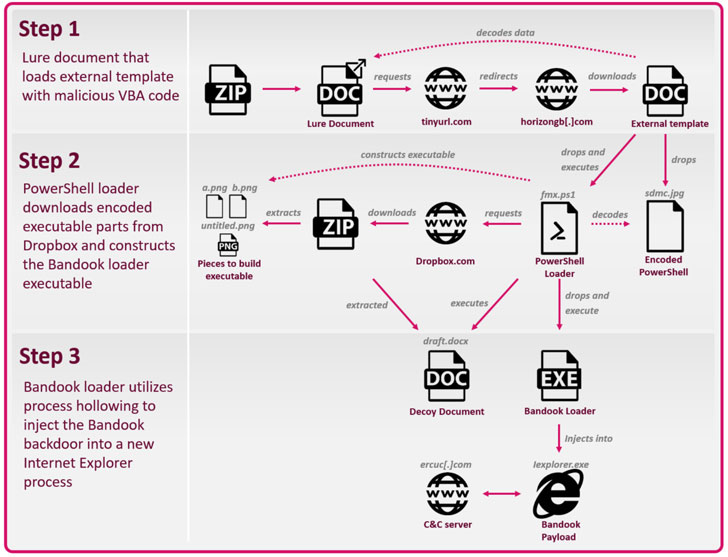

Una cadena de infección de tres etapas

La cadena de infección es un proceso de tres etapas que comienza con un documento atractivo de Microsoft Word (por ejemplo, «Documentos certificados.docx») entregado dentro de un archivo ZIP que, cuando se abre, descarga macros maliciosas, que proceden a soltar y ejecutar un segundo. secuencia de comandos de PowerShell encriptada dentro del documento de Word original.

En la última fase del ataque, este script de PowerShell se usa para descargar partes ejecutables codificadas de servicios de almacenamiento en la nube como Dropbox o Bitbucket para ensamblar el cargador Bandook, que luego asume la responsabilidad de inyectar la RAT en un nuevo proceso de Internet Explorer.

Bandook RAT, disponible comercialmente a partir de 2007, viene con todas las capacidades típicamente asociadas con puertas traseras en el sentido de que establece contacto con un servidor controlado de forma remota para recibir comandos adicionales que van desde capturar capturas de pantalla hasta llevar a cabo varias operaciones relacionadas con archivos.

Pero según la firma de seguridad cibernética, la nueva variante de Bandook es una versión reducida del malware con soporte para solo 11 comandos, mientras que se sabía que las versiones anteriores presentaban hasta 120 comandos, lo que sugiere el deseo de los operadores de reducir el malware. huella y evadir la detección contra objetivos de alto perfil.

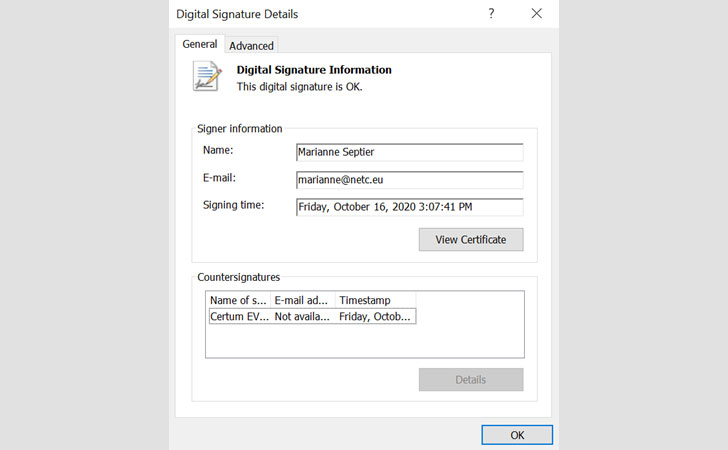

Eso no es todo. No solo se usaron certificados válidos emitidos por Certum para firmar esta versión recortada del ejecutable de malware, los investigadores de Check Point descubrieron dos muestras más, variantes completas firmadas digitalmente y sin firmar, que creen que son operadas y vendidas por una sola entidad.

«Aunque no es tan capaz ni tiene tanta experiencia en seguridad operativa como otras empresas de seguridad ofensiva, el grupo detrás de la infraestructura en estos ataques parece mejorar con el tiempo, agregando varias capas de seguridad, certificados válidos y otras técnicas, para dificultar la detección y el análisis. de sus operaciones», concluyeron los investigadores.