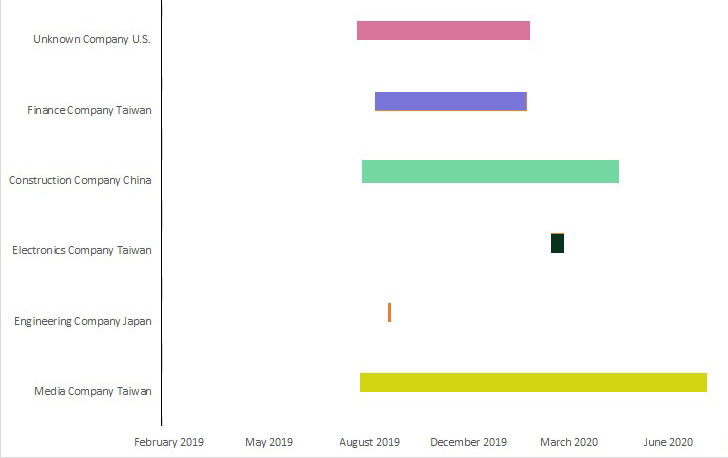

Investigadores de ciberseguridad descubrieron el martes una nueva campaña de espionaje dirigida a los sectores de medios, construcción, ingeniería, electrónica y finanzas en Japón, Taiwán, Estados Unidos y China.

Vinculando los ataques a Palmerworm (también conocido como BlackTech), probablemente una amenaza persistente avanzada (APT) con base en China, el equipo Threat Hunter de Symantec dijo que la primera ola de actividad asociada con esta campaña comenzó el año pasado en agosto de 2019, aunque sus motivaciones finales aún no están claras. .

«Si bien no podemos ver lo que Palmerworm está exfiltrando de estas víctimas, el grupo se considera un grupo de espionaje y se considera que su motivación probable es robar información de empresas específicas», dijo la firma de seguridad cibernética.

Entre las múltiples víctimas infectadas por Palmerworm, las empresas de medios de comunicación, electrónica y financieras tenían su sede en Taiwán, mientras que una empresa de ingeniería en Japón y una empresa de construcción en China también fueron atacadas.

Además de usar malware personalizado para comprometer a las organizaciones, se dice que el grupo permaneció activo en la red de la compañía de medios taiwanesa durante un año, con signos de actividad observados en agosto de 2020, lo que podría implicar el interés continuo de China en Taiwán.

Esta no es la primera vez que la pandilla BlackTech persigue negocios en el este de Asia. Un análisis realizado en 2017 por Trend Micro descubrió que el grupo había orquestado tres campañas: PLEAD, Shrouded Crossbow y Waterbear, con la intención de robar documentos confidenciales y la propiedad intelectual del objetivo.

Al afirmar que algunas de las muestras de malware identificadas coincidían con PLEAD, los investigadores dijeron que identificaron cuatro puertas traseras no documentadas anteriormente (Backdoor.Consock, Backdoor.Waship, Backdoor.Dalwit y Backdoor.Nomri), lo que indica que «pueden ser herramientas desarrolladas recientemente, o la evolución de las herramientas Palmerworm más antiguas».

El nuevo conjunto de herramientas de malware personalizado por sí solo habría dificultado la atribución si no fuera por el uso de herramientas de doble uso (como Putty, PSExec, SNScan y WinRAR) y certificados de firma de código robados para firmar digitalmente sus cargas maliciosas y frustrar la detección, una táctica que se ha encontrado para emplear antes.

Otro detalle que no está demasiado claro es el vector de infección en sí, el método que Palmerworm ha utilizado para obtener acceso inicial a las redes de las víctimas. Sin embargo, el grupo ha aprovechado los correos electrónicos de phishing selectivo en el pasado para entregar e instalar su puerta trasera, ya sea en forma de archivo adjunto o a través de enlaces a servicios de almacenamiento en la nube.

«Los grupos APT continúan siendo muy activos en 2020, con el uso de herramientas de doble uso y tácticas de vivir fuera de la tierra, lo que hace que su actividad sea cada vez más difícil de detectar y subraya la necesidad de que los clientes cuenten con una solución de seguridad integral. que pueda detectar este tipo de actividad», dijo Symantec.