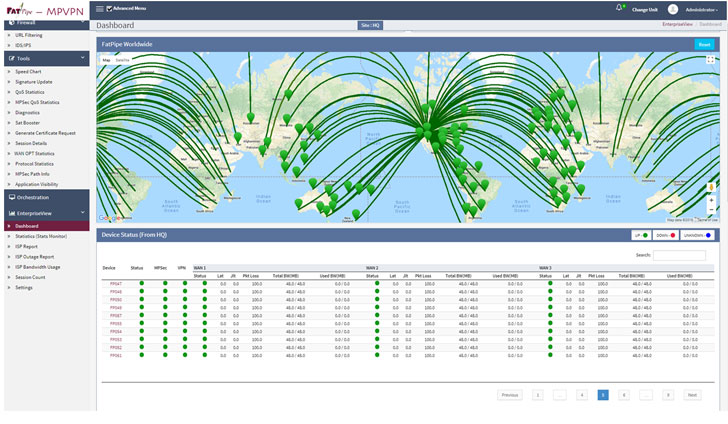

La Oficina Federal de Investigaciones (FBI) de EE. UU. ha revelado que un actor de amenazas no identificado ha estado explotando una vulnerabilidad previamente desconocida en las redes FatVipe MPVPN desde al menos mayo de 2021 para obtener apoyo inicial y mantener el acceso permanente a las redes vulnerables, lo que la convierte en la última empresa en únase a Cisco, Fortinet, Citrix, Pulse Secure, cuyos sistemas han sido abusados en la naturaleza.

“Esta vulnerabilidad ha permitido a los actores de APT obtener acceso a la funcionalidad ilimitada de carga de archivos para eliminar el shell web para actividades explotables con acceso raíz, lo que lleva a mayores privilegios y un posible seguimiento”, dijo la agencia en una advertencia publicada esta semana. «Explotar esta vulnerabilidad sirvió como trampolín hacia una infraestructura diferente para los actores de APT».

En otras palabras, la vulnerabilidad de día cero permite que un atacante remoto cargue un archivo en cualquier ubicación del sistema de archivos del dispositivo afectado. La vulnerabilidad afecta a las interfaces web del clúster de enrutadores FatPipe WARP, MPVPN e IPVPN y a los dispositivos de equilibrio de carga de software antes del lanzamiento de las últimas versiones 10.1.2r60p93 y 10.2.2r44p1.

El FBI notó en una alarma repentina que el actor de amenazas usó un caparazón web para moverse hacia un lado y golpear otra infraestructura de EE. UU. mediante la configuración de un servicio SSH insidioso, seguido de una serie de pasos diseñados para ocultar intrusiones y protegerlas. hasta que se vuelva a necesitar.

En un boletín independiente (FPSA006), FatPipe informó que el error se debió a la falta de un mecanismo de autenticación de entrada para solicitudes HTTP específicas, lo que permitió a un atacante aprovechar el problema enviando una solicitud HTTP especialmente diseñada al dispositivo afectado. Aunque no hay soluciones alternativas, la compañía dijo que podría mitigarse deshabilitando el acceso de UI y SSH en la WAN o configurando listas de acceso para permitir el acceso solo desde fuentes confiables.