Si usa Zoom para organizar sus reuniones remotas en línea, debe leer este artículo detenidamente.

El software de videoconferencia enormemente popular ha reparado una brecha de seguridad que podría haber permitido a cualquier persona espiar de forma remota reuniones activas sin protección, lo que podría exponer audio, video y documentos privados compartidos durante la sesión.

Además de organizar reuniones virtuales y seminarios web protegidos con contraseña, Zoom también permite a los usuarios configurar una sesión para participantes no registrados previamente que pueden unirse a una reunión activa ingresando una ID de reunión única, sin requerir una contraseña ni pasar por las salas de espera.

Zoom genera esta ID de reunión aleatoria, compuesta por números de 9, 10 y 11 dígitos, para cada reunión que programe o cree. Si se filtra más allá de un individuo o grupo de personas previsto, el simple hecho de conocer las ID de la reunión podría permitir que invitados no deseados se unan a reuniones o seminarios web.

Esto podría ser una mala noticia para cualquiera que espere que sus conversaciones sean privadas.

Para eludir tales escenarios, Zoom a fines del año pasado introdujo algunos controles adicionales en la configuración de contraseñas para reuniones y seminarios web, que según Check Point, fue el resultado de una investigación sobre lagunas de seguridad que la empresa de seguridad informó responsablemente a la empresa en julio de 2019.

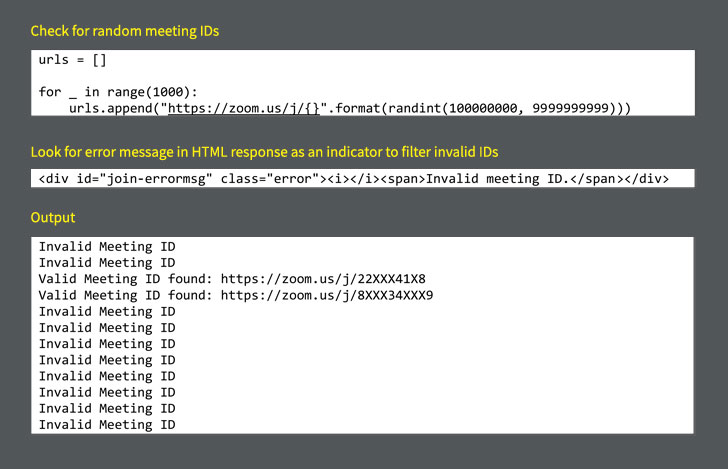

En un informe compartido con The Hacker News antes de su publicación, los investigadores de Check Point demostraron un ataque de enumeración automatizado, pero poco sofisticado, efectivo para identificar ID de reuniones aleatorias válidas en lugar de utilizar la técnica de fuerza bruta.

«Un pirata informático podría generar previamente una larga lista de ID de reuniones de Zoom, usar técnicas de automatización para verificar rápidamente si una ID de reunión de Zoom respectiva era válida o no, y luego ingresar a las reuniones de Zoom que no estaban protegidas con contraseña», afirmaron los investigadores.

«Pudimos predecir ~ 4% de ID de reuniones generadas aleatoriamente, lo cual es una probabilidad muy alta de éxito, en comparación con la fuerza bruta pura».

Como resultado de la divulgación de Check Point, Zoom introdujo las siguientes características y funcionalidades de seguridad en su servicio de videoconferencia basado en la nube:

- Contraseñas predeterminadas — Zoom ahora, de manera predeterminada, genera automáticamente una contraseña numérica de seis dígitos para cada reunión que cree que los participantes deben ingresar al unirse ingresando manualmente la ID de la reunión.

- Cumplimiento de contraseñas a nivel de cuenta y grupo – Bajo los nuevos controles, el administrador de la cuenta ahora puede aplicar tres configuraciones de contraseña nuevas en los niveles de cuenta, grupo y usuario.

- Validación de ID de reunión – Zoom ya no indicará automáticamente si una ID de reunión es válida o no, lo que dificulta que los scripts automatizados determinen reuniones activas. Para cada conexión, la página se cargará e intentará unirse a la reunión. Por lo tanto, un mal actor no podrá reducir rápidamente el grupo de reuniones para intentar unirse.

- bloqueador de dispositivos – Para evitar ataques de fuerza bruta, los intentos repetidos de buscar ID de reuniones harán que un dispositivo se bloquee durante algún tiempo.

«La privacidad y la seguridad de los usuarios de Zoom es nuestra principal prioridad. El problema se abordó en agosto de 2019 y hemos continuado agregando características y funcionalidades adicionales para fortalecer aún más nuestra plataforma. Agradecemos al equipo de Check Point por compartir su investigación y colaborar. con nosotros «, dijo un portavoz de Zoom a The Hacker News.

En julio del año pasado, Zoom apareció en los titulares luego de una grave vulnerabilidad de seguridad en su aplicación cliente para macOS que permitía a atacantes remotos o sitios web maliciosos encender la cámara del dispositivo de los usuarios sin su permiso o conocimiento.