Varios grupos de delincuentes cibernéticos y piratas informáticos individuales todavía están explotando una vulnerabilidad de ejecución de código crítica recientemente parcheada en WinRAR, una popular aplicación de compresión de archivos de Windows con 500 millones de usuarios en todo el mundo.

¿Por qué? Porque el software WinRAR no tiene una función de actualización automática, lo que, lamentablemente, deja a millones de usuarios vulnerables a los ataques cibernéticos.

La vulnerabilidad crítica (CVE-2018-20250) que el equipo de WinRAR parchó a fines del mes pasado con el lanzamiento de la versión 5.70 beta 1 de WinRAR afecta a todas las versiones anteriores de WinRAR lanzadas durante los últimos 19 años.

Para aquellos que no lo saben, la vulnerabilidad es el error «Absolute Path Traversal» que reside en la antigua biblioteca de terceros UNACEV2.DLL de WinRAR y permite a los atacantes extraer un archivo ejecutable comprimido del archivo ACE a una de las carpetas de inicio de Windows, donde el archivo malicioso se ejecutaría automáticamente en el siguiente reinicio.

Por lo tanto, para explotar con éxito esta vulnerabilidad y tomar el control total de las computadoras objetivo, todo lo que un atacante debe hacer es convencer a los usuarios para que abran un archivo comprimido creado con fines maliciosos usando WinRAR.

Inmediatamente después de que los detalles y el código de explotación de prueba de concepto (PoC) se hicieran públicos, los atacantes maliciosos comenzaron a explotar la vulnerabilidad en una campaña de correo electrónico no deseado para instalar malware en las computadoras de los usuarios que ejecutan la versión vulnerable del software.

Ahora, los investigadores de seguridad de McAfee informaron que identificaron más de «100 exploits únicos y contando» en la primera semana desde que se reveló públicamente la vulnerabilidad, con la mayoría de los objetivos iniciales residiendo en los Estados Unidos.

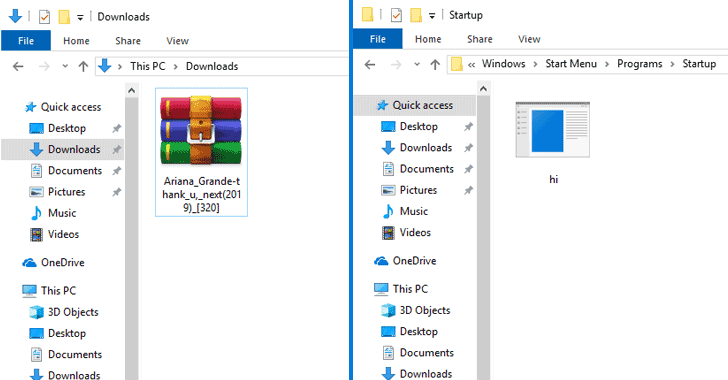

Una campaña reciente detectada por los investigadores se basa en una copia pirateada del exitoso álbum de Ariana Grande, que actualmente solo 11 productos de seguridad detectan como malware, cuando 53 productos antivirus no alertan a sus usuarios al momento de escribir.

El archivo RAR malicioso (Ariana_Grande-thank_u, _next (2019)_[320].rar) detectado por McAfee extrae una lista de archivos MP3 inofensivos en la carpeta de descarga de la víctima, pero también coloca un archivo EXE malicioso en la carpeta de inicio, que ha sido diseñado para infectar la computadora objetivo con malware.

«Cuando se usa una versión vulnerable de WinRAR para extraer el contenido de este archivo, se crea una carga maliciosa en la carpeta de inicio en segundo plano», explican los investigadores.

«Se omite el Control de acceso de usuario (UAC), por lo que no se muestra ninguna alerta al usuario. La próxima vez que se reinicie el sistema, se ejecutará el malware».

Desafortunadamente, tales campañas todavía están en curso, y la mejor manera de protegerse de tales ataques es actualizar su sistema instalando la última versión del software WinRAR lo antes posible y evitar abrir archivos recibidos de fuentes desconocidas.