Joe Vennix de seguridad de Apple ha encontrado otra vulnerabilidad importante en la utilidad sudo que, bajo una configuración específica, podría permitir que usuarios con pocos privilegios o programas maliciosos ejecuten comandos arbitrarios con privilegios administrativos («raíz») en sistemas Linux o macOS.

Sudo es una de las utilidades más importantes, poderosas y de uso común que viene como un comando central preinstalado en macOS y en casi todos los sistemas operativos basados en UNIX o Linux.

Sudo ha sido diseñado para permitir que los usuarios ejecuten aplicaciones o comandos con los privilegios de un usuario diferente sin cambiar de entorno.

Vulnerabilidad de Sudo (CVE-2019-18634)

La vulnerabilidad de escalada de privilegios recién descubierta, rastreada como CVE-2019-18634en cuestión se deriva de un problema de desbordamiento de búfer basado en la pila que reside en las versiones de Sudo anteriores a la 1.8.26.

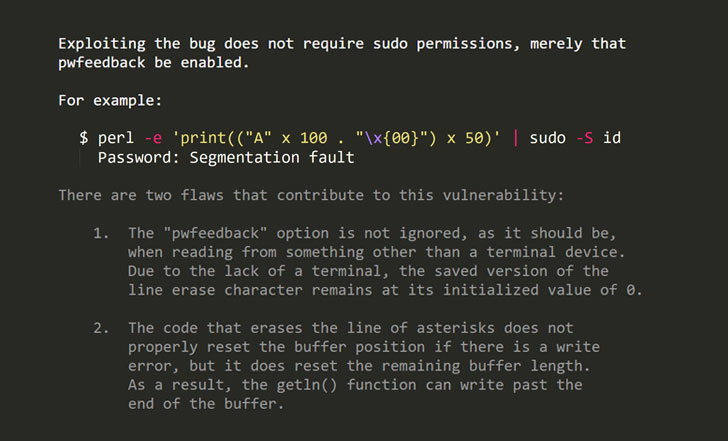

Según Vennix, la falla solo puede explotarse cuando el «retroalimentación«opción está habilitada en el archivo de configuración de sudoers, una función que proporciona información visual, un asterisco

cuando un usuario ingresa la contraseña en la terminal.

vulnerabilidad sudo linux

Además de esto, cuando pwfeedback está habilitado, la vulnerabilidad puede ser explotada por cualquier usuario, incluso sin permisos sudo.

«El error se puede reproducir pasando una entrada grande a sudo a través de una tubería cuando solicita una contraseña», explicó el desarrollador de Sudo Todd C. Miller. «Debido a que el atacante tiene el control total de los datos utilizados para desbordar el búfer, existe una alta probabilidad de explotación».

Compruebe si está afectado y aplique parches

Para determinar si la configuración de sudoers se ve afectada, puede ejecutar el comando «sudo -l» en su terminal Linux o macOS para averiguar si la opción «pwfeedback» está habilitada y aparece en la salida «Entradas predeterminadas coincidentes».

Si está habilitado, puede deshabilitar el componente vulnerable cambiando «Defaults pwfeedback» a «¡Defaults! Pwfeedback» en el archivo de configuración de sudoers para evitar la explotación de la vulnerabilidad de escalada de privilegios.

Vennix informó responsablemente la vulnerabilidad a los mantenedores de Sudo, quienes a fines de la semana pasada lanzaron la versión 1.8.31 de Sudo con un parche.

«Aunque el error lógico también está presente en las versiones 1.8.26 a 1.8.30 de sudo, no se puede explotar debido a un cambio en el manejo de EOF introducido en sudo 1.8.26», dijo Miller.

Apple también lanzó una actualización de parche para macOS High Sierra 10.13.6, macOS Mojave 10.14.6, macOS Catalina 10.15.2 la semana pasada.

‘+ n +’