Facebook corrigió un error en su aplicación Messenger para Android, ampliamente instalada, que podría haber permitido a un atacante remoto llamar a objetivos desprevenidos y escucharlos incluso antes de que respondieran la llamada de audio.

La falla fue descubierta y reportada a Facebook por Natalia Silvanovich del equipo de búsqueda de errores Project Zero de Google el mes pasado el 6 de octubre con un plazo de 90 días e impacta la versión 284.0.0.16.119 (y anteriores) de Facebook Messenger para Android.

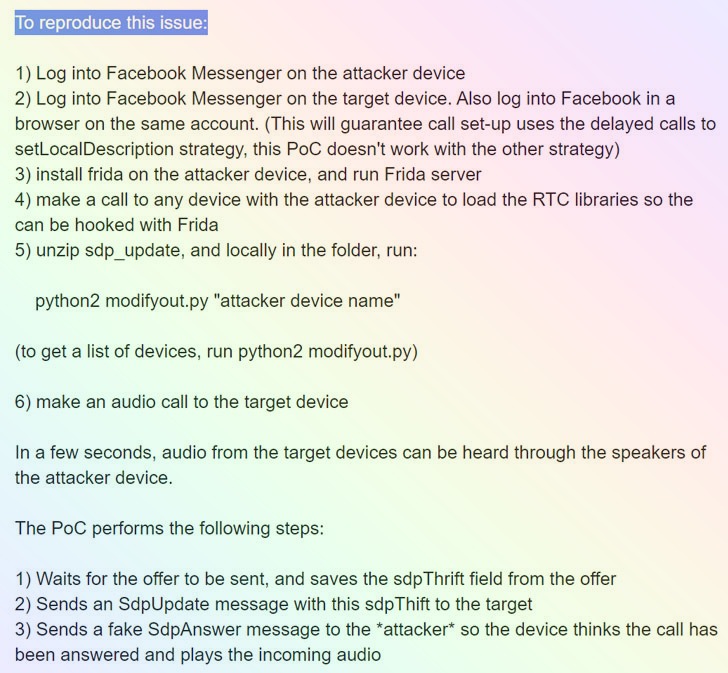

En pocas palabras, la vulnerabilidad podría haber otorgado a un atacante que haya iniciado sesión en la aplicación iniciar una llamada y enviar un mensaje especialmente diseñado al mismo tiempo a un objetivo que haya iniciado sesión tanto en la aplicación como en otro cliente de Messenger, como el navegador web. .

«Desencadenaría un escenario en el que, mientras el dispositivo está sonando, la persona que llama comenzará a recibir audio hasta que la persona a la que llama responda o se agote el tiempo de espera de la llamada», dijo el gerente de ingeniería de seguridad de Facebook, Dan Gurfinkel.

Según un artículo técnico de Silvanovich, la falla reside en el Protocolo de descripción de sesión (SDP) de WebRTC, que define un formato estandarizado para el intercambio de medios de transmisión entre dos puntos finales, lo que permite a un atacante enviar un tipo especial de mensaje conocido como » SdpUpdate» que haría que la llamada se conectara al dispositivo de la persona que llama antes de ser respondida.

Las llamadas de audio y video a través de WebRTC generalmente no transmiten audio hasta que el destinatario haya hecho clic en el botón Aceptar, pero si este mensaje «SdpUpdate» se envía al otro dispositivo final mientras está sonando, «hará que comience a transmitir audio de inmediato, lo que podría permitir a un atacante monitorear los alrededores de la persona que llama».

De alguna manera, la vulnerabilidad tiene similitudes con una falla que erosiona la privacidad que se informó en la función de chats grupales FaceTime de Apple el año pasado que hizo posible que los usuarios iniciaran una videollamada FaceTime y espiar a los objetivos agregando su propio número como una tercera persona. en un chat grupal incluso antes de que la persona del otro lado aceptara la llamada entrante.

El error se consideró tan grave que Apple desconectó por completo los chats grupales de FaceTime antes de abordar el problema en una actualización posterior de iOS.

Pero a diferencia del error de FaceTime, explotar el problema no es tan fácil. La persona que llama ya debería tener los permisos para llamar a una persona específica; en otras palabras, la persona que llama y la persona que llama deberían ser amigos de Facebook para lograr esto.

Además, el ataque también requiere que el mal actor utilice herramientas de ingeniería inversa como Frida para manipular su propia aplicación Messenger y forzarla a enviar el mensaje personalizado «SdpUpdate».

Silvanovich recibió una recompensa por errores de $ 60,000 por informar el problema, una de las tres recompensas por errores más altas de Facebook hasta la fecha, según dijo el investigador de Google. ella estaba donando a una organización sin fines de lucro llamada GiveWell.

Esta no es la primera vez que Silvanovich encuentra fallas críticas en las aplicaciones de mensajería, ya que anteriormente descubrió una serie de problemas en WhatApp, iMessage, WeChat, Signal y Reliance JioChat, algunos de los cuales encontraron el «dispositivo de llamada para enviar audio sin usuario». Interacción. «