Los investigadores de ciberseguridad han descubierto varias vulnerabilidades en el software controlador de terceros desarrollado por Eltima, que fueron «heredadas sin saberlo» por soluciones de escritorio en la nube como Amazon Workspaces, Accops y NoMachine, y podrían dar a los atacantes un camino hacia una serie de actividades maliciosas.

«Estas vulnerabilidades permiten a los atacantes escalar los permisos que les permiten desactivar productos de seguridad, sobrescribir componentes del sistema, dañar el sistema operativo o realizar operaciones maliciosas sin obstáculos», dijo el investigador senior de seguridad de SentinelOne, Kasif Dekel, en un informe compartido con The Hacker News.

Desde entonces, se han resuelto 27 deficiencias en Amazon Nimble Studio AMI, Amazon NICE DCV, Amazon WorkSpaces, Amazon AppStream, NoMachine, Accops HyWorks, Accops HyWorks DVM Tools, Eltima USB Network Gate, Amzetta zPortal Windows zClient, Amzetta zPortal DVM Tools y FlexiHub, FlexiHub Donglify.

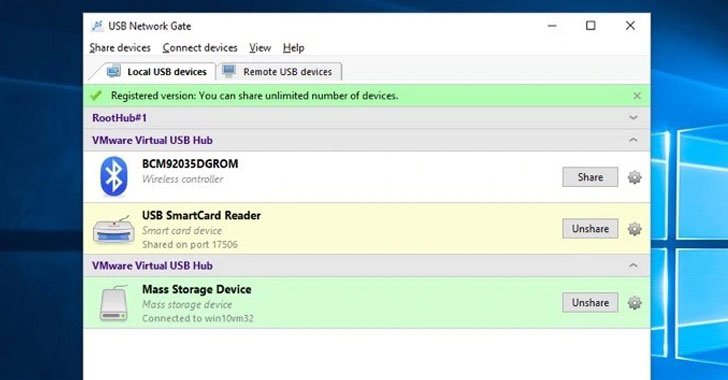

Los problemas radican en el núcleo del producto desarrollado por Eltima, que ofrece capacidades de «USB sobre Ethernet» y permite que los servicios de virtualización de escritorio como Amazon WorkSpaces redirijan los dispositivos USB conectados, como cámaras web, a su escritorio remoto.

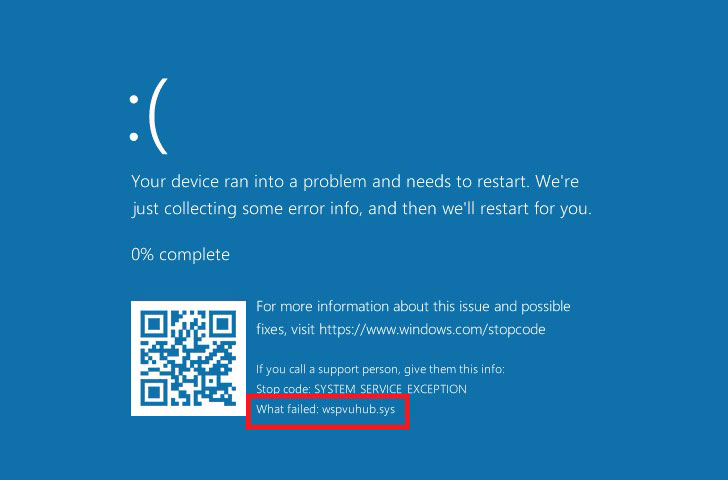

Específicamente, la vulnerabilidad se remonta a los dos controladores que son responsables de la redirección USB, «wspvuhub.sys» y «wspusbfilter.sys», lo que conduce a un escenario de desbordamiento del búfer que podría llevar a la ejecución de código arbitrario con permisos de modo kernel. .

|

| Prueba de concepto BSoD |

«Un atacante con acceso a la red de una organización también podría obtener acceso para ejecutar código en sistemas no reparados y explotar esta vulnerabilidad para obtener una elevación local de privilegios», dijo la firma de ciberseguridad. «Los atacantes pueden utilizar otras técnicas para convertirse en una red más amplia, como moverse hacia los lados».

Aunque no hay evidencia de que los actores de amenazas exploten estas vulnerabilidades, se recomienda encarecidamente eliminar todas las credenciales privilegiadas implementadas en las plataformas afectadas antes de aplicar los parches y verificar los protocolos de acceso en busca de signos de inconsistencias.

El descubrimiento es el cuarto conjunto de vulnerabilidades de seguridad que afectan a los controladores de software que SentinelOne ha detectado desde principios de año.

A principios de mayo de este año, la compañía con sede en Mountain View descubrió una serie de escaladas de permisos en el controlador de actualización de firmware de Dell llamado «dbutil_2_3.sys», que no se ha revelado durante más de 12 años. En julio, también lanzó un error de desbordamiento de búfer muy grave que afecta a «ssport.sys» y se utiliza en impresoras HP, Xerox y Samsung, que no se detectan desde 2005.

Y en septiembre, SentinelOne lanzó un error muy grave en el software del controlador HP OMEN «HpPortIox64.sys» que podría permitir a los jugadores de amenazas actualizarse al modo kernel sin privilegios de administrador, permitiéndoles desactivar productos de seguridad, sobrescribir componentes del sistema e incluso dañar el funcionamiento sistemas .sistema.

«Las vulnerabilidades en el código de terceros tienen el potencial de comprometer una gran cantidad de productos, sistemas y, en última instancia, usuarios finales», dijo Dekel. «El efecto prematuro del código de dependencia vulnerable es aún mayor cuando aparece en los servicios que ofrecen los proveedores de la nube».