Recuerda el Ataque RDP inverso?

A principios de este año, los investigadores revelaron problemas de secuestro del portapapeles y de cruce de rutas en el cliente RDP integrado de Windows de Microsoft que podría permitir que un servidor RDP malicioso comprometiera una computadora cliente, a la inversa.

(Puede encontrar detalles y una demostración en video de esta vulnerabilidad de seguridad, junto con docenas de fallas críticas en otros clientes RDP de terceros, en un artículo anterior escrito por Swati Khandelwal para The Hacker News).

En el momento en que los investigadores informaron de manera responsable este problema de cruce de ruta a Microsoft, en octubre de 2018, la compañía reconoció el problema, también conocido como «Vulnerabilidad RDP envenenada«pero decidió no abordarlo.

Ahora, resulta que Microsoft parchó silenciosamente esta vulnerabilidad (CVE-2019-0887) el mes pasado como parte de sus actualizaciones del martes de parches de julio después de que Eyal Itkin, investigador de seguridad de CheckPoint, encontrara el mismo problema que también afectaba a la tecnología Hyper-V de Microsoft. .

Hyper-V de Microsoft es una tecnología de virtualización que viene integrada con el sistema operativo Windows, lo que permite a los usuarios ejecutar múltiples sistemas operativos al mismo tiempo que las máquinas virtuales. El servicio de nube Azure de Microsoft también usa Hyper-V para la virtualización de servidores.

Al igual que otras tecnologías de virtualización, Hyper-V también viene con una interfaz gráfica de usuario que permite a los usuarios administrar sus máquinas virtuales (VM) locales y remotas.

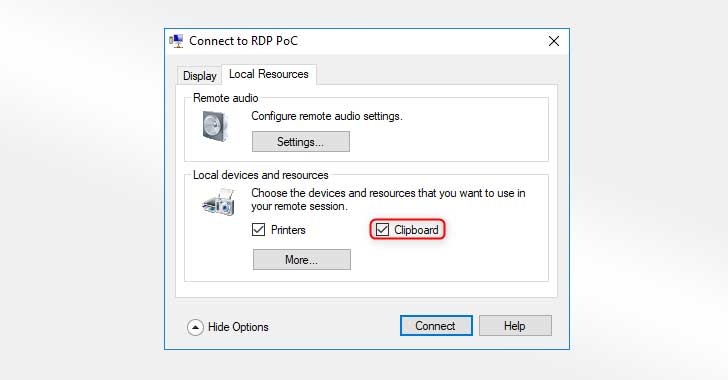

Según un informe que los investigadores de CheckPoint compartieron con The Hacker News, el modo de sesión mejorado en Hyper-V Manager de Microsoft, detrás de escena, usa la misma implementación que los servicios de escritorio remoto de Windows para permitir que la máquina host se conecte a una máquina virtual invitada y comparta recursos sincronizados como datos del portapapeles.

«Resulta que RDP se usa detrás de escena como el plano de control para Hyper-V. En lugar de volver a implementar el uso compartido de pantalla, el teclado remoto y un portapapeles sincronizado, Microsoft decidió que todas estas características ya están implementadas como parte de RDP, entonces, ¿por qué no usarlo también en este caso? dicen los investigadores.

Esto significa que Hyper-V Manager finalmente hereda todas las vulnerabilidades de seguridad que residen en Windows RDP, incluido el secuestro del portapapeles y las vulnerabilidades de cruce de rutas que podrían conducir a un ataque de escape de VM de invitado a host, «permitiendo efectivamente que uno salga de un Virtual Machine y llegar a la máquina de alojamiento, rompiendo virtualmente la mitigación de seguridad más fuerte proporcionada por el entorno de virtualización».

Como se demostró anteriormente, las fallas podrían permitir que una máquina invitada maliciosa o comprometida engañe al usuario host para que, sin saberlo, guarde un archivo malicioso en su carpeta de inicio de Windows, que se ejecutará automáticamente cada vez que se inicie el sistema.

«Un servidor RDP malicioso puede enviar un contenido del portapapeles de transferencia de archivos manipulado que provocará un Path-Traversal en la máquina del cliente», explican los investigadores.

A diferencia de antes, esta vez, Microsoft decidió parchear la vulnerabilidad inmediatamente después de que los investigadores revelaran las implicaciones de Hyper-V de esta falla, que ahora se identifica como CVE-2019-0887.

«El portapapeles compartido le permite a un usuario copiar un grupo de archivos de una computadora y pegar dichos archivos en otra computadora. Si el cliente no canonicaliza y desinfecta correctamente las rutas de los archivos que recibe, podría ser vulnerable a un ataque de ruta cruzada, permitir que un servidor RDP malicioso suelte archivos arbitrarios en rutas arbitrarias en la máquina cliente”, dijo Microsoft al explicar la vulnerabilidad en su última publicación de blog.

«Un atacante que explotara con éxito esta vulnerabilidad podría ejecutar código arbitrario en el sistema de la víctima. Luego, un atacante podría instalar programas, ver, cambiar o eliminar datos, o crear nuevas cuentas con todos los derechos de usuario».

Los investigadores probaron y confirmaron el parche para la vulnerabilidad Path-Traversal y recomendaron encarecidamente a todos los usuarios que instalaran el parche de seguridad en un intento de proteger sus conexiones RDP y su entorno Hyper-V.