La campaña de malware de Corea del Sur, que salió a la luz a principios de este año, se atribuyó a un grupo de piratería en el estado de Corea del Norte llamado Andariel, lo que nuevamente sugiere que los atacantes de Lazarus están siguiendo tendencias y su arsenal está en constante evolución.

«La forma en que se han utilizado los comandos de Windows y sus capacidades en esta campaña es casi idéntica a la actividad anterior de Andariel», dijo la firma rusa de seguridad cibernética Kaspersky en una encuesta exhaustiva publicada el martes. Las víctimas del ataque se encuentran en la industria manufacturera, los servicios de redes domésticas, los medios de comunicación y la construcción.

Andariel, conocido como parte de la constelación de Lázaro, es conocido por lanzar ataques contra organizaciones y empresas de Corea del Sur utilizando métodos especialmente adaptados diseñados para una máxima eficiencia. En septiembre de 2019, el subgrupo, junto con Lazarus y Bluenoroff, fue castigado por el Departamento del Tesoro de EE. UU. por su insidiosa actividad cibernética en infraestructura crítica.

Se espera que Andariel haya estado activo desde al menos mayo de 2016.

Corea del Norte ha respaldado un esfuerzo cada vez más organizado para infiltrarse en las computadoras de las instituciones financieras en Corea del Sur y en todo el mundo, así como para organizar las criptomonedas para financiar un país con efectivo limitado para eludir el endurecimiento de las sanciones económicas para detener el desarrollo de su programa de armas nucleares.

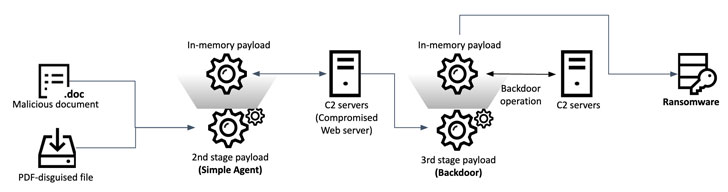

Los hallazgos de Kaspersky se basan en un informe anterior de Malwarebytes de abril de 2021, que documentó una nueva cadena infecciosa que distribuía correos electrónicos de phishing equipados con una macro incrustada en un archivo de Word, que se ejecuta cuando se abre para implementar código malicioso oculto en mapa de bits (.BMP) format. ) archivo de imagen para ubicar el troyano de acceso remoto (RAT) en los sistemas de destino.

Según el último análisis, además de instalar las puertas traseras, el actor de amenazas también debería entregar a una de sus víctimas al ransomware de cifrado de archivos, lo que sugiere un motivo financiero para los ataques. Vale la pena señalar que Andariel tiene experiencia con intentos de robo de información de tarjetas bancarias al piratear cajeros automáticos para retirar efectivo o vender información de clientes en el mercado negro.

«Esta demostración de ransomware está hecha a medida y desarrollada especialmente por el actor de amenazas detrás del ataque», dijo el investigador principal de seguridad Kaspersky Seongsu Park. «Este ransomware está controlado por parámetros de línea de comandos y puede obtener la clave de cifrado de C2 [server] o alternativamente como un argumento en tiempo de ejecución».

El ransomware está diseñado para encriptar todos los archivos en la máquina excepto las extensiones críticas del sistema «.exe», «.dll», «.sys», «.msiins» y «.drv» a cambio de pagar bitcoins. rescate por obtener acceso a una herramienta de descifrado y una clave única para desbloquear archivos cifrados.

La asignación de Kaspersky a Andariel se deriva de superposiciones en la rutina de descifrado basada en XOR, que se había incorporado a las tácticas del grupo desde 2018, y en las órdenes posteriores a la explotación ejecutadas en las computadoras de las víctimas.

«Andariel continuó enfocándose en objetivos en Corea del Sur, pero sus herramientas y técnicas han evolucionado considerablemente», dijo Park. «El grupo Andariel tenía la intención de difundir ransomware a través de este ataque, subrayando así su lugar como un actor respaldado por el estado y motivado financieramente».