Oleoducto Colonialque transporta el 45% del combustible consumido en la costa este de EE. UU., dijo el sábado que detuvo sus operaciones debido a un ataque de ransomware, demostrando una vez más cómo la infraestructura crítica es vulnerable a los ataques cibernéticos.

“El 7 de mayo, Colonial Pipeline Company se enteró de que fue víctima de un ataque de seguridad cibernética”, dijo la compañía en un comunicado publicado en su sitio web. «Desde entonces, hemos determinado que este incidente involucra ransomware. En respuesta, desconectamos de manera proactiva ciertos sistemas para contener la amenaza, lo que detuvo temporalmente todas las operaciones de tubería y afectó algunos de nuestros sistemas de TI».

Colonial Pipeline es el oleoducto refinado más grande de los EE. UU., un sistema de 5500 millas (8851 km) involucrado en el transporte de más de 100 millones de galones desde la ciudad texana de Houston hasta el puerto de Nueva York.

Se dice que la división de respuesta a incidentes Mandiant de la firma de seguridad cibernética FireEye está ayudando con la investigación, según informes de Bloomberg y The Wall Street Journal, con el ataque vinculado a una cepa de ransomware llamada DarkSide.

«Estamos comprometidos con Colonial y nuestros socios interagenciales con respecto a la situación», la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) dicho. «Esto subraya la amenaza que representa el ransomware para las organizaciones, independientemente de su tamaño o sector. Alentamos a todas las organizaciones a tomar medidas para fortalecer su postura de ciberseguridad para reducir su exposición a este tipo de amenazas».

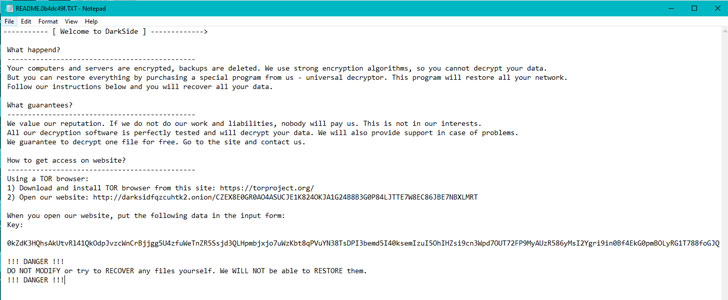

|

| Nota de rescate del lado oscuro |

Un análisis del ransomware publicado por Cybereason a principios de abril de 2021 revela que DarkSide tiene un patrón de uso contra objetivos en países de habla inglesa, mientras evita entidades ubicadas en países del antiguo bloque soviético.

Los operadores detrás del ransomware también cambiaron recientemente a un programa de afiliación en marzo, en el que se reclutan actores de amenazas para propagar el malware violando a las víctimas de la red corporativa, mientras que los desarrolladores principales se encargan de mantener el malware y la infraestructura de pago.

DarkSide, que inició operaciones en agosto de 2020, ha publicado datos robados de más de 40 víctimas hasta la fecha. No está claro de inmediato cuánto dinero exigieron los atacantes o si Colonial Pipeline pagó. Un informe separado de Bloomberg alegó que los ciberdelincuentes detrás del ataque robaron 100 GB de datos de su red.

Amenaza creciente de ransomware

El último ataque cibernético se produce cuando una coalición de empresas gubernamentales y tecnológicas del sector privado, llamada Ransomware Task Force, publicó una lista de 48 recomendaciones para detectar e interrumpir la creciente amenaza de ransomware, además de ayudar a las organizaciones a prepararse y responder a tales ataques. más eficazmente.

Las intrusiones potencialmente dañinas dirigidas a los servicios públicos y la infraestructura crítica han experimentado un aumento en los últimos años, impulsadas en parte por los ataques de ransomware que se han subido cada vez más al carro de la doble extorsión para no solo cifrar los datos de la víctima, sino también exfiltrar la información de antemano y amenazar con hacerla pública. si no se paga la demanda de rescate.

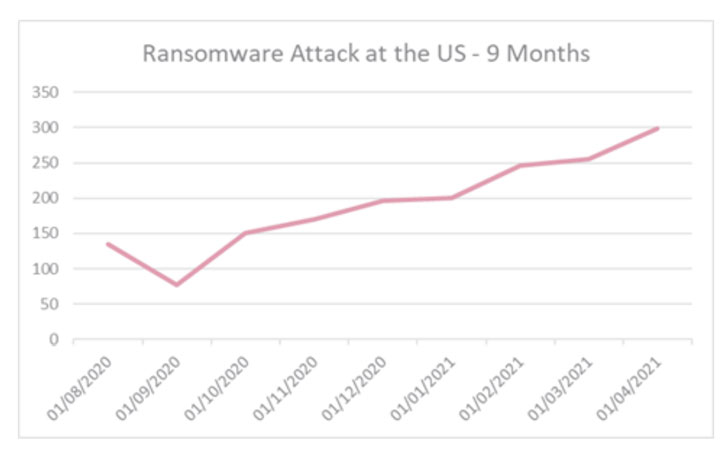

Según los datos recopilados por Check Point y compartidos con The Hacker News, los ataques cibernéticos dirigidos a las empresas de servicios públicos estadounidenses aumentaron en promedio un 50 % por semana, de 171 a principios de marzo a 260 a fines de abril. Además, durante los últimos nueve meses, la cantidad mensual de ataques de ransomware en los EE. UU. casi se triplicó a 300.

“Además, en las últimas semanas, un promedio de 1 de cada 88 organizaciones de servicios públicos en los EE. UU. sufrió un intento de ataque de ransomware, un 34% más en comparación con el promedio de principios de 2021”, dijo la firma de ciberseguridad estadounidense-israelí.

En febrero de 2020, CISA emitió una advertencia sobre el aumento de las infecciones de ransomware que afectaban las operaciones de los oleoductos tras un ataque que afectó a una instalación de compresión de gas natural sin nombre en el país, lo que provocó que la empresa cerrara su activo de oleoductos durante unos dos días.

Asegurar la infraestructura de oleoductos ha sido un área de enfoque para el Departamento de Seguridad Nacional, que en 2018 asignó a CISA para supervisar lo que se llama la Iniciativa de ciberseguridad de oleoductos (PCI) que tiene como objetivo identificar y abordar amenazas emergentes e implementar medidas de seguridad para proteger a más de 2,7 millones de millas de oleoductos responsables del transporte de petróleo y gas natural en EE. UU.

El Centro Nacional de Gestión de Riesgos (NRMC) de la agencia también publicó una Biblioteca de recursos de ciberseguridad de oleoductos en febrero de 2021 para «proporcionar a las instalaciones de oleoductos, las empresas y las partes interesadas un conjunto de recursos gratuitos y voluntarios para fortalecer su postura de ciberseguridad».