Un nuevo grupo de espionaje cibernético llamado Gelsemium se ha relacionado con un ataque a una cadena de suministro dirigido al emulador de Android NoxPlayer, que se presentó a principios de este año.

Los hallazgos provienen de un análisis sistemático de varias campañas realizadas por el equipo de APT, con evidencia del primer ataque en 2014 bajo el código Operación TooHash, basado en la carga útil del malware desplegado durante estas intrusiones.

“Las víctimas de estas campañas se encuentran en el este de Asia y Medio Oriente e incluyen gobiernos, organizaciones religiosas, fabricantes de productos electrónicos y universidades”, dijo la compañía de seguridad cibernética de ESET en un análisis publicado la semana pasada.

«Toda la cadena Gelsemium puede parecer simple a primera vista, pero las configuraciones exhaustivas implantadas en cada etapa ajustan la configuración en tiempo de ejecución para la carga útil final, lo que hace que sea difícil de entender».

Los países objetivo incluyen China, Mongolia, Corea del Norte y del Sur, Japón, Turquía, Irán, Irak, Arabia Saudita, Siria y Egipto.

Desde su creación a mediados de 2010, se ha descubierto que Gelsemium utiliza una variedad de técnicas de entrega de malware, desde documentos de phishing selectivo que explotan las vulnerabilidades de Microsoft Office (CVE-2012-0158) y riego hasta la ejecución remota de código en Microsoft Exchange Server. – probablemente CVE-2020-0688, que fue resuelto por el fabricante de Windows en junio de 2020 – para implementar el shell web de China Chopper.

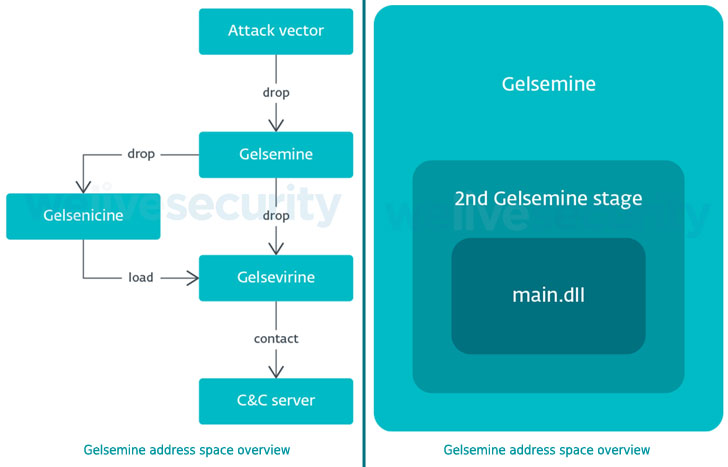

Según ESET, la primera fase de Gelsemium es un cuentagotas de C ++ llamado «Gelsemine», que implementa un cargador «Gelsenicine» en el sistema de destino, que a su vez carga y ejecuta el malware principal.gelsevirin«que puede cargar complementos adicionales proporcionados por el servidor de comando y control (C2).

El enemigo supuestamente respaldó el ataque a la cadena de suministro NoxPlayer de BigNox en una campaña llamada «Operación Explorador Nocturno, «En el que se comprometió el mecanismo de actualización de software para instalar las puertas traseras, como rata fantasma y rata hiedra venenosa Espíe a sus víctimas, capture pulsaciones de teclas y recopile información valiosa.

«Las víctimas originalmente comprometidas por este ataque a la cadena de suministro fueron luego comprometidas por Gelsemine», dijeron los investigadores de ESET Thomas Dupuy y Matthieu Faou, al señalar las similitudes entre las versiones trianizadas del malware NoxPlayer y Gelsemium.

Además, sonó otra puerta trasera. Cromo, que se detectó en la computadora de una organización no identificada que también fue comprometida por Gelsemium, usó el mismo servidor C2 que el servidor Gelsevirine, lo que aumentó la posibilidad de que el actor de amenazas pudiera compartir la infraestructura de ataque a través de su suite de malware.

«El bioma de Gelsemium es muy interesante: muestra pocas víctimas (según nuestra telemetría) con una gran cantidad de componentes adaptables», concluyeron los investigadores. «El sistema de complementos muestra que los desarrolladores tienen un conocimiento profundo de C ++».