Los usuarios que desean activar Windows sin usar una licencia digital o una clave de producto son el objetivo de los instaladores contaminados para implementar malware diseñado para saquear credenciales y otra información en billeteras de criptomonedas.

Software malicioso, llamado «CryptBot«Es un ladrón de información que puede obtener detalles de inicio de sesión para navegadores, billeteras de criptomonedas, cookies de navegador, tarjetas de crédito y tomar capturas de pantalla de sistemas infectados». El último ataque, implementado a través de software descifrado, involucra malware disfrazado de KMSPico.

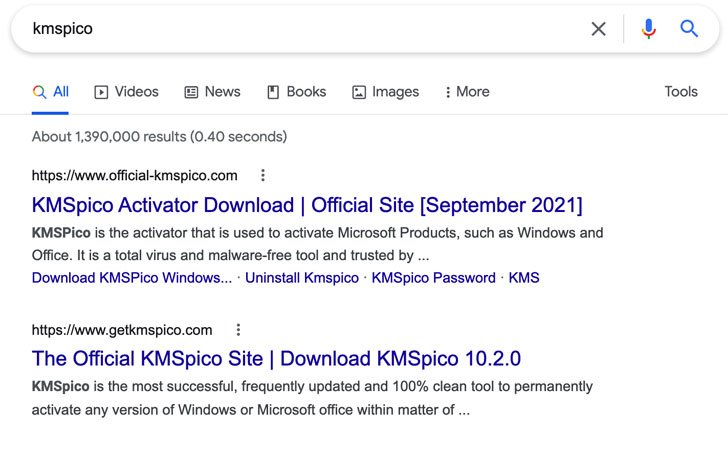

KMSPico es una herramienta no oficial que se utiliza para activar ilegalmente todas las funciones de las copias pirateadas de software, como Microsoft Windows y Office, sin poseer realmente una clave de licencia.

«Un usuario se infecta al hacer clic en uno de los enlaces maliciosos y descargar KMSPico, Cryptbot u otro malware sin KMSPico», dijo el investigador de Red Canary Tony Lambert en un informe publicado la semana pasada. «Los oponentes también instalan KMSPico porque eso es lo que la víctima espera que suceda, mientras implementan Cryptbot entre bastidores».

La compañía estadounidense de ciberseguridad dijo que también notó que varios departamentos de TI usan software ilegítimo para activar sistemas en lugar de licencias válidas de Microsoft, y agregó que los instaladores de KMSpico modificados se distribuyen a través de varios sitios web que afirman ofrecer un activador de versión «oficial».

Esta no es la primera vez que el software crackeado surge como un canal para la implementación de malware. En junio de 2021, la empresa checa de software de ciberseguridad Avast presentó una campaña llamada «Crackonosh», que consistía en distribuir copias ilegales de software popular para descifrar y explotar máquinas infectadas para extraer criptomonedas, lo que le reportó al atacante más de $ 2 millones.