Días después de que Microsoft, Secureworks y Volexity arrojaran luz sobre una nueva actividad de phishing lanzada por los piratas informáticos rusos que violaron el software de administración de TI de SolarWinds, el Departamento de Justicia de EE. UU. (DoJ) dijo el martes que intervino para tomar el control de dos comandos y control (C2) y dominios de distribución de malware utilizados en la campaña.

La incautación de dominio autorizada por el tribunal tuvo lugar el 28 de mayo, dijo el Departamento de Justicia, y agregó que la acción tenía como objetivo interrumpir la explotación de las víctimas por parte de los actores de amenazas, así como bloquear su capacidad para comprometer nuevos sistemas.

Sin embargo, el departamento advirtió que el adversario podría haber implementado accesos de puerta trasera adicionales en el período intermedio entre el momento en que ocurrieron los compromisos iniciales y las incautaciones que tuvieron lugar la semana pasada.

«[The] La acción es una demostración continua del compromiso del Departamento de interrumpir de manera proactiva la actividad de piratería antes de la conclusión de una investigación criminal «, dijo el Fiscal General Adjunto John C. Demers para la División de Seguridad Nacional del Departamento de Justicia.

«La aplicación de la ley sigue siendo una parte integral de los esfuerzos de interrupción más amplios del gobierno de los EE. UU. contra las actividades cibernéticas maliciosas, incluso antes del arresto, y continuaremos evaluando todas las oportunidades posibles para utilizar nuestras autoridades únicas para actuar contra tales amenazas».

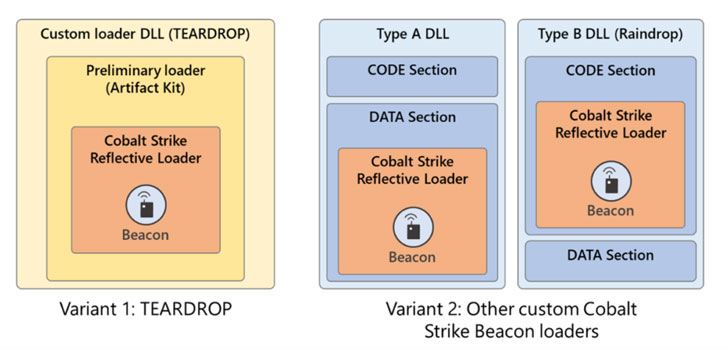

Los dos dominios incautados en cuestión: theyardservice[.]com y worldhomeoutlet[.]com: se utilizaron para comunicar y controlar un cargador Cobalt Strike personalizado llamado NativeZone («NativeCacheSvc.dll») que los actores implantaron en las redes de las víctimas.

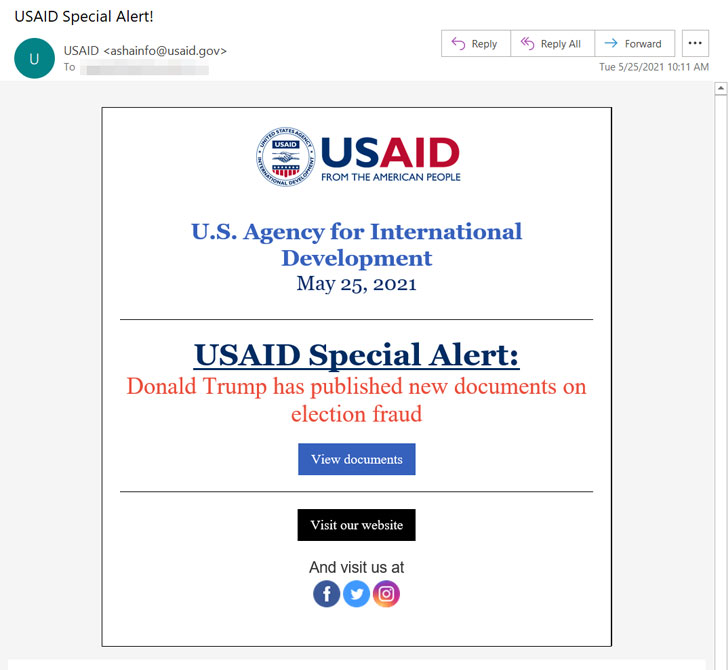

La campaña a gran escala, que se detectó el 25 de mayo, aprovechó una cuenta comprometida de USAID en una empresa de marketing masivo por correo electrónico llamada Constant Contact para enviar correos electrónicos de phishing a aproximadamente 3000 cuentas de correo electrónico en más de 150 organizaciones diferentes.

Una vez que los destinatarios hicieron clic en el hipervínculo incrustado en el mensaje de correo electrónico, un subdominio de theyardservice[.]com se usó para obtener un punto de apoyo inicial en la máquina de la víctima, explotándolo para recuperar la puerta trasera de Cobalt Strike para mantener una presencia persistente y potencialmente entregar cargas útiles adicionales.

«La instancia de actores de la herramienta Cobalt Strike recibió comunicaciones C2 a través de otros subdominios de theyardservice[.]com, así como el dominio worldhomeoutlet[.]com», dijo el Departamento de Justicia.

Microsoft atribuyó las intrusiones en curso al actor de amenazas ruso que rastrea como Nobelium, y a la comunidad de ciberseguridad más amplia bajo los nombres APT29, UNC2452 (FireEye), SolarStorm (Unidad 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) y Iron. Ritual (Secureworks).

Desde entonces, la compañía ha identificado tres piezas únicas más de malware utilizadas en la cadena de infección, a saber, BoomBox, EnvyScout y VaporRage, que se suman al creciente arsenal de herramientas de piratería de los atacantes, como Sunburst, Sunspot, Raindrop, Teardrop, GoldMax, GoldFinder, Sibot. , y Flipflop, demostrando una vez más las prioridades de seguridad operativa de Nobelium cuando se dirige a entornos potencialmente de alto riesgo y alta visibilidad.

Mientras que BoomBox («BOOM.exe») es un descargador responsable de descargar y ejecutar los componentes de la próxima etapa desde una cuenta de Dropbox controlada por un actor, VaporRage («CertPKIProvider.dll») es un cargador de shellcode que se usa para descargar, decodificar y ejecutar un carga útil arbitraria completamente en memoria.

EnvyScout («NV.html»), por otro lado, es un lanzador de malware capaz de desocultar y escribir un archivo ISO malicioso en el disco y se envía a los objetivos a través de archivos adjuntos HTML para correos electrónicos de phishing selectivo.

El patrón del atacante de cambiar de táctica varias veces en el transcurso de su última campaña subraya el daño generalizado que se podría infligir a víctimas individuales, agencias gubernamentales, organizaciones no gubernamentales y empresas privadas. Las intrusiones también resaltan la práctica de Nobelium de establecer acceso a un sistema o cuenta y luego usarlo como punto de partida para obtener acceso a numerosos objetivos.

Al diferir «significativamente» del truco de SolarWinds en la evolución de sus herramientas y oficio, el modus operandi permite un alto nivel de sigilo que les permite permanecer sin ser detectados durante largos períodos de tiempo, señalaron los investigadores.

“Nobelium es un actor que opera con un ritmo operativo rápido, a menudo aprovechando la infraestructura temporal, las cargas útiles y los métodos para ofuscar sus actividades”, dijo Microsoft. «Tales patrones de diseño e implementación, que también incluyen la puesta en escena de cargas útiles en un sitio web comprometido, obstaculizan los artefactos tradicionales y las investigaciones forenses, lo que permite que las cargas útiles únicas permanezcan sin descubrir».