En lo que parece ser un nuevo giro en el malware de Android, los usuarios de dispositivos móviles Gigaset se encuentran con aplicaciones no deseadas que se descargan e instalan a través de una aplicación de actualización del sistema preinstalada.

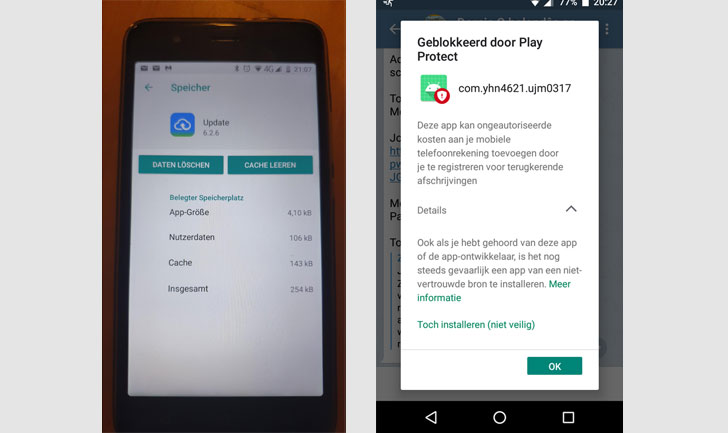

«El culpable de instalar estas aplicaciones de malware es la aplicación de actualización, nombre del paquete com.redstone.ota.ui, que es una aplicación de sistema preinstalada», dijo Nathan Collier, investigador de Malwarebytes. «Esta aplicación no es solo la actualización del sistema del dispositivo móvil, sino también un instalador automático conocido como Android / PUP.Riskware.Autoins.Redstone».

El desarrollo fue informado por primera vez por el autor y bloguero alemán Günter Born la semana pasada.

Si bien el problema parece afectar principalmente a los teléfonos Gigaset, los dispositivos de un puñado de otros fabricantes también parecen verse afectados. La lista completa de dispositivos que vienen con el instalador automático preinstalado incluye Gigaset GS270, Gigaset GS160, Siemens GS270, Siemens GS160, Alps P40pro y Alps S20pro +.

Según Malwarebytes, la aplicación Update instala tres versiones diferentes de un troyano («Trojan.Downloader.Agent.WAGD») que es capaz de enviar mensajes SMS y WhatsApp, redirigir a los usuarios a sitios web de juegos maliciosos y descargar aplicaciones adicionales con malware.

«Lo más probable es que los mensajes maliciosos de WhatsApp propaguen aún más la infección a otros dispositivos móviles», señaló Collier.

Los usuarios también informaron haber experimentado una segunda variedad separada de malware llamada «Trojan.SMS.Agent.YHN4» en sus dispositivos móviles después de aterrizar en sitios web de juegos redirigidos por el troyano WAGD mencionado anteriormente, que refleja la funcionalidad de mensajería SMS y WhatsApp de este último para propagar el malware. .

A diferencia de las aplicaciones de terceros descargadas de Google Play Store, las aplicaciones del sistema no se pueden eliminar fácilmente de los dispositivos móviles sin recurrir a herramientas como Android Debug Bridge (ADB).

Por su parte, Gigaset confirmó el ataque de malware, afirmando que un servidor de actualización utilizado por los dispositivos para obtener actualizaciones de software se vio comprometido y que solo los dispositivos que dependían de ese servidor de actualización específico se vieron afectados. Desde entonces, la compañía solucionó el problema y se espera que impulse una actualización para eliminar el malware de los teléfonos infectados, según Born.

El desarrollo se produce una semana después de que los investigadores de seguridad cibernética revelaran un nuevo malware de Android que robaba fotos, videos y ubicaciones de GPS de los usuarios mediante el envío de una notificación fraudulenta que se hacía pasar por una «Actualización del sistema» que es «Buscando actualización».

Cuando se le solicitó una respuesta, Gigaset dijo que está investigando el incidente de la cadena de suministro de software y agregó que «estamos trabajando en estrecha colaboración con los expertos forenses de TI y las autoridades pertinentes. Informaremos a los usuarios afectados lo antes posible y brindaremos información sobre cómo resolver el problema». . «

«También es importante mencionar en este punto que, según el conocimiento actual, el incidente solo afecta a los dispositivos más antiguos. Actualmente asumimos que los dispositivos GS110, GS185, GS190, GS195, GS195LS, GS280, GS290, GX290, GX290plus, GX290 PRO , GS3 y GS4 no se ven afectados”, señaló.