Una nueva investigación publicada por un grupo de académicos descubrió que los programas antivirus para Android siguen siendo vulnerables a varias permutaciones de malware, lo que puede representar un riesgo grave a medida que los desarrolladores malintencionados desarrollan sus kits de herramientas para evitar mejor el análisis.

«Los autores de malware usan mutaciones secretas (morphing/ofuscación) para desarrollar constantemente clones de malware, frustrando así la detección por detectores basados en firmas», dijeron los investigadores. «Este ataque de clones representa una seria amenaza para todas las plataformas móviles, especialmente para Android».

Los hallazgos fueron publicados en un estudio la semana pasada por investigadores de la Universidad de Ciencia y Tecnología de Adana en Turquía y la Universidad Nacional de Ciencia y Tecnología de Islamabad, Pakistán.

A diferencia de iOS, las aplicaciones se pueden descargar de fuentes de terceros en dispositivos Android, lo que aumenta la posibilidad de que los usuarios desprevenidos puedan instalar aplicaciones no autenticadas y similares que clonan las funciones de una aplicación legítima, pero están diseñadas para activar objetivos para descargar aplicaciones fraudulentas. son capaces de robar información sensible.

Además, los creadores de malware pueden ampliar esta técnica y desarrollar varios clones de software no autorizado con distintos niveles de abstracción y confusión para ocultar su verdadero propósito y sortear las defensas creadas por los motores antimalware.

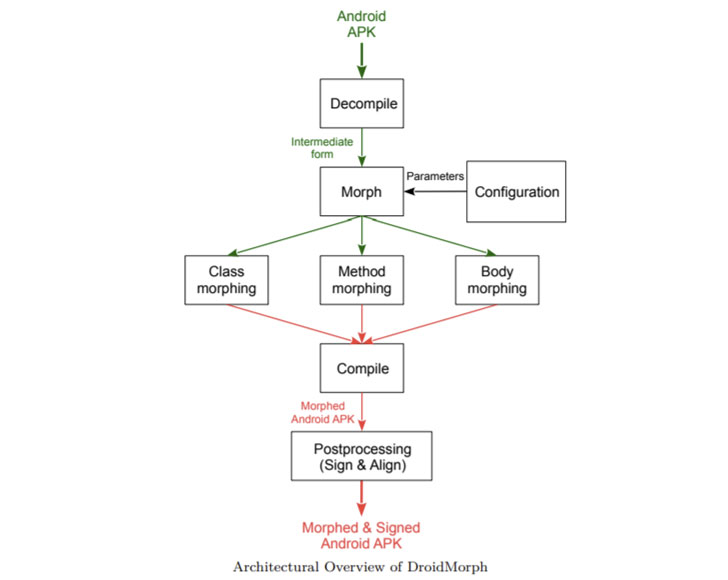

Para probar y evaluar la resistencia de los productos antimalware disponibles en el mercado a este ataque, los investigadores desarrollaron una herramienta llamada DroidMorph, que le permite «transformar» las aplicaciones de Android (APK) al descompilar los archivos en una forma de transición, que luego se modifica. y compilado. crear clones, benignos y malware.

Los investigadores han notado que la transformación podría estar en varios niveles, como los que implican cambiar los nombres de las clases y los métodos en el código fuente, o algo no trivial que podría cambiar el flujo de ejecución del programa, incluidas las llamadas a gráficos y los controles de flujo. gráfico.

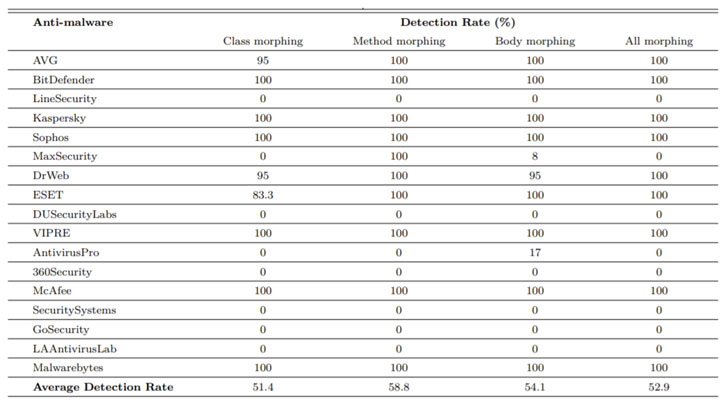

En una prueba realizada con 1771 variantes de APK transformadas generadas por DroidMorph, los investigadores encontraron que 8 de los 17 programas antimalware comerciales líderes no detectaron ninguna de las aplicaciones clonadas, con una tasa de detección promedio del 51,4 % para la transformación de clase, del 58,8 % para la transformación métodos y 54.1% para body morphing observado en todos los programas.

Los programas antimalware que se han omitido con éxito incluyen LineSecurity, MaxSecurity, DUSecurityLabs, AntivirusPro, 360Security, SecuritySystems, GoSecurity y LAAntivirusLab.

En trabajos futuros, los investigadores destacaron que tenían la intención de agregar más confusión en varios niveles y también permitir la transformación de la información de metadatos, como los permisos que están incrustados en el APK, para reducir la detección.