Un equipo de investigadores reveló hoy dos vulnerabilidades de seguridad críticas en los clientes Dell Wyse Thin que podrían haber permitido a los atacantes ejecutar de forma remota código malicioso y acceder a archivos arbitrarios en los dispositivos afectados.

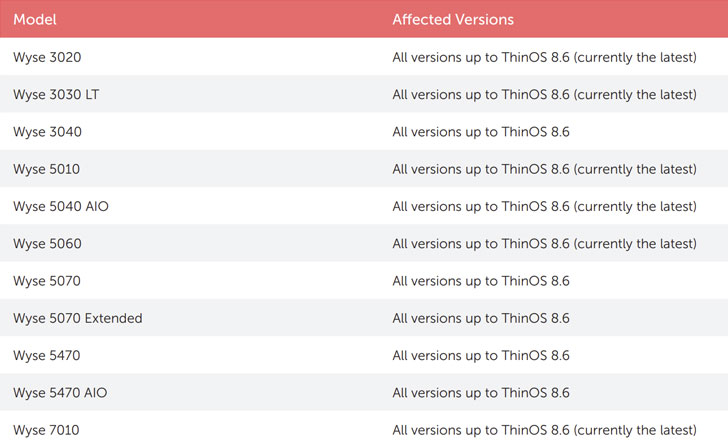

Las fallas, que fueron descubiertas por el proveedor de ciberseguridad de atención médica CyberMDX e informadas a Dell en junio de 2020, afectan a todos los dispositivos que ejecutan las versiones 8.6 e inferiores de ThinOS.

Dell ha abordado ambas vulnerabilidades en una actualización lanzada hoy. Los defectos también tienen una puntuación CVSS de 10 sobre 10, lo que los hace críticos en cuanto a su gravedad.

Los clientes ligeros suelen ser equipos que se ejecutan a partir de recursos almacenados en un servidor central en lugar de un disco duro localizado. Funcionan estableciendo una conexión remota con el servidor, que se encarga de iniciar y ejecutar aplicaciones y almacenar datos relevantes.

rastreado como CVE-2020-29491 y CVE-2020-29492las deficiencias de seguridad en los clientes ligeros de Wyse se derivan del hecho de que las sesiones de FTP que se usan para obtener actualizaciones de firmware y configuraciones de un servidor local no están protegidas sin ninguna autenticación («anónima»), lo que hace posible que un atacante en la misma red leer y modificar sus configuraciones.

La primera falla, CVE-2020-29491, permite al usuario acceder al servidor y leer configuraciones (archivos .ini) pertenecientes a otros clientes.

Una segunda consecuencia de no tener credenciales de FTP es que cualquier persona en la red puede acceder al servidor FTP y modificar directamente los archivos .ini que contienen la configuración de otros dispositivos de cliente ligero (CVE-2020-29492).

Lo más devastador es que la configuración puede incluir datos confidenciales, incluidas posibles contraseñas e información de cuentas que podrían usarse para comprometer el dispositivo.

Dada la relativa facilidad de explotación de estas fallas, se recomienda aplicar los parches lo antes posible para remediar el riesgo.

CyberMDX también recomienda actualizar los clientes compatibles a ThinOS 9, que elimina la función de administración de archivos INI. En caso de que una actualización no sea factible, se recomienda deshabilitar el uso de FTP para obtener los archivos vulnerables y, en su lugar, confiar en un servidor HTTPS o Wyse Management Suite.

«Leer o alterar esos parámetros [in the .ini files] abre la puerta a una variedad de escenarios de ataque «, dijeron los investigadores de CyberMDX. «La configuración y habilitación de VNC para un control remoto completo, la filtración de credenciales de escritorio remoto y la manipulación de los resultados de DNS son algunos de los escenarios a tener en cuenta».