El análisis de paquetes listos para usar alojados en NuGet ha revelado 51 componentes de software únicos que son vulnerables a vulnerabilidades de alta gravedad explotadas activamente, lo que nuevamente destaca la amenaza que representan para el proceso de desarrollo de software las dependencias de terceros.

A la luz del creciente número de incidentes cibernéticos dirigidos a la cadena de suministro de software, existe una necesidad urgente de evaluar dichos módulos de terceros en busca de riesgos de seguridad y minimizar el área de ataque, dijo el investigador de ReversingLabs, Karlo Zanki, en un informe compartido con El pirata informático. Noticias.

NuGet es un mecanismo compatible con Microsoft para la plataforma .NET y actúa como un administrador de paquetes diseñado para permitir que los desarrolladores compartan código reutilizable. El marco administra un depósito central de más de 264 000 paquetes únicos, que en conjunto han generado más de 109 000 millones de descargas de paquetes.

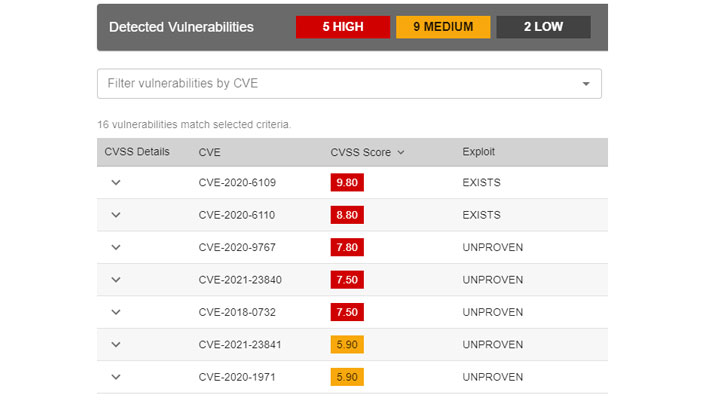

«Todos los componentes de software precompilados identificados en nuestra investigación eran diferentes versiones de 7Zip, WinSCP y PuTTYgen, programas que brindan funciones integrales de compresión y red», explicó Zanki. «Se actualizan constantemente para mejorar su funcionalidad y abordar las vulnerabilidades de seguridad conocidas. Sin embargo, a veces se actualizan otros paquetes de software, pero aún usan años de dependencias que contienen vulnerabilidades conocidas».

En un caso, se descubrió que «WinSCPHelper», una biblioteca de administración de archivos de servidor remoto que se ha descargado más de 35 000 veces, usaba la versión antigua y vulnerable de WinSCP 5.11.2, mientras que la versión 5.17.10 de WinSCP se lanzó a principios de enero de este año. soluciona un error de ejecución arbitrario crítico (CVE-2021-3331) que expone al usuario a esta vulnerabilidad.

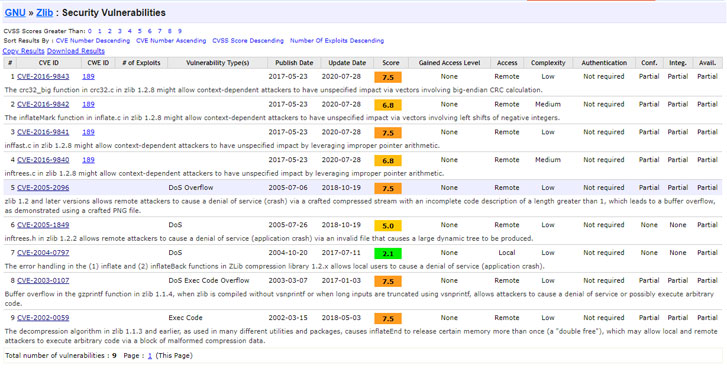

Además, los investigadores encontraron que más de 50 000 componentes de software extraídos de los paquetes de NuGet estaban vinculados estáticamente a una versión vulnerable de la biblioteca de compresión de datos «zlib», lo que los exponía a varios problemas de seguridad conocidos, como CVE-2016-9840, CVE- 2016 . -9841, CVE-2016-9842 y CVE-2016-9843.

Algunos de los paquetes que han sido vulnerables a zlib son «DicomObjects» y «librdkafka.redist», cada uno de los cuales se ha descargado al menos 50.000 y 18,2 millones de veces. La mayor preocupación es que «librdkafka.redist» aparece como una dependencia de varios otros paquetes populares, incluido el cliente .NET de Confluent para Apache Kafka (Confluent.Kafka), que se ha descargado más de 17,6 millones de veces. hasta la fecha.

«Las empresas de desarrollo de software deben ser más conscientes de estos riesgos y estar más involucradas en resolverlos», dijo Zanki. «Las entradas y salidas del proceso de desarrollo de software deben verificarse en busca de alteraciones y problemas de calidad del código. El desarrollo de software transparente es uno de los pilares necesarios para detectar y prevenir ataques en la cadena de suministro de software de manera oportuna».